Perfil de Seguridad de la API OAuth 2.0 de Tres Patas de Azure AD¶

Introducción¶

Importante

Azure Active Directory (Azure AD) ahora se conoce como Microsoft Entra ID.

Dentro de un perfil de seguridad, puede configurar Microsoft Azure Active Directory (Azure AD) como proveedor de identidad OAuth 2.0 para proporcionar a los consumidores de API acceso a una API mediante la autenticación de Azure AD.

Esta página muestra cómo configurar y usar la autenticación de Azure AD con una API Jitterbit personalizada, OData o proxy de API siguiendo estos pasos:

- Configuración de Azure AD como proveedor de identidad

Configure una aplicación OAuth 2.0 y obtenga el ID de cliente, el secreto de cliente y el ID de directorio que necesitará utilizar como entrada para configurar un perfil de seguridad en API Manager. - Concesión de permisos de API a Harmony

Otorgue permisos a Harmony para usar las APIs de Azure AD con la aplicación OAuth 2.0 que creó en el paso anterior. - Configuración de un perfil de seguridad en API Manager

Configure y pruebe Azure AD como proveedor de identidad en API Manager. Deberá utilizar el ID de cliente, el secreto de cliente y el ID de directorio obtenidos en el primer paso. - Asignación de un perfil de seguridad en API Manager

Asigne el perfil de seguridad a una o más APIs Jitterbit Custom, OData o Proxy. - Acceso a una API con autenticación de Azure AD

Los consumidores de API pueden usar la autenticación de Azure AD para consumir las APIs Jitterbit Custom, OData o Proxy a las que está asignado el perfil de seguridad.

Para obtener información adicional, consulte Microsoft Configurar una aplicación OpenID Connect OAuth desde la galería de aplicaciones Microsoft Entra documentación.

Para la configuración del perfil de seguridad OAuth de 2 patas de Azure AD, consulte Perfil de seguridad API OAuth 2.0 de 2 patas de Azure AD.

Requisitos Previos¶

Se requiere la edición Microsoft Azure AD Premium P1 para configurar y usar Azure AD como proveedor de identidad.

1. Configuración de Azure AD Como Proveedor de Identidad¶

Siga estos pasos para configurar una aplicación OAuth 2.0 en el portal de Microsoft Azure y obtener el ID de cliente, el secreto de cliente y el ID de directorio necesarios para configurar Azure AD como proveedor de identidad para un perfil de seguridad:

-

Inicie sesión en el portal de Microsoft Azure.

-

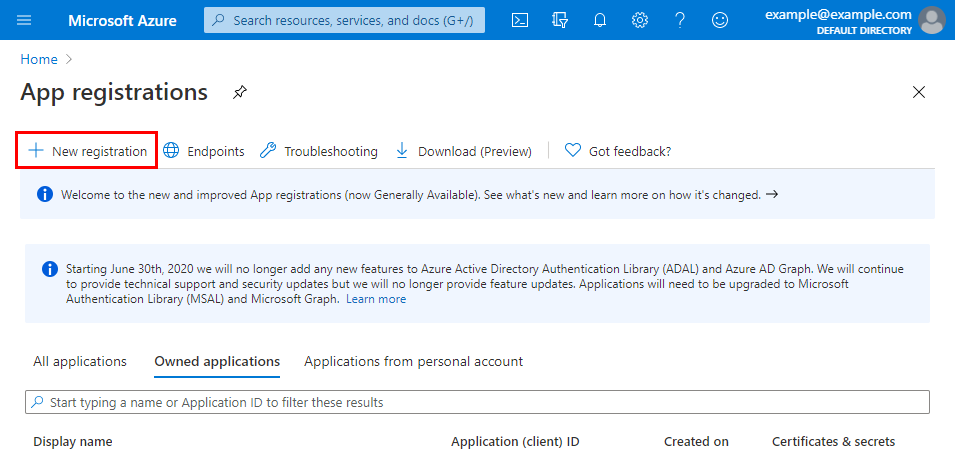

En el portal de Microsoft Azure, vaya a Registros de aplicaciones y haga clic en Nuevo registro:

-

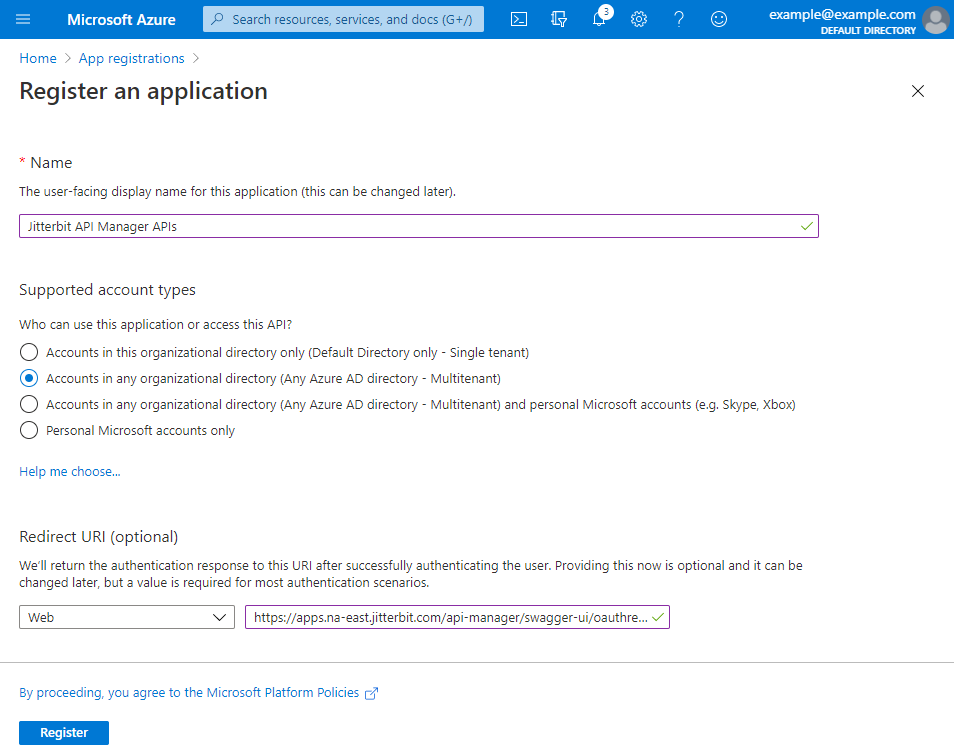

En la pantalla Registrar una aplicación, especifique los detalles iniciales de la aplicación:

- Ingrese un Nombre. Por ejemplo, API de Jitterbit API Manager.

- En Tipos de cuenta admitidos, seleccione la opción adecuada para su situación.

- En Redirect URI (opcional), use el menú desplegable para seleccionar Web e ingrese el

swagger-uiValor de URI apropiado para su región (consulte Buscar mi región):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

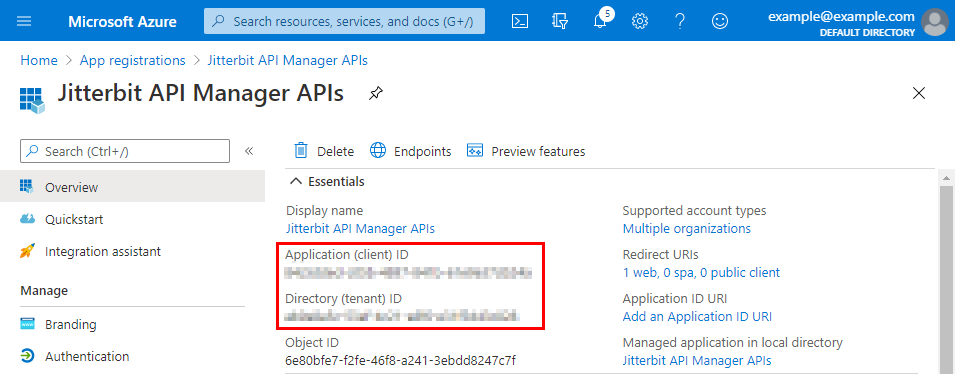

Después de hacer clic en Registrar, en la pantalla Descripción general de la nueva aplicación, se muestran el ID de la aplicación (cliente) y el ID del directorio (inquilino). Consérvelos para usarlos más adelante, ya que serán necesarios al configurar el perfil de seguridad en API Manager:

-

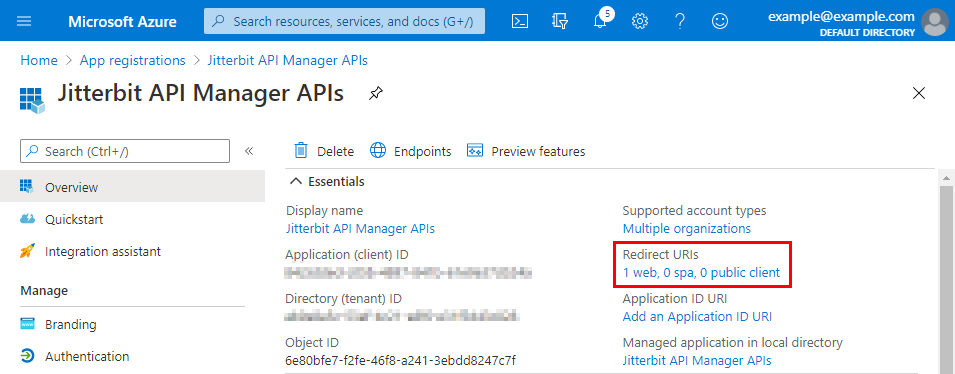

En la pantalla Descripción general, haga clic en el enlace debajo de URI de redireccionamiento:

-

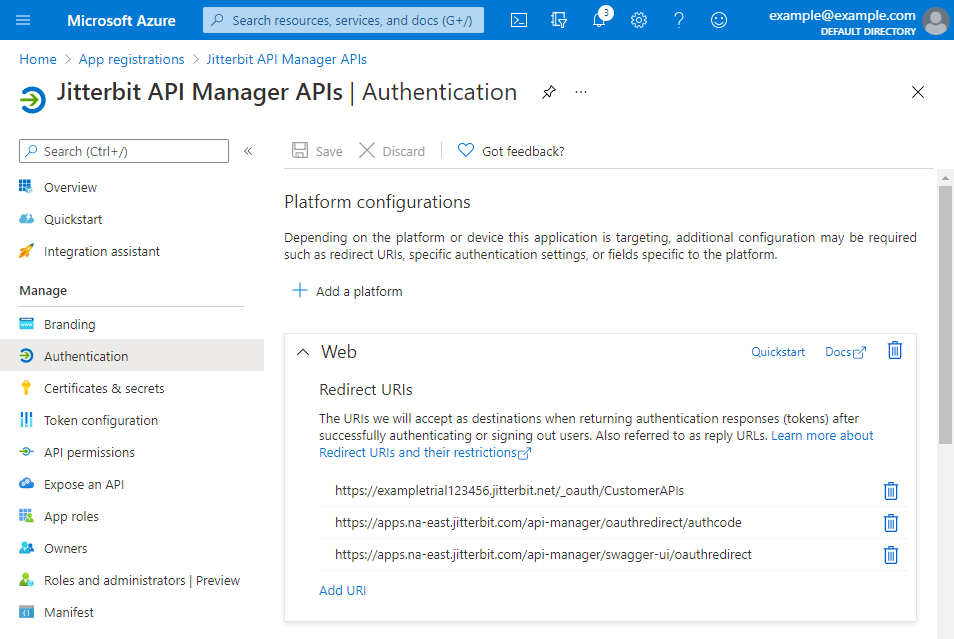

Se muestra la pantalla Autenticación de la aplicación. Siga estos pasos para agregar dos valores de URI de redireccionamiento adicionales apropiados para su organización y región de Harmony:

-

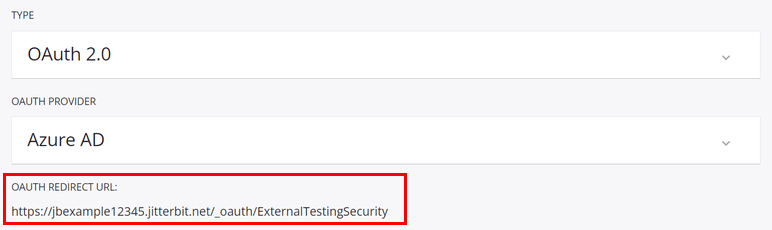

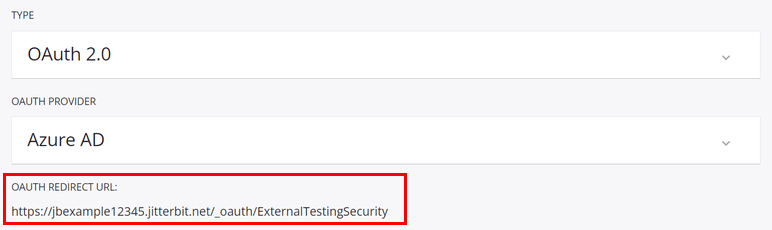

Para obtener los valores de URI adicionales, en API Manager, abra la pantalla de configuración del perfil de seguridad y copie estos valores (la imagen a continuación está recortada para mostrar las áreas relevantes):

-

En la pantalla Autenticación de la aplicación en el portal de Microsoft Azure, en la sección Web, haga clic en Agregar URI e ingrese cada valor de URI adicional obtenido anteriormente. Luego haga clic en Guardar:

-

-

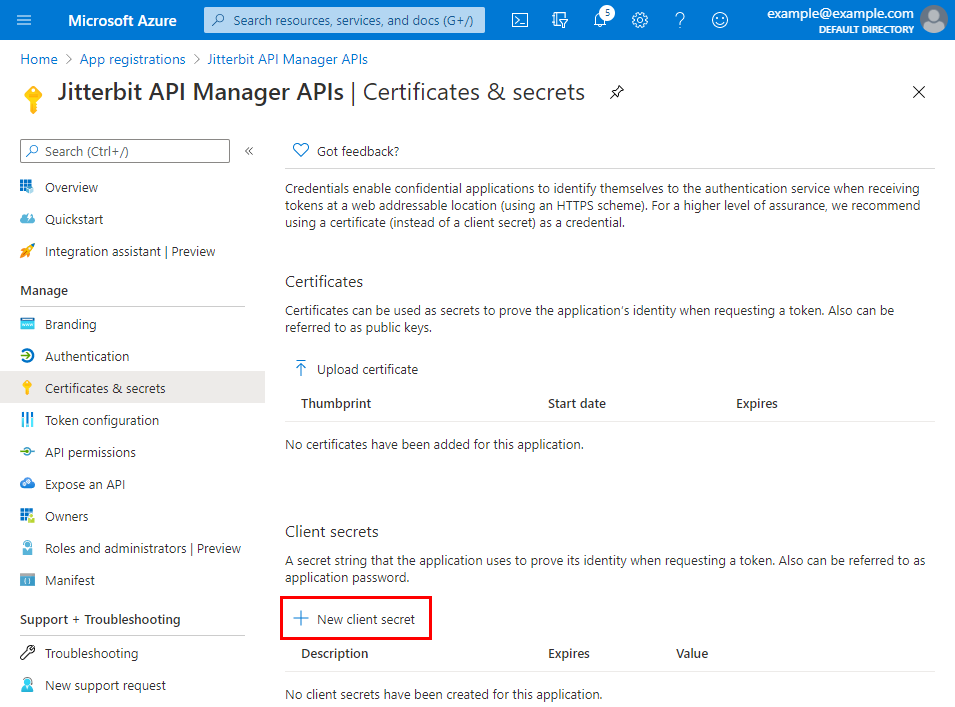

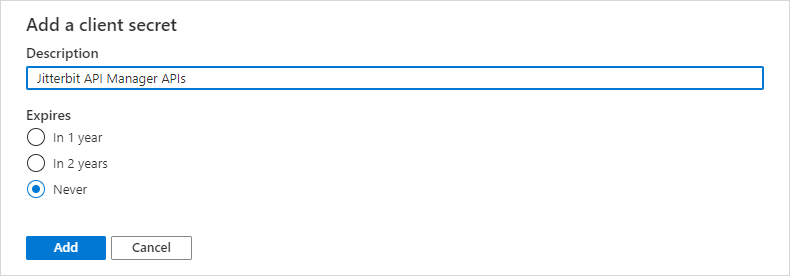

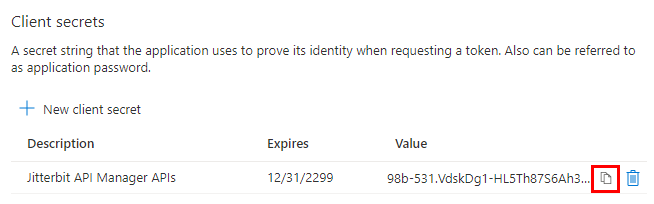

En la categoría Administrar a la izquierda, seleccione Certificados y secretos. Luego, en Secretos de cliente, haga clic en Nuevo secreto de cliente:

-

Proporcione una Descripción y establezca el secreto en Nunca caduque. Luego haga clic en Agregar:

-

Utilice el icono Copiar al portapapeles para copiar el nuevo secreto del cliente. Consérvelo para usarlo más adelante, ya que será necesario al configurar el perfil de seguridad en API Manager.

2. Otorgar Permisos API a Harmony¶

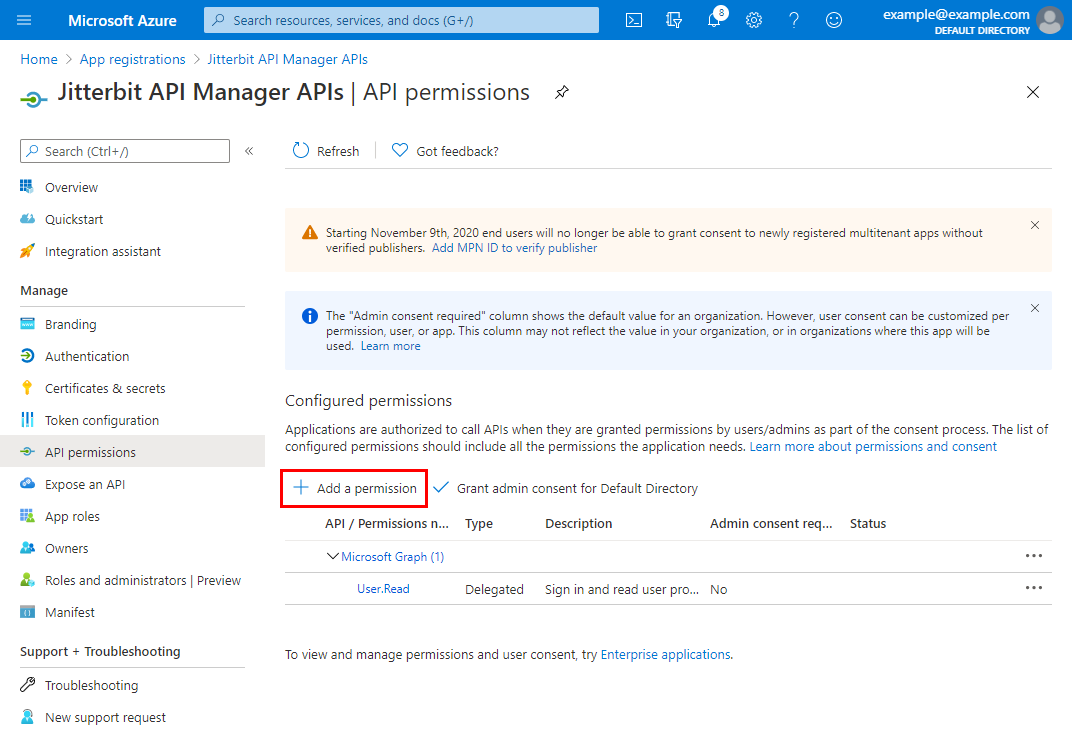

Siga estos pasos para otorgar permisos a Harmony para usar las APIs de Azure AD con la aplicación OAuth 2.0 que creó en la sección Configuración de Azure AD como proveedor de identidad. Si continúa desde la sección anterior, puede comenzar en el paso 3 a continuación.

-

Inicie sesión en el portal de Microsoft Azure.

-

En el portal de Microsoft Azure, vaya a Registros de aplicaciones y seleccione la aplicación OAuth 2.0 que creó en la sección Configuración de Azure AD como proveedor de identidad (en el ejemplo, denominadas API de Jitterbit API Manager).

-

En la categoría Administrar a la izquierda, seleccione Permisos de API. Luego, en Permisos configurados, haz clic en Agregar un permiso:

-

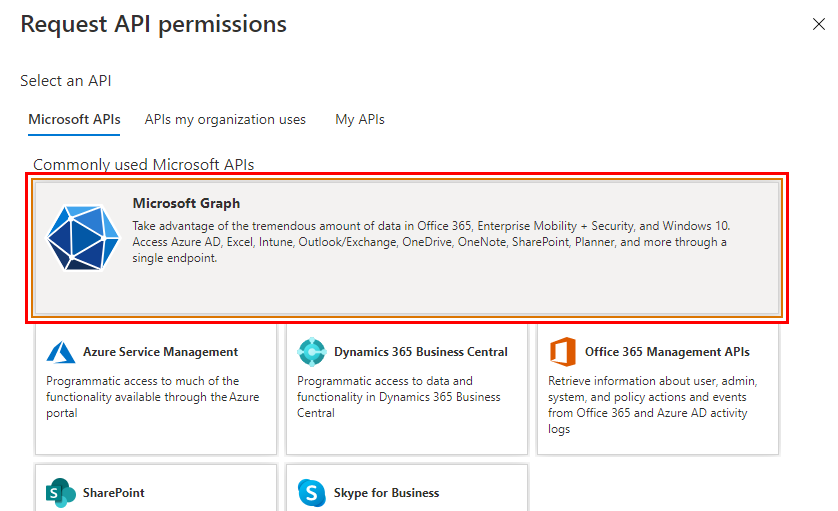

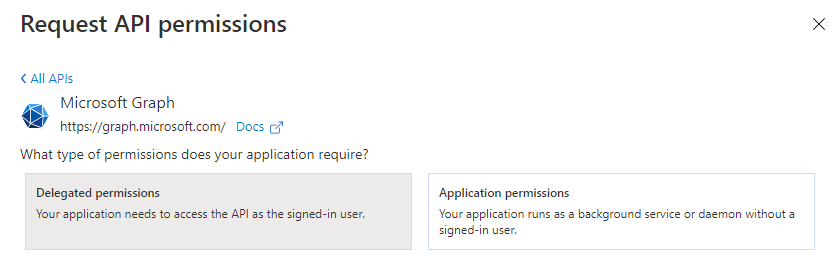

En la pantalla Solicitar permisos de API, en la pestaña APIs de Microsoft, seleccione la API de Microsoft Graph:

-

En la pantalla Solicitar permisos de API, seleccione Permisos delegados:

-

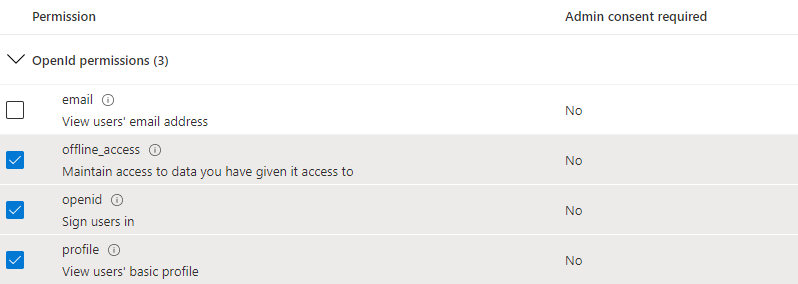

Ahora se muestra la sección Seleccionar permisos. Dentro de él, seleccione estos permisos:

-

En Permisos de OpenId, seleccione offline_access, openid y profile:

-

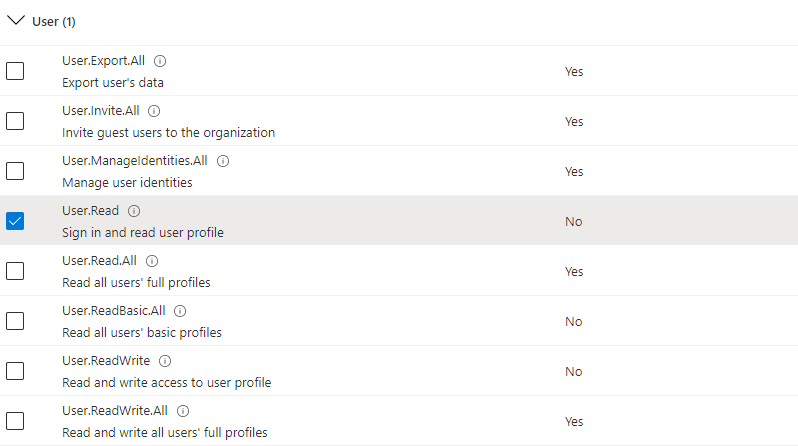

En Usuario, seleccione Usuario.Leer:

-

-

Una vez que se hayan seleccionado estos permisos, en la parte inferior de la pantalla Solicitar permisos de API, haga clic en Agregar permisos.

-

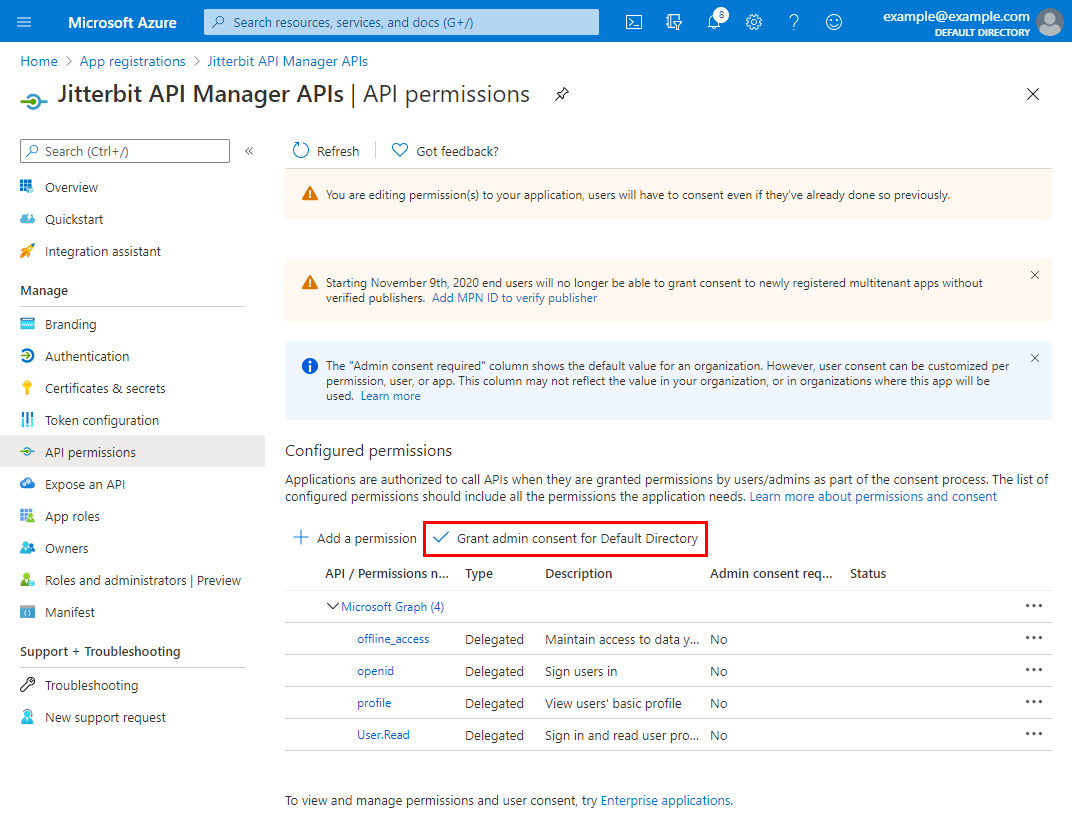

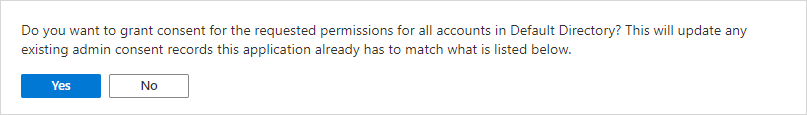

Volverá a la pantalla Permisos API para la aplicación. En Permisos configurados, haga clic en Otorgar consentimiento de administrador para \<Directorio>:

-

Confirme el cuadro de diálogo para otorgar consentimiento para el directorio:

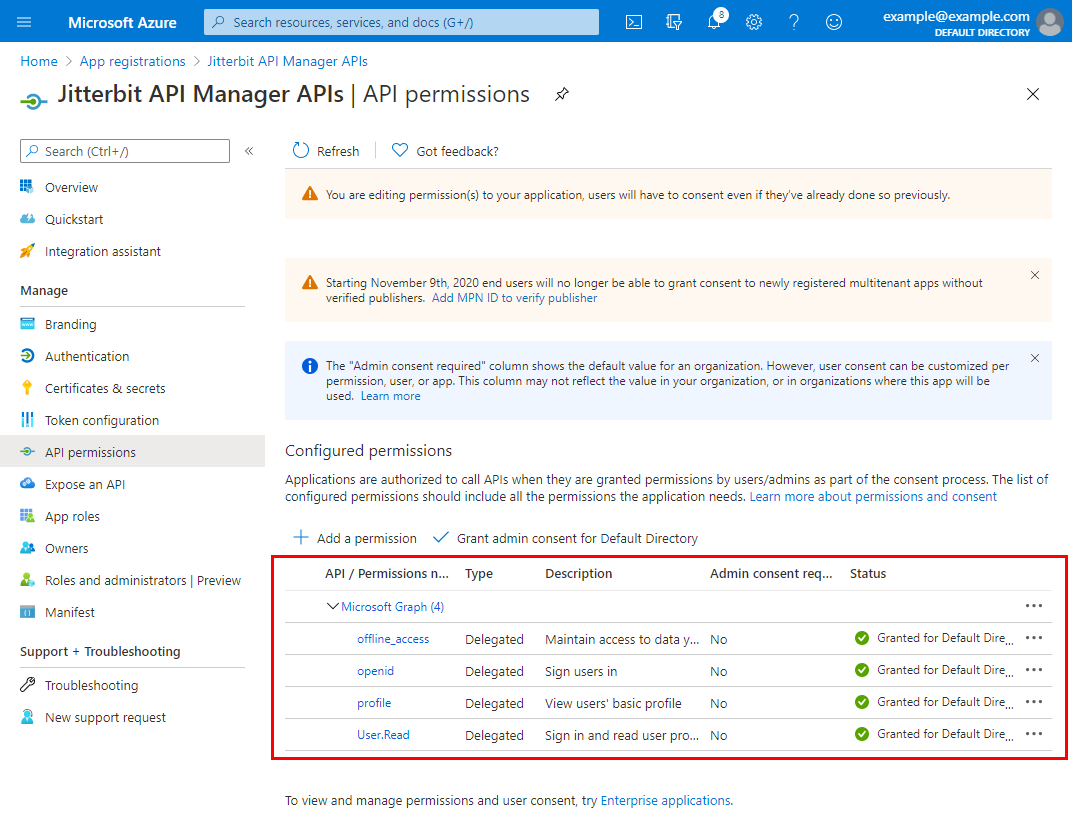

-

En Permisos configurados, la columna Estado ahora debería mostrar que se ha otorgado el consentimiento para cada permiso agregado:

3. Configurar un Perfil de Seguridad en API Manager¶

Siga las instrucciones para Configurar un perfil de seguridad en Configuración del perfil de seguridad.

Precaución

El Nombre del perfil no debe contener espacios. Si el Nombre del perfil contiene espacios, recibirá un error al intentar acceder a una API utilizando ese perfil de seguridad. Azure AD devuelve un error similar a este:

The reply URL specified in the request does not match the reply URLs configured for the application.

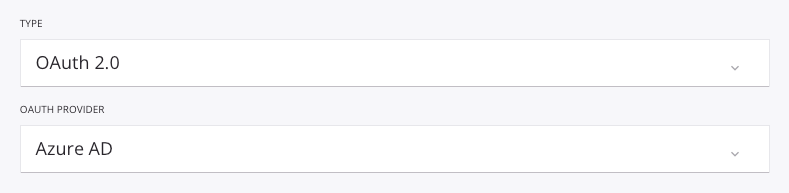

Durante la configuración, seleccione OAuth 2.0 como Tipo de autenticación y Azure AD como Proveedor de OAuth:

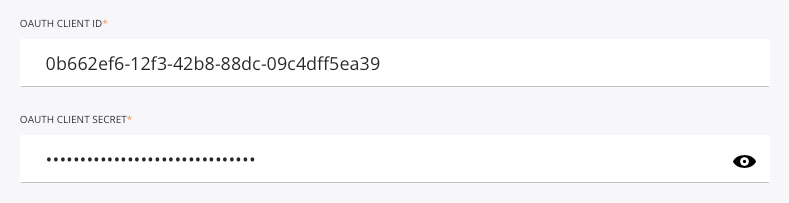

Ingrese el ID de cliente OAuth y el Secreto de cliente OAuth obtenidos en Configuración de Azure AD como proveedor de identidad.

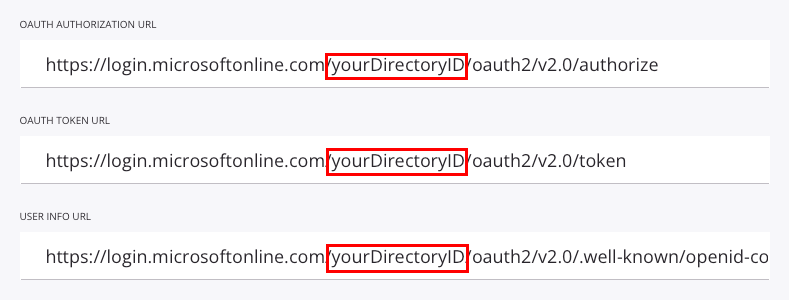

Edite la URL de OpenID Discovery, la URL de autorización de OAuth, la URL del token de OAuth y la URL de información de usuario para reemplazar el ID del directorio del marcador de posición (yourDirectoryID) con el ID de directorio obtenido en la sección Descripción general de su aplicación en el portal de Microsoft Azure.

Haga clic en Probar ID de cliente + secreto para verificar la conectividad con el proveedor de identidad mediante la configuración.

4. Asignación de un Perfil de Seguridad en API Manager¶

Para utilizar el perfil de seguridad con una API, siga las instrucciones para configurar una API Personalizada, Servicio OData, o proxy de API y seleccione el perfil de seguridad configurado con la autenticación Azure AD OAuth 2.0.

5. Acceder a una API con Autenticación de Azure AD¶

Una vez que haya guardado y publicado una API Personalizada, Servicio OData, o proxy de API, se puede acceder a su API mediante URL en la aplicación que llama a la API mediante el método de autenticación configurado.

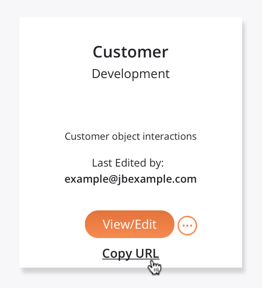

Para consumir la API, use el enlace Copiar URL y utilícelo dentro de la aplicación que realiza la llamada:

Si la API admite GET, también puede pegar la URL en un navegador web para consumir la API manualmente.

Cuando se utiliza OAuth 2.0 de tres patas, el navegador redirige a la interfaz de inicio de sesión nativa para Azure AD. Proporcione sus credenciales para autenticarse con Azure AD.

Si la autenticación es exitosa, la carga útil esperada se muestra en el navegador web.