Perfil de Seguridad de la API OAuth 2.0 de Dos Patas de Okta¶

Introducción¶

Dentro de un perfil de seguridad, puede configurar Okta como un proveedor de identidad de OAuth 2.0 para proporcionar a los consumidores de API acceso a una API mediante la autenticación de Okta.

Esta página muestra cómo configurar y usar la autenticación de 2 vías de Okta con una API Jitterbit Custom, OData o proxy de API siguiendo estos pasos:

- Configuración de Okta como proveedor de identidad

Configure la instancia de Okta como un proveedor de identidad y obtenga la audiencia y el alcance de Okta para usarlos como entrada para configurar un perfil de seguridad en API Manager. - Configuración de un perfil de seguridad en API Manager

Configure Okta como proveedor de identidad en API Manager. - Asignación de un perfil de seguridad en API Manager

Asigne el perfil de seguridad a una o más API Jitterbit Custom, OData o Proxy. - Acceso a una API con autenticación Okta

Los consumidores de API pueden usar la autenticación de Okta para consumir las API Jitterbit Custom, OData o Proxy a las que está asignado el perfil de seguridad.

Para obtener información adicional, consulte la documentación de Okta OAuth 2.0 y descripción general de OpenID Connect.

Para la configuración del perfil de seguridad OAuth de 3 patas de Okta, consulte Perfil de seguridad de API OAuth 2.0 de 3 patas de Okta.

1. Configuración de Okta Como Proveedor de Identidad¶

-

Inicie sesión en Okta Developer Console como usuario con privilegios administrativos.

-

En la Consola para desarrolladores de Okta, vaya a Aplicaciones > Aplicaciones, luego haga clic en el botón Crear integración de aplicaciones.

-

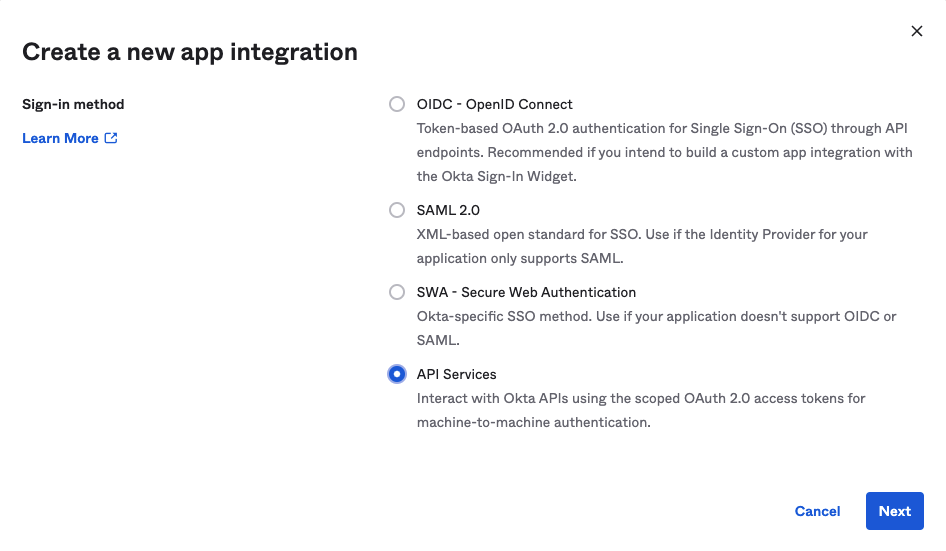

En la sección Método de inicio de sesión de la página Crear una nueva integración de aplicación, seleccione Servicios API y luego haga clic en Siguiente.

-

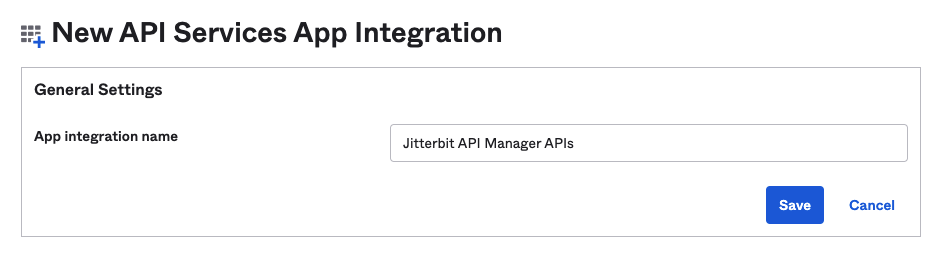

En la sección Configuración general de la página Nueva integración de aplicación web, ingrese un Nombre de integración de aplicación y haga clic en Guardar:

-

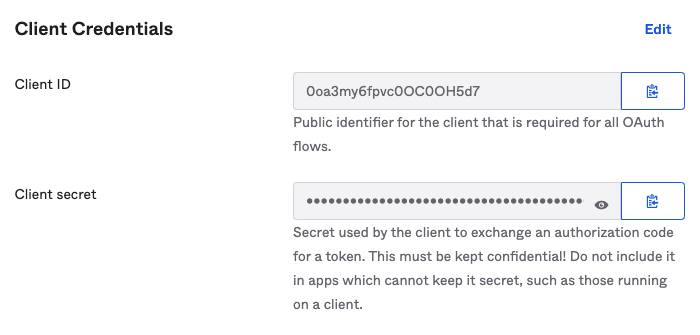

Después de hacer clic en Guardar, la ID del cliente y el Secreto del cliente se muestran en la pestaña General debajo de Credenciales del cliente. Consérvelos para usarlos más adelante, ya que serán necesarios al generar un token de OAuth en el paso 4.

-

Siga estos pasos adicionales para crear un ámbito personalizado:

-

Vaya a API > Servidores de autorización y seleccione el servidor adecuado.

-

En la pestaña Ámbitos del Servidor de autorización, haga clic en Agregar ámbito.

-

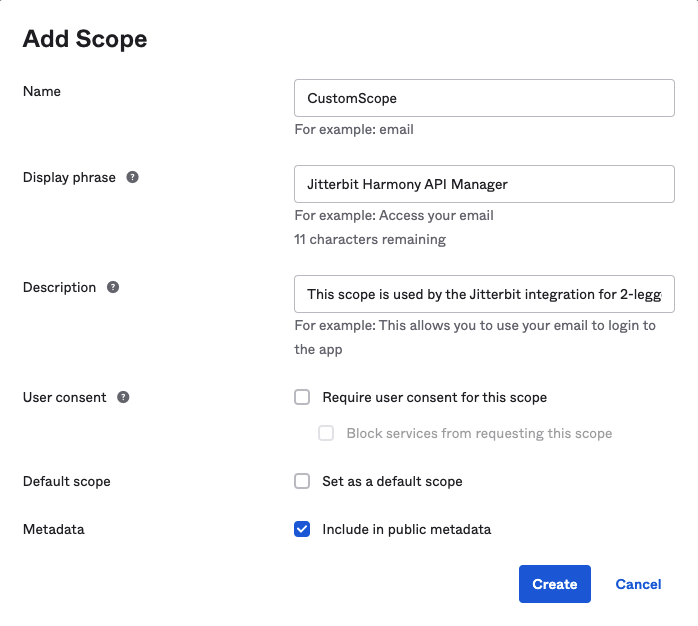

En el cuadro de diálogo Agregar alcance, ingrese un Nombre (como CustomScope) y complete los campos opcionales como desee. Conserve el Nombre que ingrese para usarlo más tarde, ya que será necesario al configurar el perfil de seguridad. En Metadatos, seleccione Incluir en metadatos públicos. Haz clic en Crear:

-

2. Configuración de una API OAuth Flow 2.0 de Dos Patas Perfil de Seguridad¶

Siga las instrucciones para configurar un flujo de OAuth de 2 vías de Okta en Configuración del perfil de seguridad.

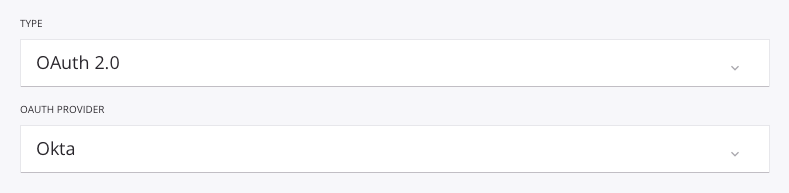

Durante la configuración, seleccione OAuth 2.0 como Tipo de autenticación y Okta como Proveedor de OAuth:

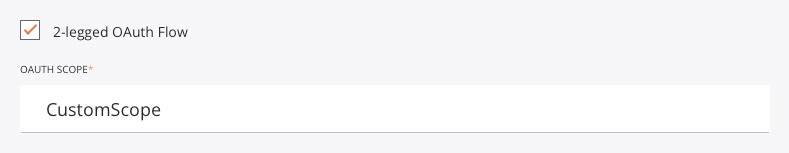

Introduzca el nombre del ámbito en el campo Ámbito de OAuth. El usuario especificó el nombre del alcance al configurar el alcance en Okta, como se muestra en la sección anterior, Configuración de Okta como proveedor de identidad.

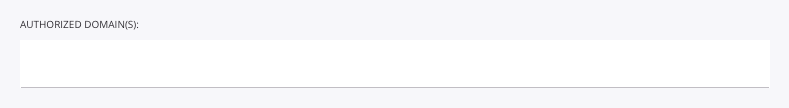

El campo Dominios autorizados debe estar vacío:

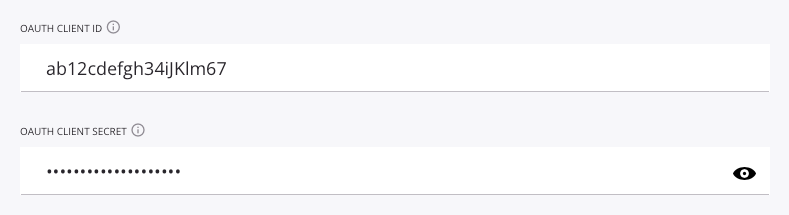

Ingrese el ID de cliente de OAuth y el Secreto de cliente de OAuth con fines de prueba (opcional):

Entra en la audiencia. La audiencia de Okta se puede encontrar en Seguridad > API en la pestaña Configuración del servidor de autorización.

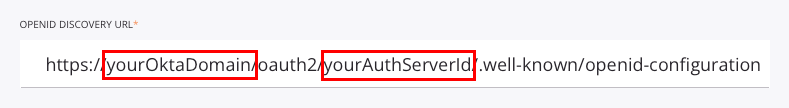

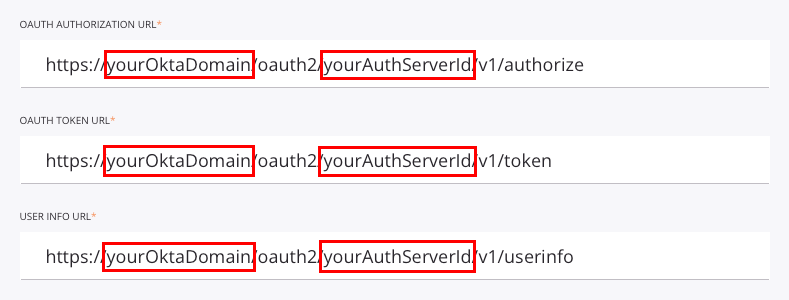

Edite la URL de descubrimiento de OpenID, la URL de autorización de OAuth, la URL de token de OAuth y la URL de información de usuario para reemplazar el dominio de marcador de posición (yourOktaDomain) y el ID del servidor de autorización de marcador de posición (yourAuthServerId) con los de su instancia de Okta:

yourOktaDomain: Reemplace con el dominio de Okta, también llamado URL de Okta. Consulte Encuentre su dominio Okta.yourAuthServerId: Reemplace con el ID del servidor de autorización de Okta. Consulte Crear un servidor de autorización.

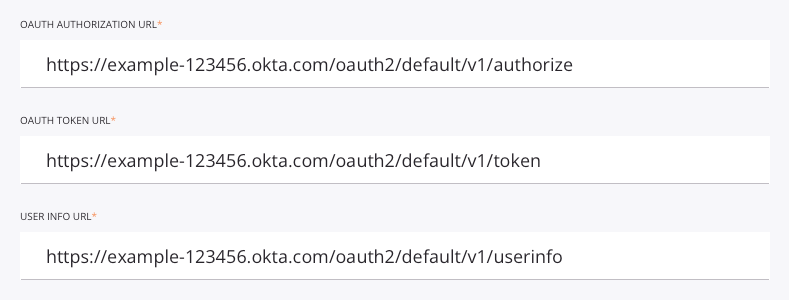

Por ejemplo, cuando se configura, la entrada de campo debe ser similar a la que se muestra aquí:

Una vez que se hayan completado los campos anteriores, haga clic en Probar para validar el token de autenticación.

3. Asignación de un Perfil de Seguridad en API Manager¶

Para usar el perfil de seguridad con una API, siga las instrucciones para configurar una API Personalizada, Servicio OData, o proxy de API y seleccione el perfil de seguridad configurado con autenticación Okta OAuth 2.0.

4. Acceder a una API con Okta Authentication¶

Una vez que haya guardado y publicado una API Personalizada, Servicio OData, o proxy de API, se puede acceder a su API por URL en la aplicación que llama a la API utilizando el método de autenticación configurado.

El uso de OAuth 2.0 de dos patas es un proceso de dos pasos:

-

Genere un token de OAuth pasando el ID de cliente de Okta y el secreto de cliente obtenidos anteriormente en el paso 1 en una Solicitud de token de acceso de credenciales de cliente RFC6749 al nuevo enlace URL de token OAuth de 2 patas que se muestra en los Perfiles de seguridad u obteniendo el token OAuth directamente de Okta.

-

Envíe el token de OAuth en el encabezado de la API utilizando el tipo de token "portador" definido en RFC6750.

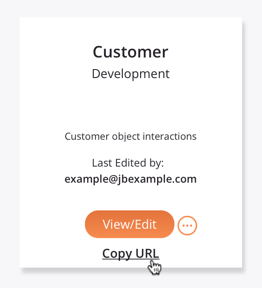

Para consumir la API, use el enlace a Copiar URL y utilícelo dentro de la aplicación de llamada:

Si la API es compatible con GET, también puede pegar la URL en un navegador web para consumir la API manualmente.

Cuando se usa Flujo OAuth de 2 vías, Pasarela de API obtiene el token de acceso y la autenticación se realiza automáticamente.

Si la autenticación es exitosa, la carga útil esperada se muestra en el navegador web.