Perfil de Seguridad de API OAuth 2.0 de 3 Patas de Okta¶

Introducción¶

Dentro de un perfil de seguridad, puede configurar Okta como un proveedor de identidad de OAuth 2.0 para proporcionar a los consumidores de API acceso a una API mediante la autenticación de Okta.

Esta página muestra cómo configurar y usar la autenticación de Okta con una API Jitterbit Custom, OData o proxy de API siguiendo estos pasos:

- Configuración de Okta como proveedor de identidad

Configure la instancia de Okta como proveedor de identidad y obtenga el ID de cliente de Okta y el secreto de cliente que deberá usar como entrada para configurar un perfil de seguridad en API Manager. - Configuración de un perfil de seguridad en API Manager

Configure y pruebe Okta como proveedor de identidad en API Manager. Deberá utilizar el ID de cliente y el secreto de cliente obtenidos en el paso anterior. - Asignación de un perfil de seguridad en API Manager

Asigne el perfil de seguridad a una o más API Jitterbit Custom, OData o Proxy. - Acceso a una API con autenticación Okta

Los consumidores de API pueden usar la autenticación de Okta para consumir las API Jitterbit Custom, OData o Proxy a las que está asignado el perfil de seguridad.

Para obtener información adicional, consulte la documentación de Okta OAuth 2.0 y descripción general de OpenID Connect.

Para la configuración del perfil de seguridad OAuth de 2 patas de Okta, consulte Perfil de seguridad de la API OAuth 2.0 de 2 patas de Okta.

1. Configuración de Okta Como Proveedor de Identidad¶

-

Inicie sesión en Okta Developer Console como usuario con privilegios administrativos.

-

En la Consola para desarrolladores de Okta, vaya a Aplicaciones > Aplicaciones, luego haga clic en el botón Crear integración de aplicaciones.

-

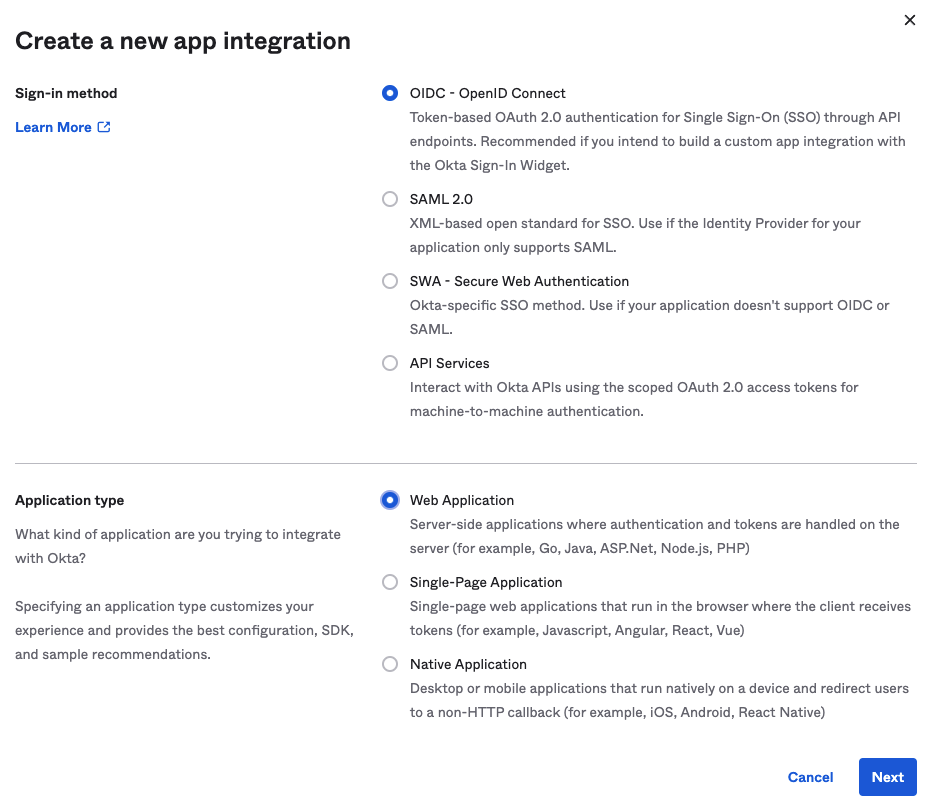

En el paso Método de inicio de sesión de la página Crear una nueva integración de aplicación, seleccione OIDC - OpenID Connect. Para el Tipo de aplicación, seleccione Aplicación web y luego haga clic en Siguiente.

-

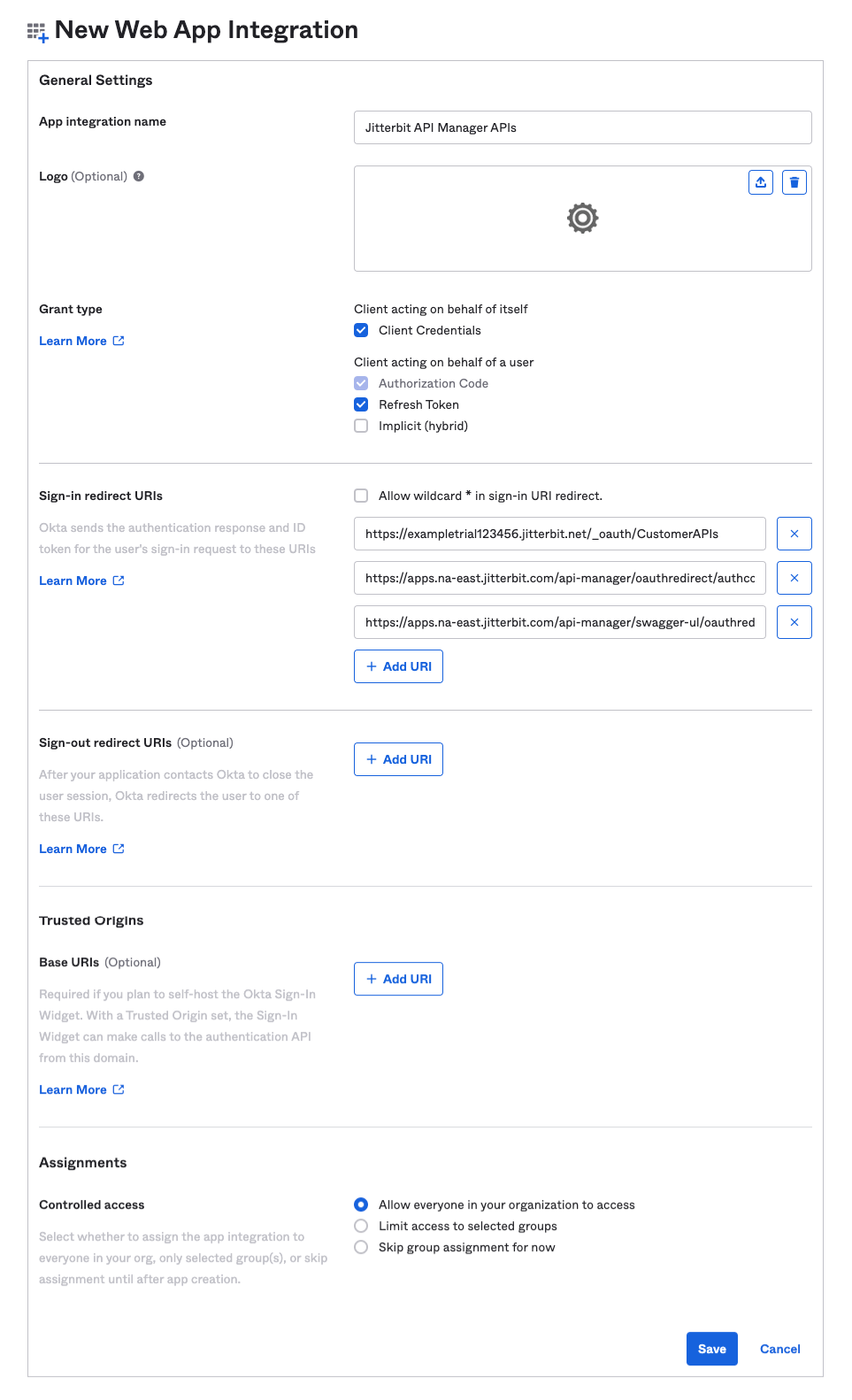

En el paso Configuración general de la página Nueva integración de aplicación web, configure las credenciales para el perfil de seguridad:

-

Ingrese un Nombre de integración de la aplicación (por ejemplo, API de Jitterbit API Manager).

-

Bajo Tipo de subvención:

- Si va a configurar OAuth de 2 vías en el perfil de seguridad (usando la configuración Flujo de OAuth de 2 vías), seleccione Credenciales del cliente en Cliente que actúa en nombre propio.

- Seleccione Actualizar token en Cliente que actúa en nombre de un usuario.

-

Ingrese los tres URI de redirección de inicio de sesión apropiados para su organización y región de Harmony:

-

Introduzca los dos valores de URI copiados de la pantalla de configuración del perfil de seguridad (la imagen de abajo está recortada para mostrar las áreas relevantes):

-

Introduzca el

swagger-uivalor de URI adecuado para su región (consulte Buscar mi región):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

-

Borre los URI de redirección de cierre de sesión.

-

En Orígenes de confianza, borre las URI base.

-

En Tareas, asigne el grupo que desee (si configuró Tareas grupales para su aplicación) o deje el valor predeterminado de Todos. Para obtener instrucciones sobre cómo asignar la integración de aplicaciones a usuarios y grupos individuales, consulte Asignar integraciones de aplicaciones en la documentación del producto Okta.

-

-

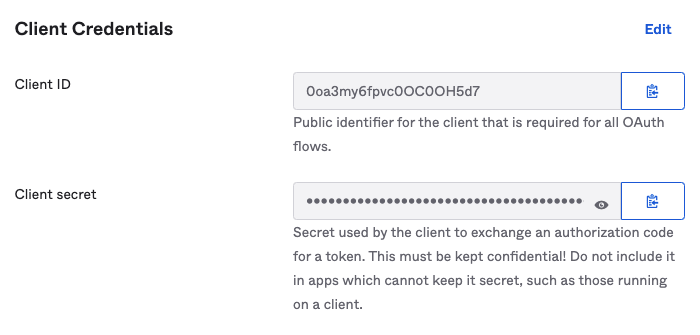

Después de hacer clic en Guardar, la ID del cliente y el Secreto del cliente se muestran en la pestaña General debajo de Credenciales del cliente. Consérvelos para usarlos más adelante, ya que serán necesarios al configurar el perfil de seguridad:

2. Configuración de un Perfil de Seguridad en API Manager</ Lapso>¶

Siga las instrucciones para Configurar un perfil de seguridad en Configuración del perfil de seguridad.

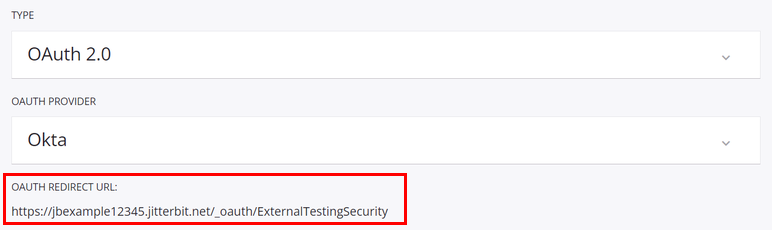

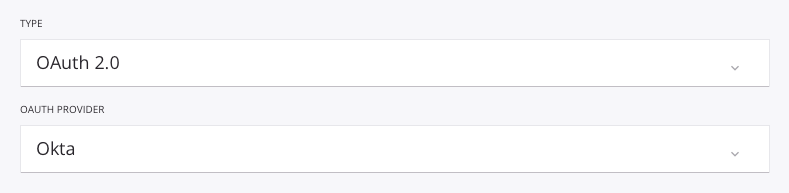

Durante la configuración, seleccione OAuth 2.0 como Tipo de autenticación y Okta como Proveedor de OAuth:

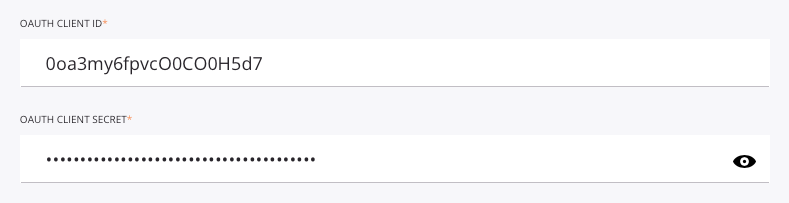

Introduzca el ID de cliente de OAuth y el Secreto de cliente de OAuth obtenidos en la sección anterior, Configuración de Okta como proveedor de identidad:

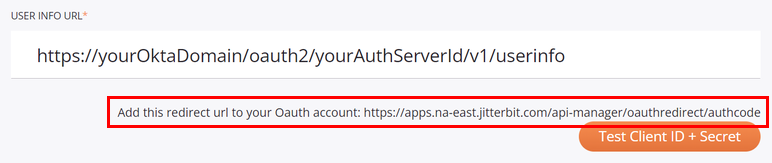

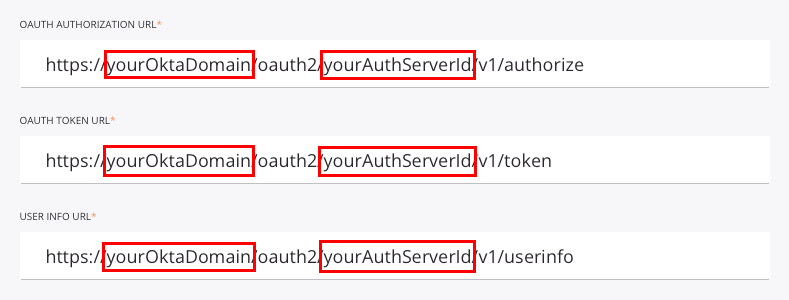

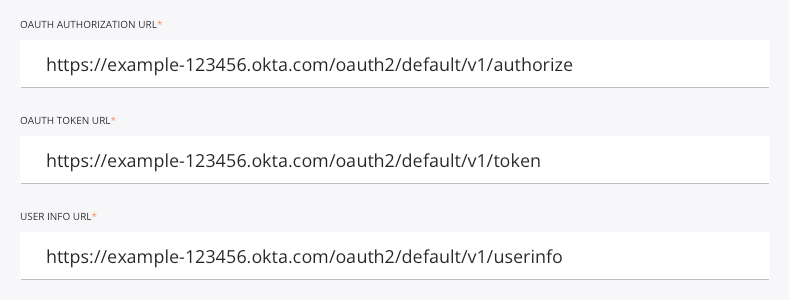

Edite la URL de autorización de OAuth, la URL de token de OAuth y la URL de información de usuario para reemplazar el dominio de marcador de posición (yourOktaDomain) y el ID del servidor de autorización de marcador de posición (yourAuthServerId) con los de su instancia de Okta:

yourOktaDomain: Reemplace con el dominio de Okta, también llamado URL de Okta. Consulte Encuentre su dominio Okta.yourAuthServerId: Reemplace con el ID del servidor de autorización de Okta. Consulte Crear un servidor de autorización.

Por ejemplo, cuando se configura, la entrada de campo debe ser similar a la que se muestra aquí:

3. Asignación de un Perfil de Seguridad en API Manager¶

Para usar el perfil de seguridad con una API, siga las instrucciones para configurar una API Personalizada, Servicio OData, o proxy de API y seleccione el perfil de seguridad configurado con autenticación Okta OAuth 2.0.

4. Acceder a una API con Okta Authentication¶

Una vez que haya guardado y publicado una API Personalizada, Servicio OData, o proxy de API, se puede acceder a su API por URL en la aplicación que llama a la API utilizando el método de autenticación configurado.

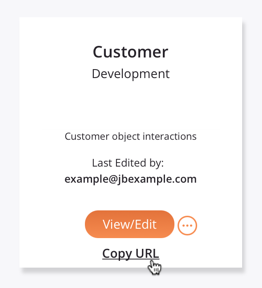

Para consumir la API, use el enlace a Copiar URL y utilícelo dentro de la aplicación de llamada:

Si la API es compatible con GET, también puede pegar la URL en un navegador web para consumir la API manualmente.

Cuando se utiliza OAuth 2.0 de 3 patas, el navegador redirige a la interfaz de inicio de sesión nativa para Okta. Proporcione sus credenciales para autenticarse con Okta.

Si la autenticación es exitosa, la carga útil esperada se muestra en el navegador web.