Azure AD SAML 2.0¶

Introducción¶

Importante

Azure Active Directory (Azure AD) ahora se conoce como Microsoft Entra ID.

Harmony admite el inicio de sesión único (SSO) con Microsoft Azure Active Directory (Azure AD) mediante SAML 2.0. Esta página muestra cómo configurar y probar Harmony SSO con Azure AD siguiendo estos pasos:

- Configurar una aplicación SAML en Azure AD

Configure Harmony como una aplicación en el portal de Microsoft Azure. Como parte de este proceso, también obtendrá los metadatos del proveedor de identidad y asignará usuarios a la aplicación. - Construir los metadatos del proveedor de servicios

Construya los metadatos del proveedor de servicios que necesitará utilizar como entrada para configurar SSO en Harmony. - Configurar SSO en Harmony

Configure y pruebe Azure AD como proveedor de SSO en Harmony Portal. Deberá utilizar los metadatos del proveedor de identidad y los metadatos del proveedor de servicios obtenidos en los pasos anteriores. - Prueba SSO en Azure AD

Finalmente, pruebe desde el portal de Microsoft Azure para confirmar que el SSO está funcionando.

Una vez configurado el SSO tanto en Azure AD como en Harmony, los miembros de su organización de Harmony podrán usar sus credenciales de Azure AD para iniciar sesión en Harmony.

Para obtener información adicional, consulte el Protocolo SAML de inicio de sesión único de Microsoft documentación.

Requisitos Previos¶

Para configurar Azure AD como proveedor de identidad, se requiere la edición Microsoft Azure AD Premium P2.

SAML y Devolución de Llamada URLs¶

Durante la configuración, las URLs SAML y callback a las que se hace referencia en esta página deben reemplazarse con los valores de URL apropiados para su región (consulte Buscar mi región).

URLs SAML¶

- NA / A:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/saml - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/saml

URLs de Devolución de Llamada¶

- NA / A:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback

1. Configurar una Aplicación SAML en Azure AD¶

Siga estos pasos para configurar Harmony como una aplicación SAML en el portal de Microsoft Azure. Como parte de este proceso, también obtendrá los metadatos del proveedor de identidad y asignará usuarios a la aplicación.

-

Inicie sesión en el portal de Microsoft Azure.

-

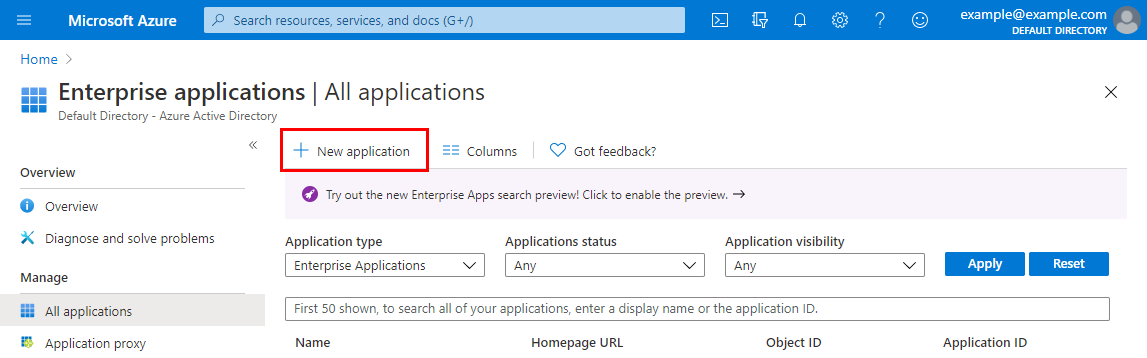

En el portal de Microsoft Azure, vaya a la hoja Aplicaciones empresariales y haga clic en Nueva aplicación:

-

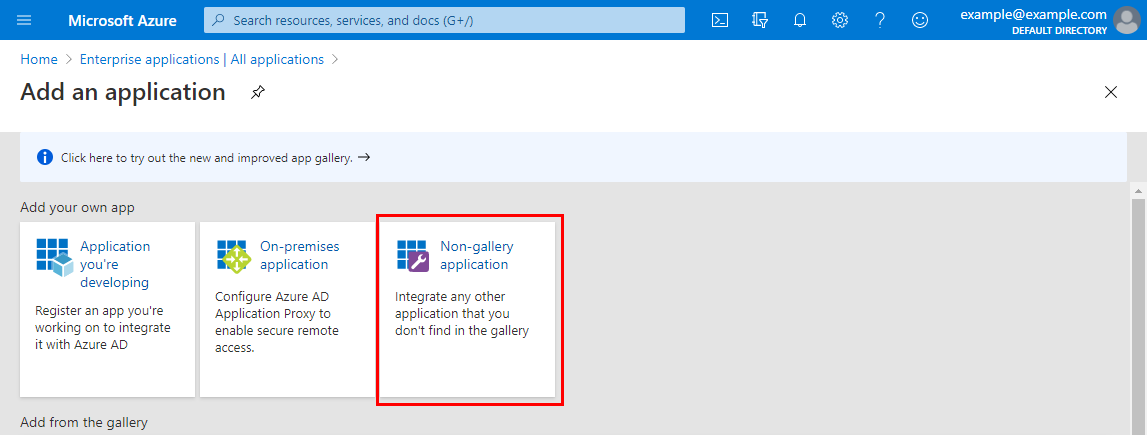

En la pantalla Agregar una aplicación en Agregar su propia aplicación, seleccione Aplicación que no está en la galería:

-

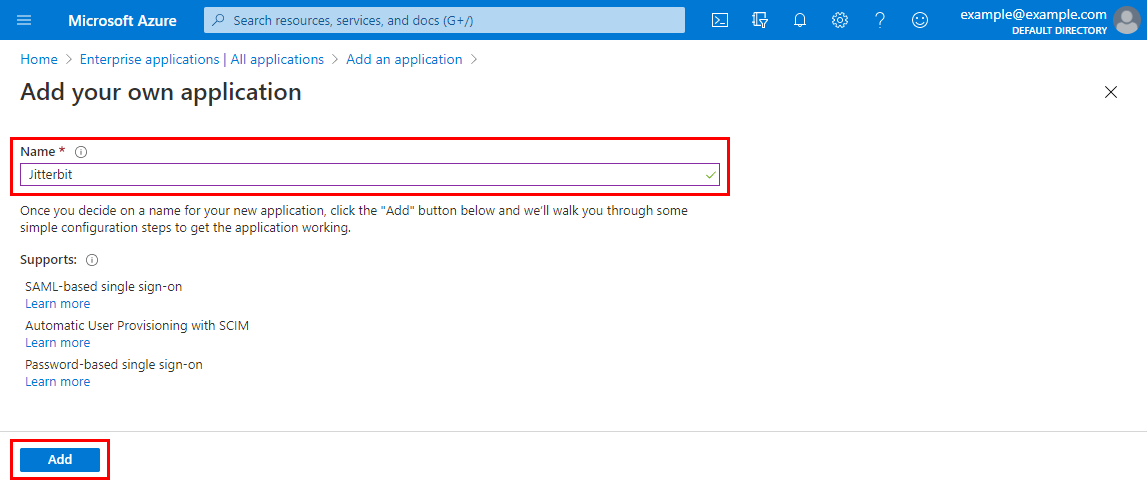

En la pantalla Agregue su propia aplicación, ingrese un nombre para la nueva aplicación, como Jitterbit. Luego haga clic en Agregar:

-

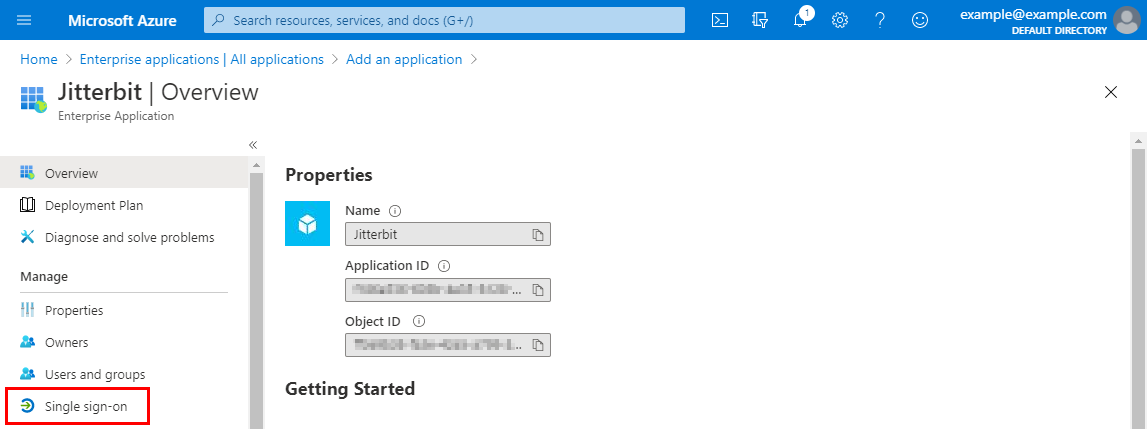

En la pantalla Descripción general de la nueva aplicación, en la categoría Administrar a la izquierda, seleccione Inicio de sesión único:

-

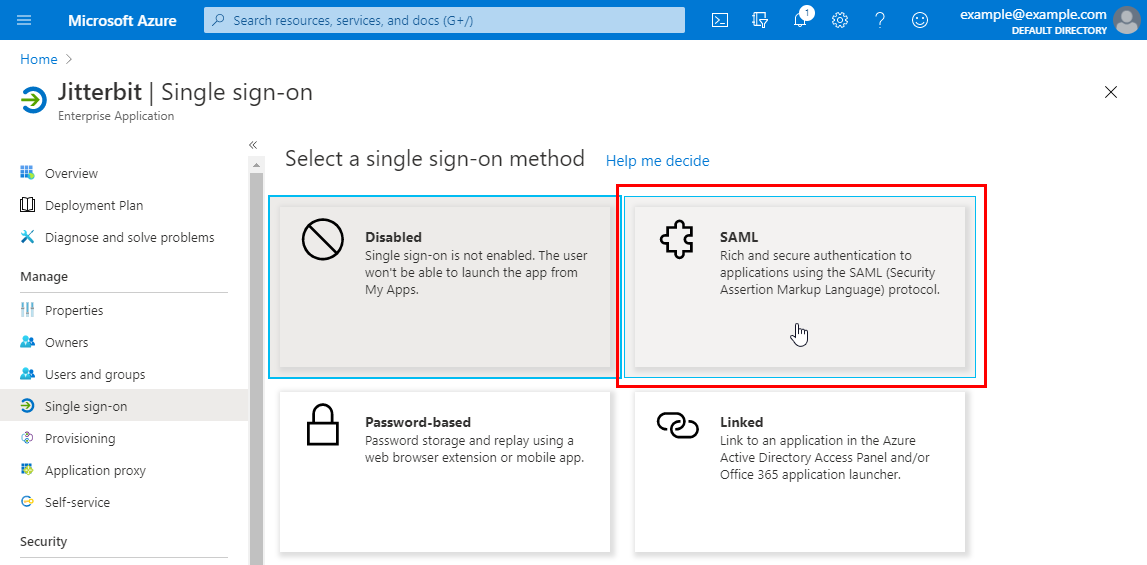

En la pantalla Inicio de sesión único para la nueva aplicación, en Seleccione un método de inicio de sesión único, seleccione SAML:

-

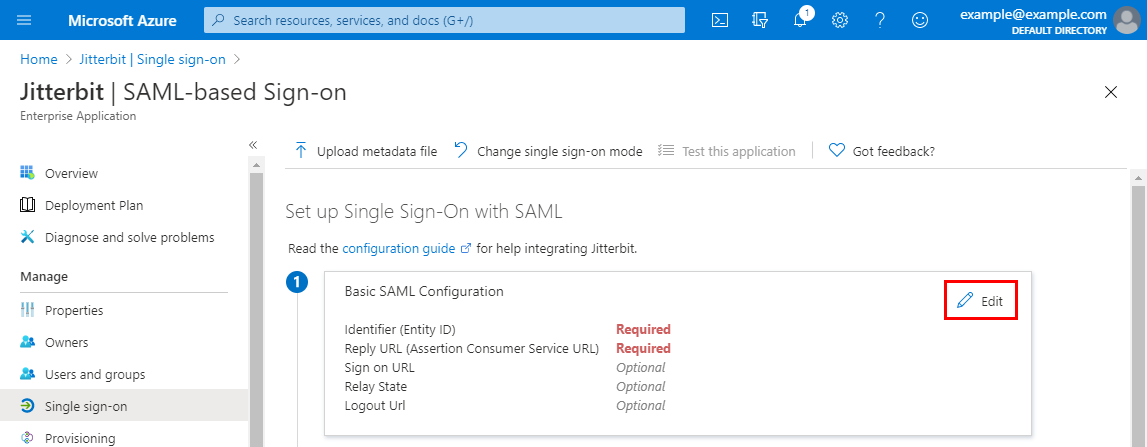

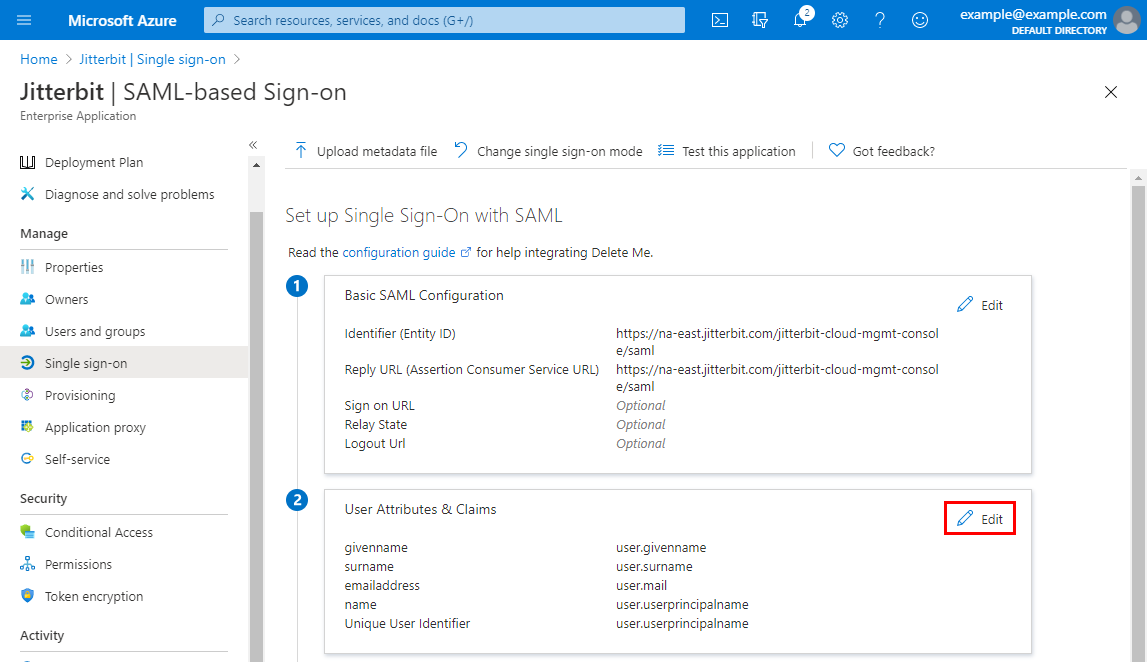

En la pantalla Inicio de sesión basado en SAML, edite el primer paso, Configuración básica de SAML:

-

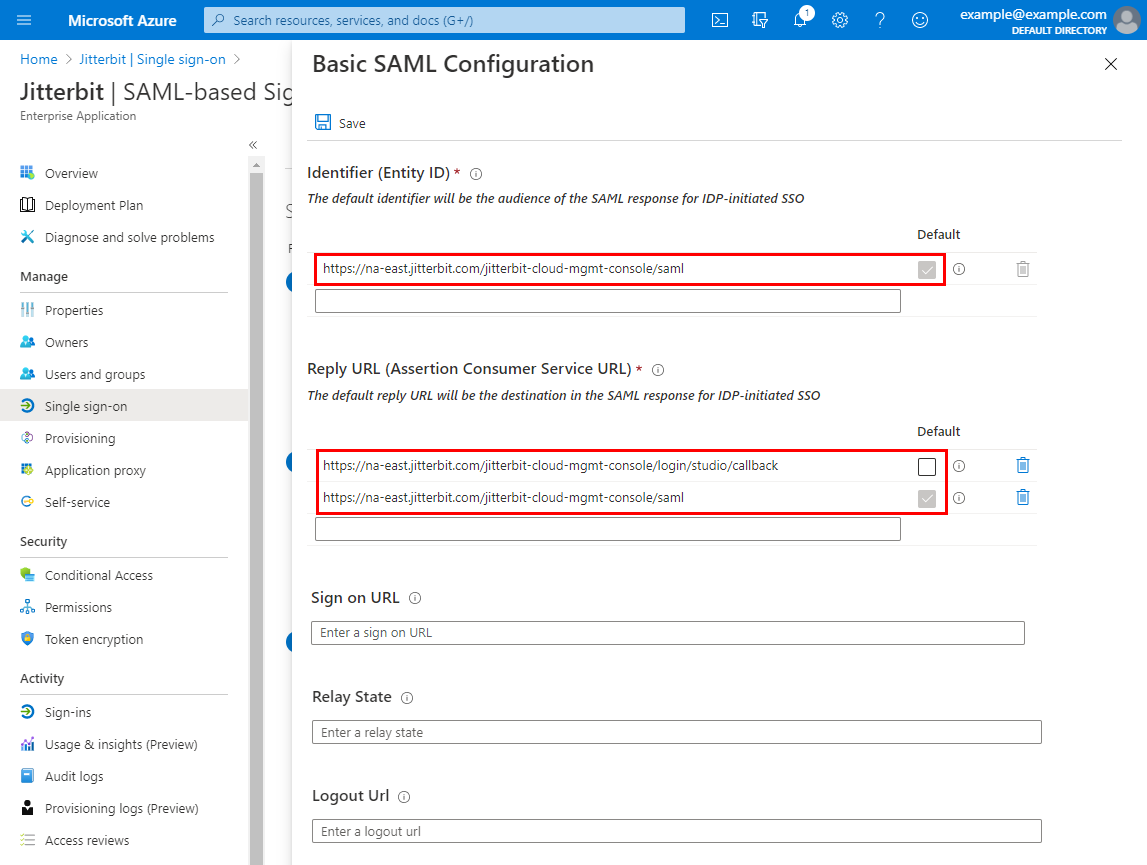

En la pantalla Configuración básica de SAML, ingrese lo siguiente en estos campos de configuración, luego haga clic en Guardar y cierre. Para obtener más información sobre cada parámetro, consulte la documentación de Microsoft Azure Configurar el inicio de sesión único basado en SAML.

- Identificador (ID de entidad): Ingrese la URL SAML para la región de Harmony (consulte URLs SAML). La casilla de verificación Predeterminada debe estar seleccionada.

- URL de respuesta ( URL de servicio al consumidor de aserción): En líneas separadas, ingrese la devolución de llamada y las URLs SAML para la región de Harmony (consulte SAML y URLs de devolución de llamada). La casilla de verificación Predeterminada debe estar seleccionada para la URL SAML.

-

En la pantalla Inicio de sesión basado en SAML, edite el segundo paso, Atributos y reclamaciones del usuario:

-

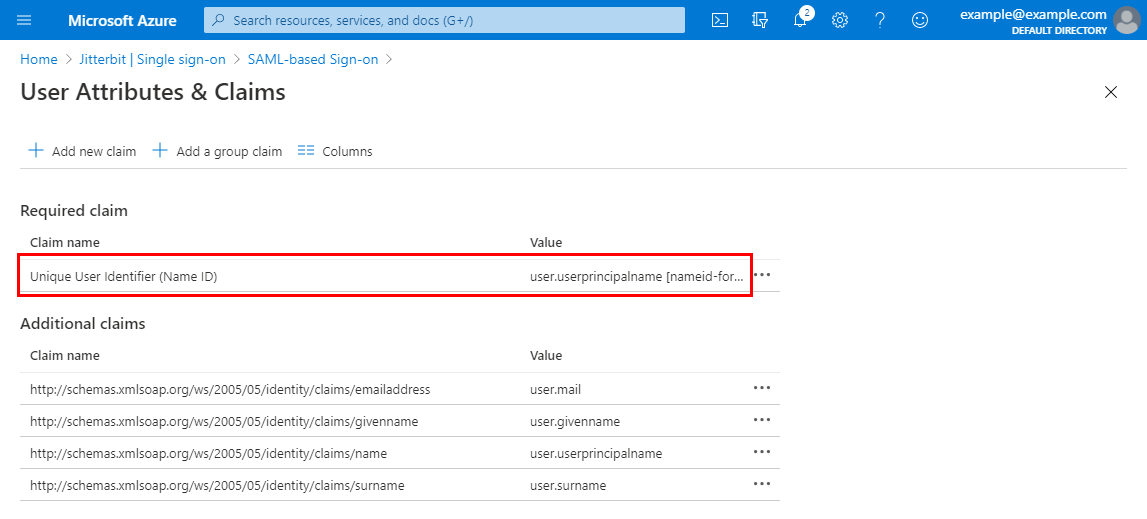

De forma predeterminada, Microsoft Azure utiliza user.userprincipalname como identificador, que es onemicrosoft.com. Esto debe actualizarse a user.mail. Para abrir el reclamo para su modificación, haga clic en la fila con un Nombre del reclamo de Identificador de usuario único (ID de nombre):

-

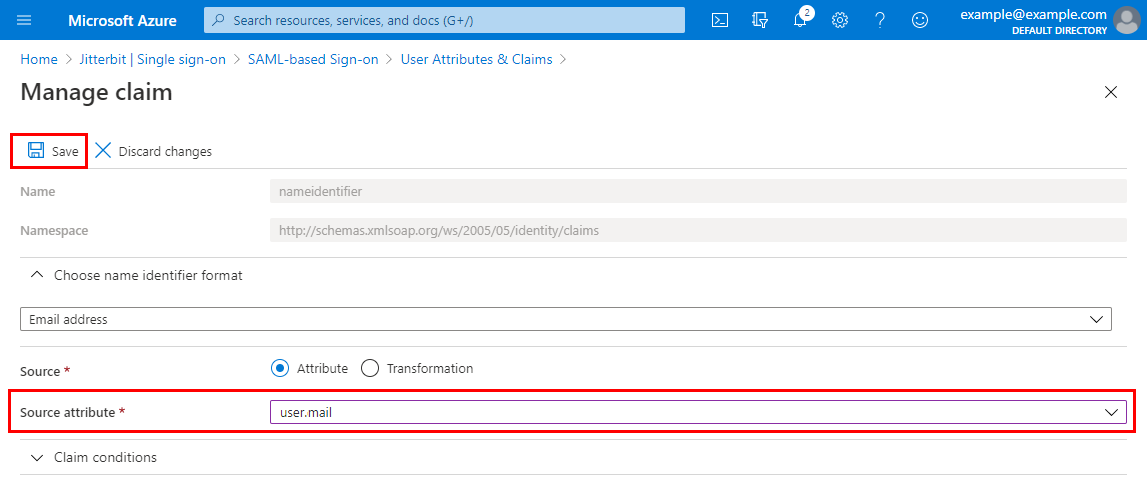

En la pantalla Administrar reclamo, cambie el campo Atributo de fuente de user.userprincipalname a user.mail. Luego haga clic en Guardar y cierre.

-

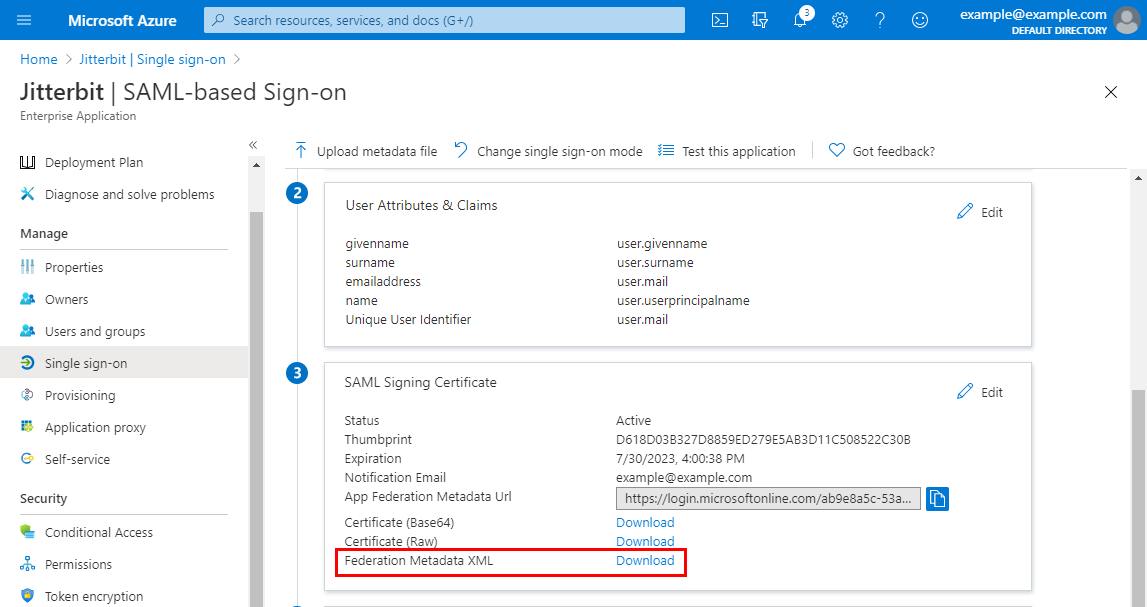

En Signo basado en SAML En la pantalla, en el tercer paso, Certificado de firma SAML, descargue el XML de metadatos de federación. (Necesitará estos metadatos al configurar SSO en Harmony para el campo Metadatos del proveedor de identidad).

Importante

Múltiples definiciones de certificados (

<X509Data>elementos) en los metadatos son compatibles con los agentes versión 10.84/11.22 y posteriores.

-

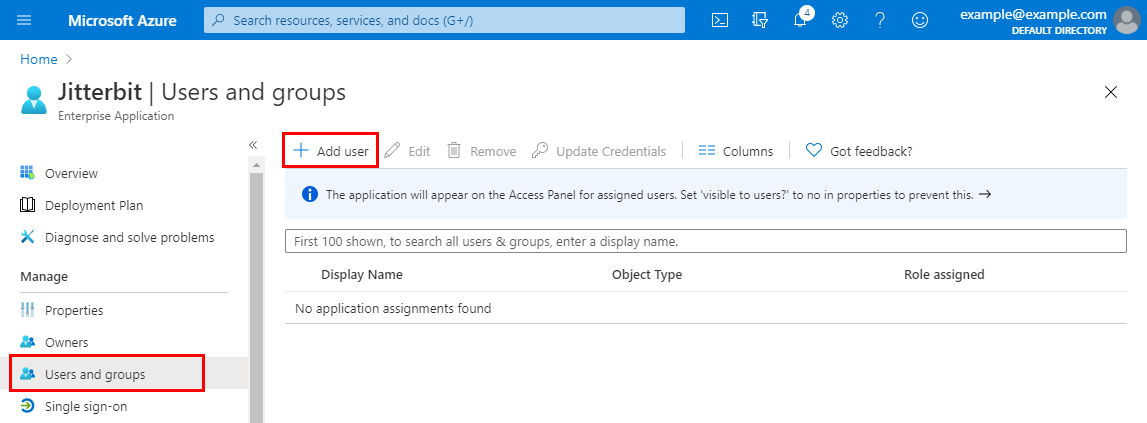

En la categoría Administrar a la izquierda, seleccione Usuarios y grupos. Luego haga clic en Agregar usuario y agregue cada miembro de la organización de Harmony que iniciará sesión en Harmony con las credenciales de Azure AD. Repita para cada usuario.

-

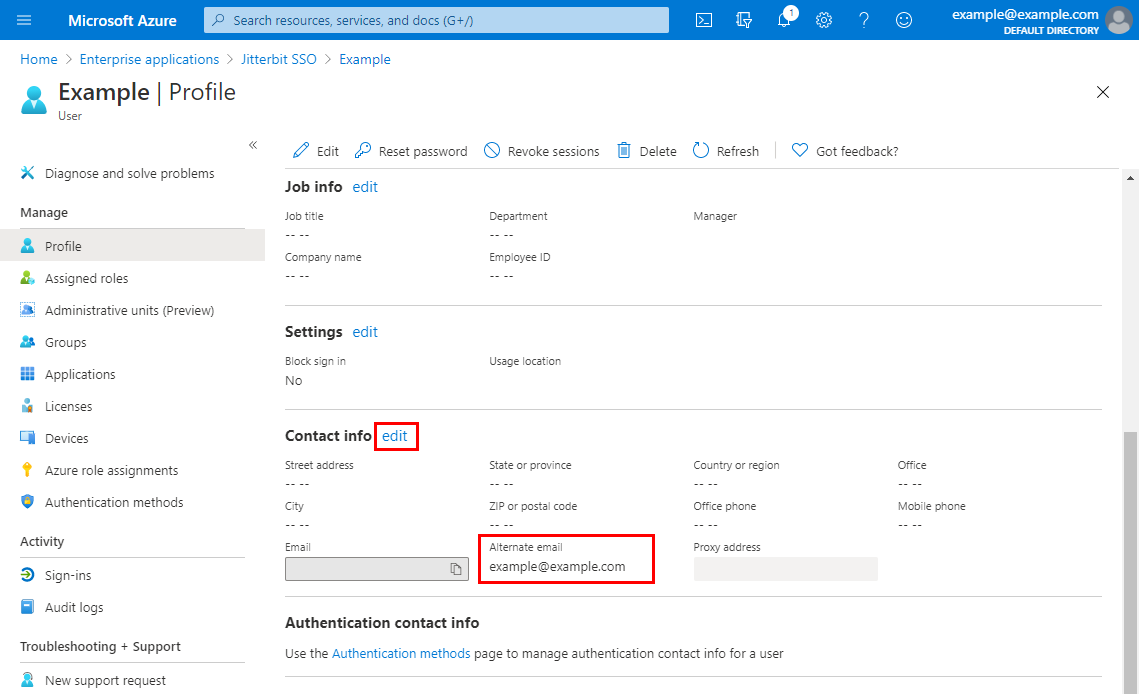

Después de agregar cada usuario, proporcione un correo alternativo que coincida con el nombre de usuario de Harmony.

Nota

Estos usuarios también deben ser miembros de la organización Harmony con SSO habilitado, como se describe en Agregar nuevos miembros en Registrarse e iniciar sesión utilizando Harmony SSO.

2. Construir los Metadatos del Proveedor de Servicios.¶

Utilice estas instrucciones para construir la entrada para el campo Metadatos del proveedor de servicios requerido para configurar SSO en Harmony.

WMC¶

Esta sección muestra cómo construir los metadatos XML para Harmony Portal, que se introducirá para el cliente WMC.

Nota

Aunque la interfaz de usuario hace referencia a WMC (el nombre anterior de Management Console), la configuración del cliente WMC Harmony se aplica a todos los productos basados en web a los que se puede acceder a través del Portal Harmony.

Utilice el ejemplo que se proporciona a continuación, reemplazando los valores de entityID y Location con la URL SAML para la región Harmony (consulte URLs SAML).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

Estudio¶

Esta sección muestra cómo construir los metadatos XML para Design Studio, que se introducirá para el cliente Studio.

Utilice el ejemplo que se proporciona a continuación, reemplazando el valor de entityID con la URL SAML y el valor de Location con la URL de devolución de llamada para la región de Harmony (consulte SAML y URLs de devolución de llamada).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

3. Configurar SSO en Harmony¶

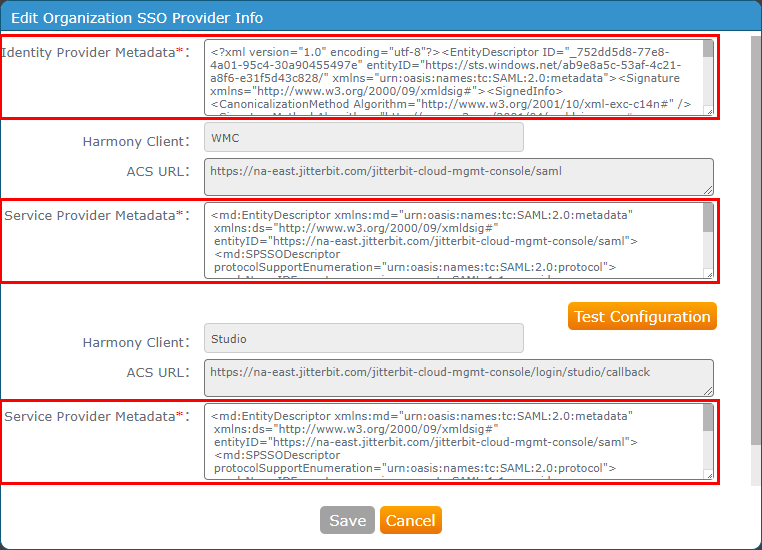

Siga las instrucciones para Configurar SSO en la Management Console. Al ingresar información en la pantalla Editar información del proveedor de SSO de la organización, use los valores obtenidos anteriormente:

- Metadatos del proveedor de identidad: Pegue el contenido del XML de metadatos de federación descargado durante el paso 12 de Configurar una aplicación SAML en Azure AD arriba.

- Metadatos del proveedor de servicios: Pegue el contenido de los metadatos construidos en Construir los metadatos del proveedor de servicios arriba para los clientes WMC y Studio Harmony.

Haga clic en Probar configuración para cada cliente Harmony y luego haga clic en Guardar. Ambos clientes deben probarse exitosamente antes de que se habilite el botón Guardar.

4. Pruebe el SSO en Azure AD¶

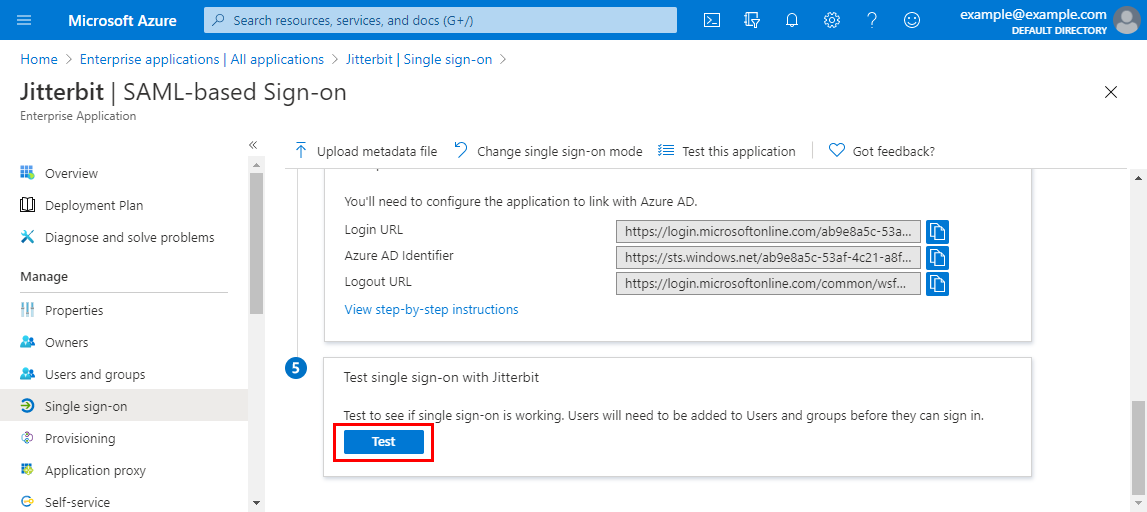

Pruebe desde el portal de Microsoft Azure para confirmar que el SSO está funcionando. Si todavía tiene el navegador abierto desde la creación de la aplicación SAML, puede comenzar en el paso 4 a continuación.

-

Inicie sesión en el portal de Microsoft Azure.

-

Vaya a la hoja Aplicaciones empresariales y haga clic en la aplicación SAML que acaba de crear.

-

En la categoría Administrar a la izquierda, seleccione Inicio de sesión único.

-

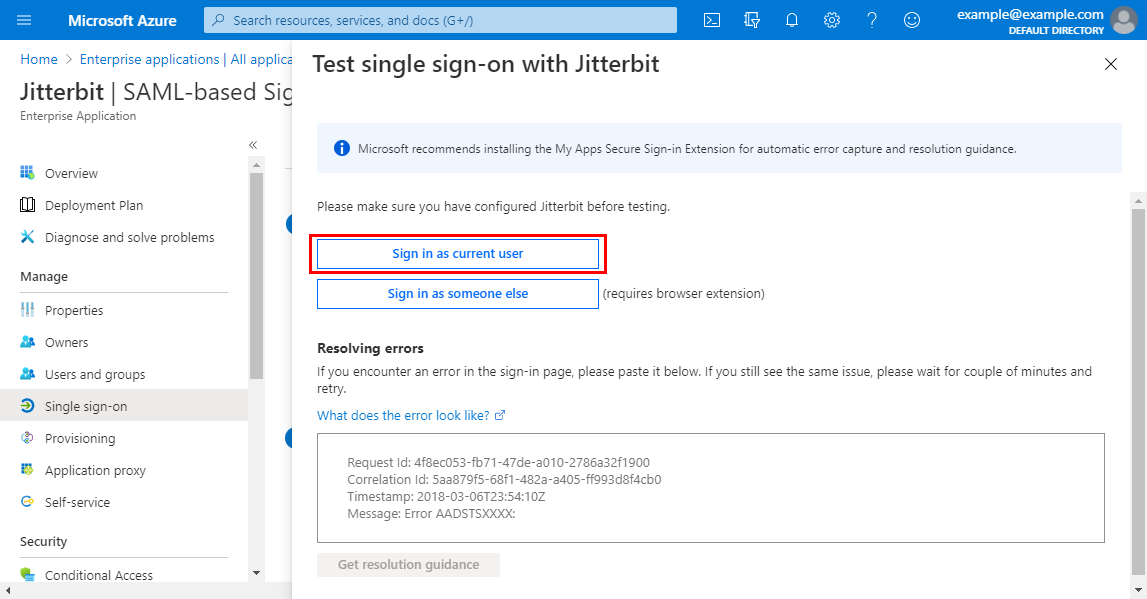

En la pantalla Inicio de sesión basado en SAML, en el quinto paso, Probar el inicio de sesión único con \<Aplicación>, haga clic en Probar:

-

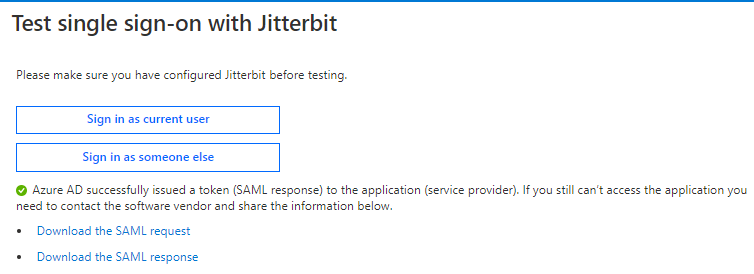

En la siguiente pantalla, haga clic en Iniciar sesión como usuario actual:

-

Si la prueba es exitosa, la respuesta indicará que Azure AD ha emitido exitosamente un token (respuesta SAML ) a la aplicación (proveedor de servicios):