Okta SAML 2.0¶

Introducción¶

Harmony admite el inicio de sesión único (SSO) con Okta mediante SAML 2.0. Esta página muestra cómo configurar y probar Harmony SSO con Okta siguiendo estos pasos:

- Configurar una aplicación SAML en Okta

Configure Harmony como una aplicación en Okta. Como parte de este proceso, también obtendrá los metadatos del proveedor de identidad y asignará usuarios a la aplicación. - Descargar los metadatos del proveedor de identidad

Obtenga los metadatos del proveedor de identidad que necesitará usar como entrada para configurar SSO en Harmony. - Asignar usuarios

Asigne usuarios en Okta a la aplicación Harmony SAML. - Construir metadatos del proveedor de servicios

Cree los metadatos del proveedor de servicios que necesitará usar como entrada para configurar SSO en Harmony. - Configurar SSO en Harmony

Configure y pruebe Okta como proveedor de SSO en Harmony Portal. Deberá usar los metadatos del proveedor de identidad y los metadatos del proveedor de servicios obtenidos en los pasos anteriores.

Después de configurar SSO en Okta y Harmony, los miembros de su organización Harmony podrán usar sus credenciales de Okta para iniciar sesión en Harmony.

Para obtener información adicional, consulte la documentación de Okta sobre Crear una integración de inicio de sesión único (SSO).

SAML y Callback URLs¶

Durante la configuración, las URLs SAML y callback a las que se hace referencia en esta página deben reemplazarse con los valores de URL apropiados para su región (consulte Buscar mi región).

URLs de SAML¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/saml - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/saml

URLs de Devolución de Llamada¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback

1. Configurar una Aplicación SAML en Okta¶

Siga estos pasos para configurar Harmony como una aplicación SAML:

-

Inicie sesión en su organización Okta como usuario con privilegios administrativos.

Precaución

Para configurar Harmony SSO, su nombre de usuario de Okta debe coincidir con su dirección de correo de Harmony. Esto también se aplica a los miembros de su organización de Harmony, a menos que estén configurados para omitir SSO y, en su lugar, utilicen sus credenciales de Harmony (consulte Configuración de SSO en Management Console).

-

En el menú principal, vaya a Aplicaciones > Aplicaciones, luego haga clic en Crear integración de aplicaciones.

-

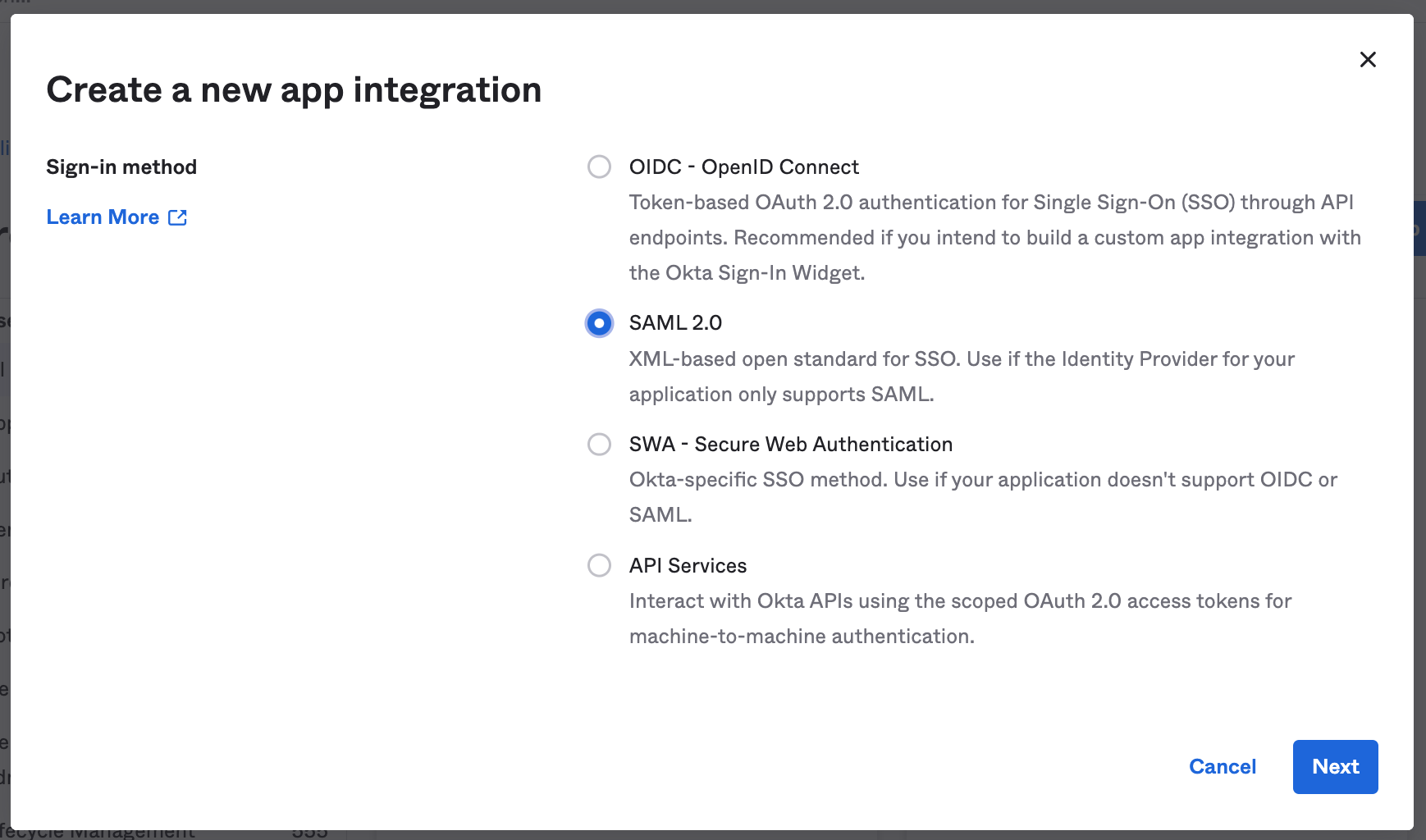

En la ventana Crear una nueva integración de aplicaciones, seleccione SAML 2.0 y haga clic en Siguiente.

-

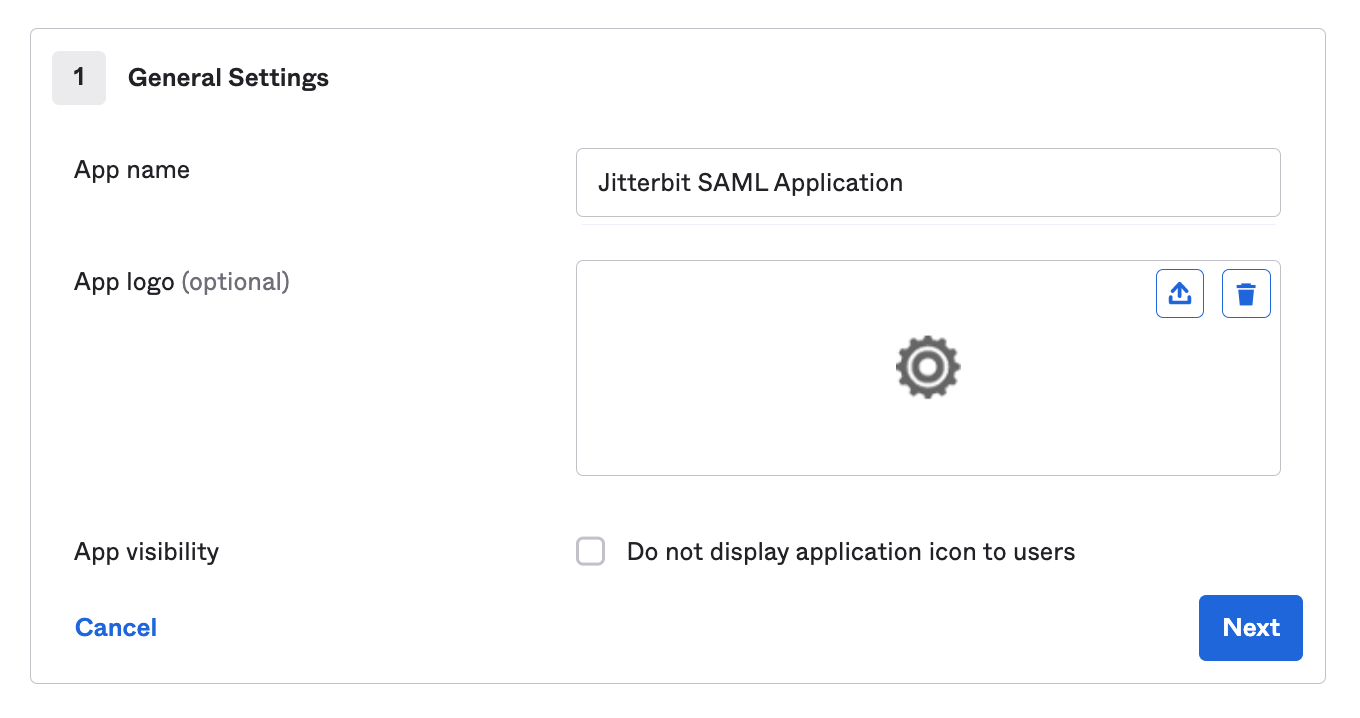

En la página Crear integración SAML, varios pasos lo guiarán a través de la configuración de la nueva aplicación. En el primer paso, Configuración general, ingrese un Nombre de aplicación para Jitterbit, como Aplicación Jitterbit SAML, y haga clic en Siguiente:

-

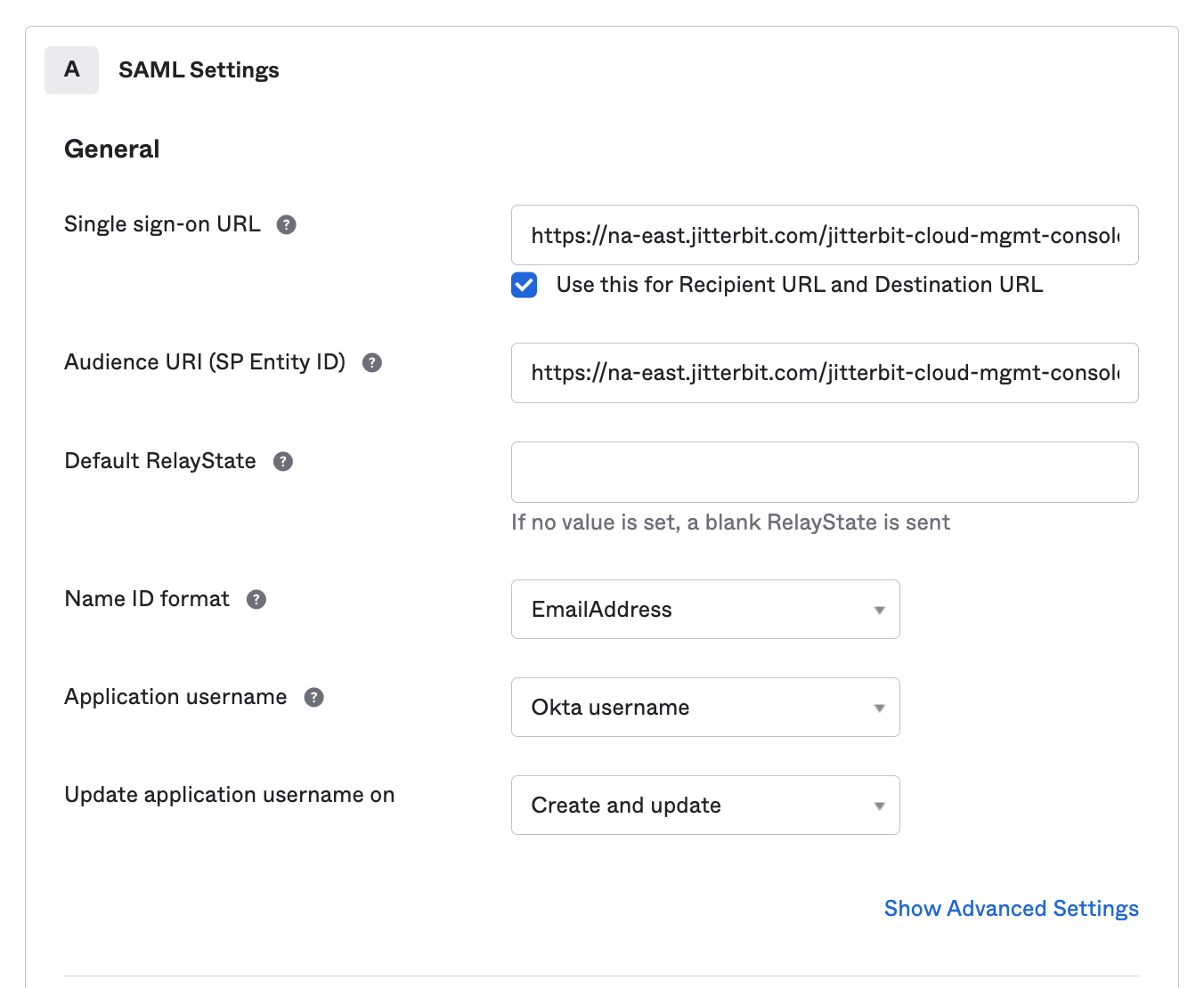

En el siguiente paso, Configurar SAML, proporcione la siguiente información en la parte A, Configuración de SAML. No cambie ninguna otra configuración predeterminada. Cuando haya terminado, puede omitir la parte B y hacer clic en Siguiente para continuar:

-

URL de inicio de sesión único: Ingrese la URL de SAML para la región de Harmony (consulte URLs de SAML).

-

URI de audiencia (ID de entidad SP): Ingrese la URL de SAML adecuada para la región de Harmony (consulte URLs de SAML).

-

Formato de ID de nombre: Haz clic en el menú desplegable y elige la opción Dirección de correo electrónico.

-

Mostrar configuración avanzada: Haga clic para mostrar campos adicionales. En Otras URLs de SSO solicitables, haga clic en Agregar otra. A continuación, introduzca la URL de devolución de llamada para la región Harmony (consulte URLs de devolución de llamada).

-

-

Complete el último paso, Comentarios, y haga clic en Finalizar para terminar de crear la aplicación.

2. Descargue los Metadatos del Proveedor de Identidad¶

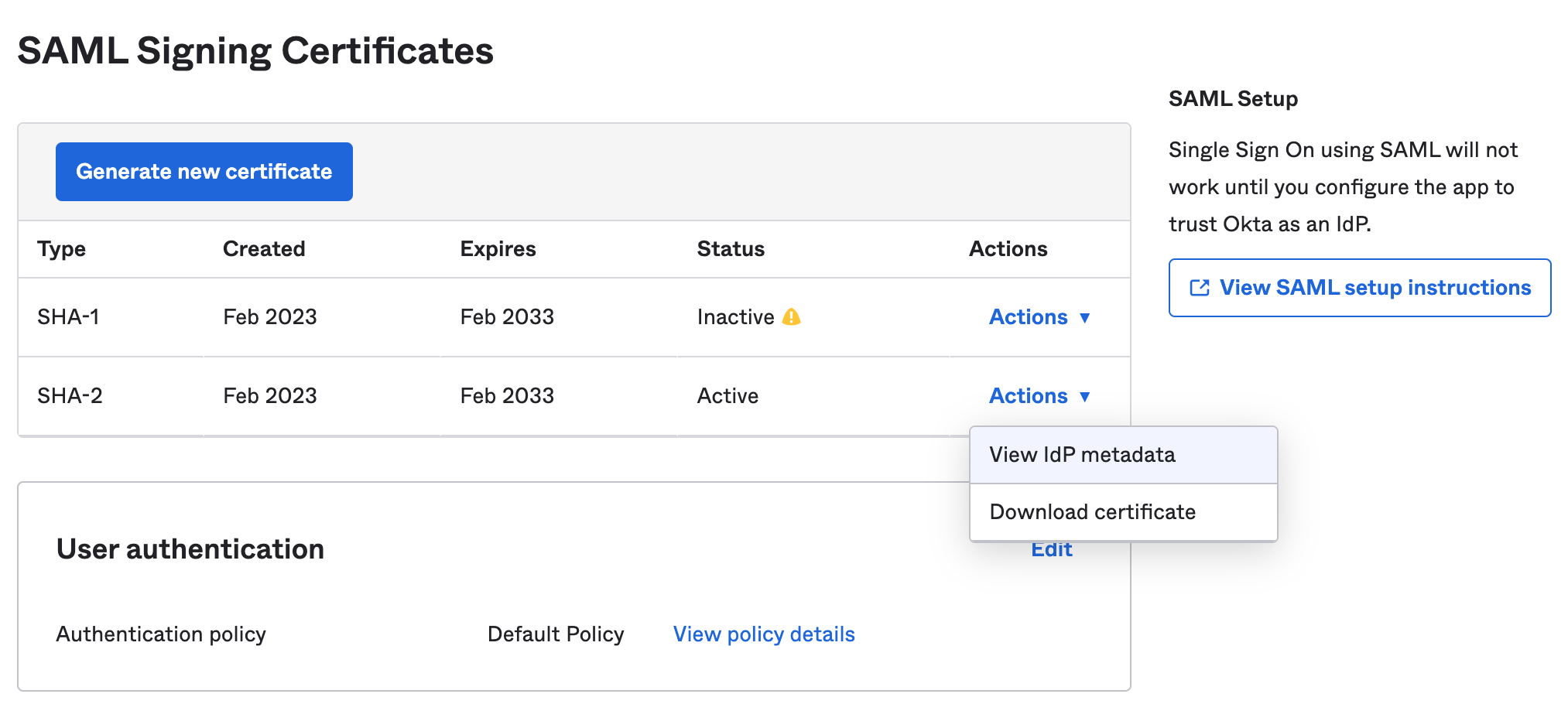

Estos pasos muestran cómo obtener los metadatos del proveedor de identidad de Okta. Necesitará estos metadatos al configurar SSO en Harmony para el campo Metadatos del proveedor de identidad.

-

Vaya a la pestaña Iniciar sesión de su aplicación Harmony recién creada. Si continúa desde Configurar una aplicación SAML en Okta, ya estarás aquí.

-

En la columna Acciones, seleccione Acciones > Ver metadatos de IdP para descargar el archivo de metadatos que necesita Jitterbit:

-

El contenido del archivo de metadatos es similar al siguiente ejemplo. Deberá utilizar los metadatos de su propio proveedor de identidad como entrada al configurar SSO en Harmony.

Metadatos de proveedor de identidad de muestra

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exknvfdjbL8smSRvK2p6"><md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIDqjCCApKgAwIBAgIGAWFj+QgOMA0GCSqGSIb3DQEBCwUAMIGVMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFjAUBgNVBAMMDWppdHRlcmJpdGJsdWUxHDAaBgkqhkiG9w0B CQEWDWluZm9Ab2t0YS5jb20wHhcNMTgwMjA1MDMxNzQwWhcNMjgwMjA1MDMxODQwWjCBlTELMAkG A1UEBhMCVVMxEzARBgNVBAgMCkNhbGlmb3JuaWExFjAUBgNVBAcMDVNhbiBGcmFuY2lzY28xDTAL BgNVBAoMBE9rdGExFDASBgNVBAsMC1NTT1Byb3ZpZGVyMRYwFAYDVQQDDA1qaXR0ZXJiaXRibHVl MRwwGgYJKoZIhvcNAQkBFg1pbmZvQG9rdGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwRuDKQWs/uWFEulxYk1/V436/zhy/XxAL3swKUdfFlevC4XZcQtTdpspgwdt0TIgTpz1 dZGx5ystxz1slZ5e9jk20iHAsRuzKKeL657DDFHlG8Qg7HCg8B55TKKhTUsYQLikqeWx8R7F+rHh dG6eEJut4/CHOMlb/G4Ynrq8tpwlqVtaqLZrL2GPfEKUJVOvqxHeqVqmB7Pduh3E9/7rgEN6yXiL 6hISTRLIb13TGGyqpLPMRsgJnkMifQMI12OK0PQnFqRc2ES0JUnWhpv/WN4VYuvN3SgaIgE5VY86 C0J8IB6ljXx6uJj6EeC60KTmDUPtC1Au345jzBwY9yKLoQIDAQABMA0GCSqGSIb3DQEBCwUAA4IB AQAD7Ba6pwUUmxCtiqKE4E4JwMMCUrlHghL80Vru3SHWU3GdMEM9kVizVUcM57QzyIlwx8KdCXbB yfxo8Eh88mAYDRifLmeospLQvC5OhfF/5XKmsTa5JnF+bSB41iCZUsB88byLI1nARFZGznboQXK9 pT3egaEHsWffiIYR+Y2lcAW66OH6FEZ0lTy628q1LsuS/UruA3so+qFgPqTc0yiZEv65MZQWd1cg qRlLK1bcoR4d5Qfo0nWFDBXWqX4LX4c5xe7zh4wtbiG1i9Oh8qWJp8KUmgfSkQf79mUhib9YvzBE RdXU7eUS0/E3G21yLa9wQtHkEY3cIDs58AEIpuR0</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/></md:IDPSSODescriptor></md:EntityDescriptor>

3. Asignar Usuarios¶

Siga estos pasos para asignar usuarios a la aplicación Jitterbit SAML dentro de Okta.

Nota

Estos usuarios también deben ser miembros de la organización Harmony con SSO habilitado, como se describe en Agregar nuevos miembros en Registrarse e iniciar sesión con Harmony SSO.

-

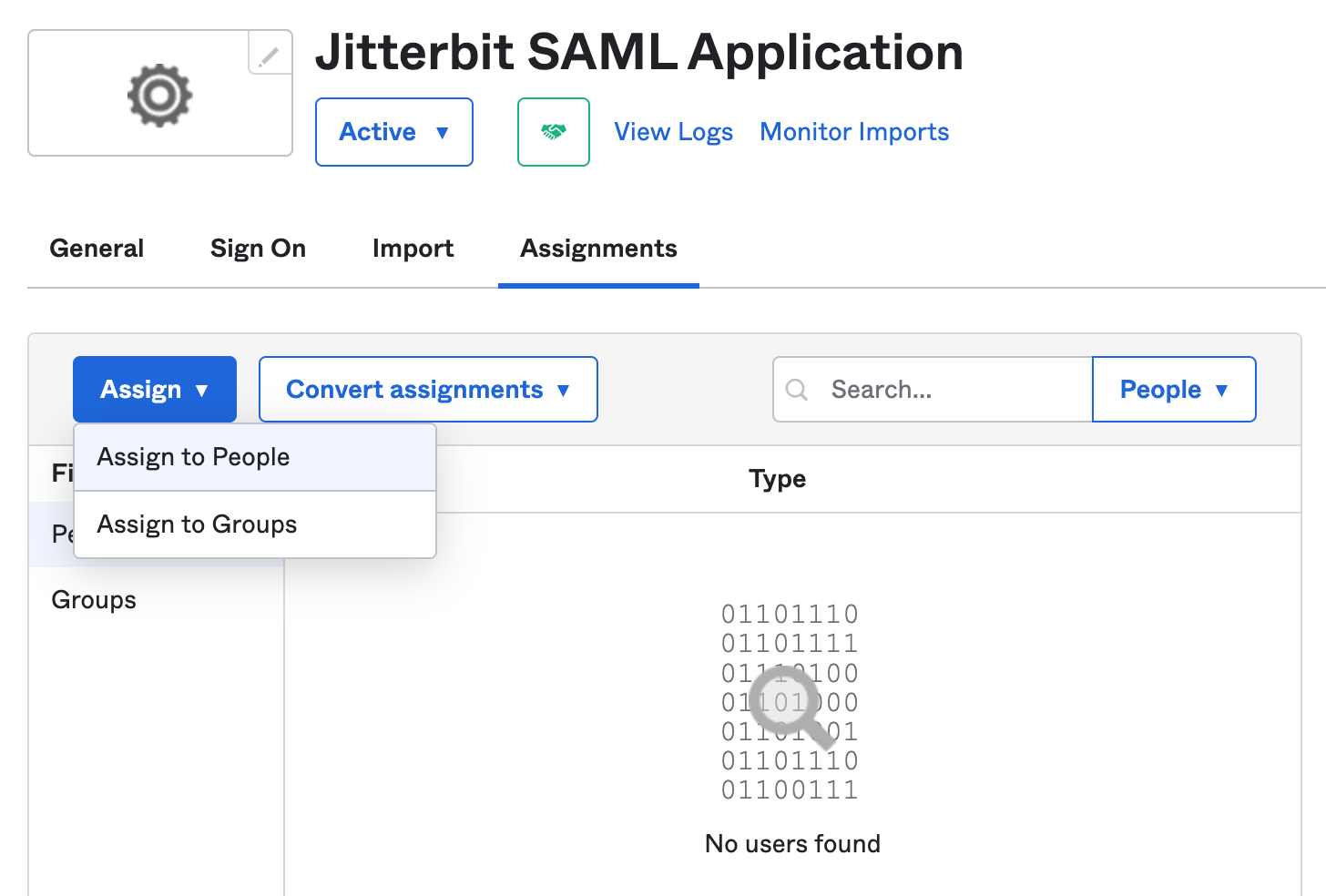

Vaya a la pestaña Asignaciones de su aplicación Harmony recién creada.

-

Haga clic en el menú desplegable Asignar y seleccione Asignar a personas. Luego asigne a cada miembro de la organización Harmony que iniciará sesión en Harmony usando sus credenciales de Okta. Repita para cada usuario.

-

Cuando termine, haga clic en Listo.

4. Construir Metadatos del Proveedor de Servicios¶

Utilice estas instrucciones para construir la entrada para el campo Metadatos del proveedor de servicios requerido para configurar SSO en Harmony.

WMC¶

Esta sección muestra cómo construir los metadatos XML para el Portal de Harmony, que se ingresará para el cliente WMC.

Nota

Aunque la interfaz de usuario se refiere a WMC (el nombre anterior de Management Console), la configuración del cliente de WMC Harmony se aplica a todos los productos basados en web accesibles a través del Portal de Harmony.

Utilice el ejemplo proporcionado a continuación, reemplazando los valores de entityID y Location con la URL de SAML para la región de Harmony (consulte URLs de SAML).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

Estudio¶

Esta sección muestra cómo construir los metadatos XML para Design Studio, que se ingresará para el cliente de Studio.

Utilice el ejemplo proporcionado a continuación, reemplazando el valor de entityID con la URL de SAML y el valor de Location con la URL de devolución de llamada para la región de Harmony (consulte SAML y URLs de devolución de llamada).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

5. Configurar SSO en Harmony¶

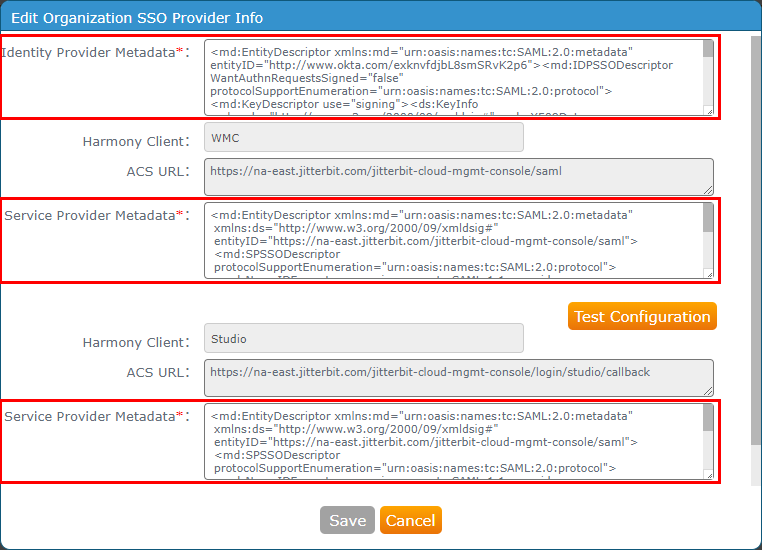

Siga las instrucciones para Configurar SSO en Management Console. Al ingresar información en la pantalla Editar información del proveedor de SSO de la organización, use los valores obtenidos anteriormente:

- Metadatos del proveedor de identidad: Pegue el contenido de los metadatos descargados durante Descargar metadatos del proveedor de identidad arriba.

- Metadatos del proveedor de servicios: Pegue el contenido de los metadatos construidos en Construir los metadatos del proveedor de servicios anterior para los clientes WMC y Studio Harmony.

Haga clic en Probar configuración para cada cliente de Harmony y luego haga clic en Guardar. Ambos clientes deben probarse correctamente antes de que se habilite el botón Guardar.

Solución de Problemas¶

Si recibe un error de "No se encontró un certificado de firma válido", asegúrese de que los metadatos del proveedor de identidad tengan un KeyDescriptor etiqueta y subetiqueta con use="signing" especificado, similar al ejemplo que se muestra en el paso 3 de Descargar los metadatos del proveedor de identidad arriba.