Arquitectura y Seguridad Lógica¶

Introducción¶

La seguridad lógica se compone de todas las medidas de seguridad tomadas dentro del software Harmony. Esta sección describe lo siguiente:

- Arquitectura del sistema

- Componentes mayores

- Usuarios, organizaciones y funciones de Harmony

- Entornos de Harmony y Control de Acceso

- Almacenamiento de datos de Harmony

- Topologías de seguridad de Harmony

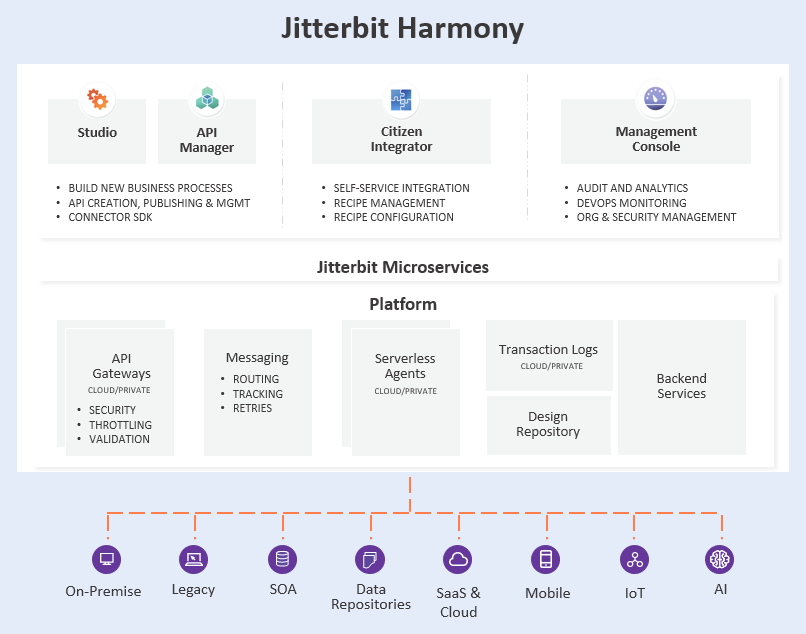

Arquitectura del Sistema¶

Jitterbit permite a los usuarios diseñar, probar, desplegar, ejecutar y administrar sus proyectos de integración de Jitterbit. Con Harmony, los clientes pueden ejecutar sus procesos de integración de Jitterbit completamente en la nube sin necesidad de adquirir o administrar ningún software o la infraestructura necesaria para operarlo. Aquellos que eligen desplegar la plataforma Harmony, ya sea en las instalaciones o en un modo híbrido, tienen la flexibilidad de ejecutar sus procesos de integración al implementar agentes privados detrás del firewall, obteniendo así un mayor control sobre dónde fluyen sus datos.

Jitterbit reconoce que los clientes necesitan que sus procesos de integración se comuniquen con aplicaciones que operan detrás de firewalls corporativos por diversas razones de seguridad y cumplimiento normativo.

La arquitectura del sistema de Harmony se adapta a ambos escenarios: los procesos de integración pueden ejecutarse completamente en la nube o pueden ejecutarse detrás de firewalls corporativos para garantizar que los datos comerciales no queden expuestos a la nube. Los usuarios también pueden emplear modelos híbridos en los que algunas integraciones se ejecutan en la nube, como el desarrollo, y otras, por ejemplo, en producción, pueden ejecutarse detrás de firewalls corporativos.

Si bien el sistema simplifica el aprovisionamiento, la implementación y la administración de proyectos de integración, también ofrece a los usuarios la flexibilidad de ejecutar sus operaciones de integración mediante Grupos de Agentes Privados separables. Estos son subsistemas autónomos que se pueden instalar detrás de firewalls corporativos o en nubes privadas dedicadas.

La separación de los diseños de integración, que se almacenan en Harmony, del tiempo de ejecución de integración que ocurre en los grupos de Agente, permite a los clientes controlar el acceso y el flujo de datos comerciales confidenciales.

Componentes Mayores¶

Los diversos componentes principales de la arquitectura del sistema Harmony y cómo abordan los requisitos de seguridad se describen a continuación.

Plataforma en la Nube de Harmony¶

Harmony incluye bases de datos multiinquilino, archivos, servicios y una infraestructura de mensajería de servicio que se utilizan para desplegar, administrar y ejecutar proyectos de integración. Harmony se ejecuta en Amazon Web Services (AWS). AWS proporciona la mejor plataforma de alojamiento seguro de su clase que se destaca en la prestación de servicios básicos a Jitterbit, como:

- Seguridad del centro de datos

- Cumplimiento

- Seguridad física

- Seguridad ambiental

- Seguridad de la red

- Endurecimiento del huésped

- Alta disponibilidad

- Tolerancia a fallos

- Recuperación de desastres

Jitterbit desarrolla y mejora sus aplicaciones mediante el uso de prácticas sólidas de ciclo de vida de desarrollo de software (SDLC), tales como:

- Identificación de vulnerabilidades de fuentes externas para impulsar el cambio y la mejora del código.

- Aplicación de parches de hardware y software. Jitterbit es responsable de los cambios de código y Amazon Web Services (AWS) es responsable de proporcionar parches de hardware; nuestro ambiente virtual nos permite aplicar cambios sin tiempo de inactividad.

- Proporcionar autenticación segura y capacidades de registro.

- Eliminación de cuentas de desarrollo, ID y contraseñas de los entornos de producción.

- Adherirse a prácticas estrictas de gestión de cambios para actualizaciones de código y parches.

- Separar los entornos de prueba y desarrollo de la producción.

- Mantener la separación de funciones entre el personal de desarrollo y de apoyo.

- Asegurarse de que la información de identificación personal (PII) no se utilice en entornos de prueba.

- Eliminación de ID de prueba y desarrollo antes de migrar el código a producción.

- Revisión regular del código.

- Documentación de cambios de código.

- Involucrar la participación y aprobación de los desarrollador sénior para todos los cambios de código.

- Completar las pruebas de funcionalidad y regresión antes del lanzamiento a producción.

- Mantener procedimientos de restitución para preservar una alta disponibilidad e integridad.

- Seguir prácticas de codificación segura de acuerdo con una política de SDLC y abordar las necesidades de capacitación en seguridad para el equipo de desarrollo.

- Comprobación de fallas de seguridad según lo prescrito por Open Web Application Security Project (OWASP), como fallas de inyección, desbordamientos de búfer, errores criptográficos, manejo de errores, etc.

- Evaluación de vulnerabilidades en cada versión.

- Realización de pruebas de penetración anuales.

Antes de que un usuario pueda comenzar su trabajo, debe autenticarse con Harmony utilizando las credenciales de su cuenta de usuario de Harmony; La seguridad, la complejidad y los atributos de la contraseña, como la autenticación de dos factores, se pueden personalizar para que los clientes puedan cumplir con los requisitos de su política de seguridad. Cuando el inicio de sesión único (SSO) está habilitado, estos requisitos los administra el proveedor de identidad. Toda la comunicación con Harmony se produce a través de HTTPS (superior a TLS1.2).

Una vez autenticado, Harmony identifica todas las organizaciones y entornos a los que tiene acceso este usuario. Harmony proporciona al usuario una lista de los activos de integración en los que puede trabajar y le permite crear un nuevo proyecto en cualquier ambiente en el que tenga suficientes privilegios. Los privilegios se basan en roles y se pueden seleccionar/configurar por ambiente por organización. Los roles comunes incluyen Administrador, Usuario y Solo lectura.

Repositorio de Diseño¶

Harmony almacena todos los proyectos implementados en un repositorio de diseño de múltiples inquilinos. Jitterbit respalda estos proyectos y el sistema todas las noches. Todas las copias de seguridad están encriptadas con un estándar federal de procesamiento de información (FIPS 140-2) algoritmo. Este repositorio de proyectos se basa en una arquitectura de base de datos multiinquilino, que proporciona una partición lógica de los proyectos por organización y, en la mayoría de los casos, por ambiente. Específicamente, Harmony aísla y asegura los proyectos de los clientes al:

- Arquitectura de base de datos segura: incluye una base de datos separada y una arquitectura de esquema separada.

- Conexiones o tablas seguras: utiliza conexiones de bases de datos confiables.

- Cifrado: oscurece los datos críticos para que los datos permanezcan inaccesibles para las partes no autorizadas, incluso si llegan a poseerlos.

- Filtrado: utiliza una capa intermedia entre un inquilino y una fuente de datos que actúa como un tamiz, lo que hace que el inquilino parezca que sus datos son los únicos datos en la base de datos.

- Listas de control de acceso: determina quién puede acceder a los datos en la aplicación y qué puede hacer con ellos.

Los proyectos suelen contener credenciales como el nombre de usuario y la contraseña que se utilizan para conectarse a varios extremos. Esta información está encriptada dentro del repositorio multiusuario.

El repositorio se replica en dos regiones. También se realiza una copia de seguridad de cada base de datos y el equipo de operaciones de Jitterbit puede restaurarla, si es necesario.

Los clientes no tienen ningún acceso directo a este repositorio. Los diversos componentes de la plataforma Harmony, como Studio y Agentes en Nube, usan API para acceder al repositorio. Una vez autenticado y validado el control de acceso, toda la comunicación con el repositorio se realiza a través de varias capas de API. Además de controlar el acceso a la API perimetral a través de HTTPS y sesiones del lado del servidor, las API deben validar el control de acceso de los usuarios a través de listas de control de acceso basado en roles (RBAC) y basadas en el entorno. Estas listas garantizan que los usuarios solo puedan ver, actuar y cambiar el sistema en función de los permisos otorgados por un administrador de la organización (usuario con permiso_Admin_). Además, la granularidad de la pista de auditoría se puede configurar por cliente.

La base de datos de actividad rotativa de Harmony almacena información sobre el estado del tiempo de ejecución, así como registros de las operaciones en ejecución de todos los usuarios de Jitterbit.

La base de datos de actividad se basa en una arquitectura de múltiples inquilinos y, aunque los datos de actividad de todos los usuarios residen en la misma base de datos, se aplica una segmentación lógica por organización y ambiente a través de una capa de control de acceso de software y claves de cifrado únicas para garantizar que los usuarios puedan ver sólo las actividades a las que tienen acceso.

La base de datos de actividad se replica en las regiones y zonas de disponibilidad de AWS para garantizar una alta disponibilidad y se realiza una copia de seguridad si es necesario restaurarla.

El acceso a la base de datos de actividades lo proporciona un conjunto de API. El registro de actividad utiliza API similares y una infraestructura de lista de control de acceso (ACL) como el repositorio del proyecto.

servicios de Archivos {: #file-services }¶

Harmony incluye un conjunto de servicios de archivos que se utilizan para almacenar archivos, como esquemas y personalizaciones. Todos los archivos se almacenan en el servicio AWS S3 y solo se puede acceder a ellos a través del software de Harmony y no se puede acceder directamente.

repositorio de Esquemas {: #schema-repository }¶

Para admitir integraciones desde una variedad de extremos, Harmony almacena varios tipos de esquemas, como WSDL, XSD, JTR y DTD.

repositorio de Personalizaciones {: #customizations-repository }¶

Para admitir integraciones desde una variedad de extremos de bases de datos, Harmony almacena varios controladores JDBC y ODBC. Jitterbit también proporciona un marco en el que los clientes pueden personalizar las operaciones de Jitterbit mediante complementos.

Los complementos seguros certificados están disponibles en Agentes en Nube. Para los clientes que ejecutan Agentes Privados, los clientes pueden usar complementos creados por el cliente para lograr entornos plug-and-play eficientes. En este modelo de seguridad privada, los clientes son responsables de aplicar controles administrativos y técnicos razonables para los complementos que crean para sus agentes privados.

Estudio de Harmony¶

Harmony Studio expone el conjunto más rico de funcionalidades para crear, configurar y probar proyectos de integración de Jitterbit. Harmony Studio está disponible en dos versiones:

- Design Studio: Design Studio es un cliente pesado independiente que se puede instalar en una estación de trabajo Windows o Mac. Requiere acceso a Internet en la estación de trabajo o computadora portátil en la que se ejecuta. La comunicación a través de servidores proxy corporativos es totalmente compatible, así como la lista blanca de IP para garantizar el cumplimiento de la VPN corporativa cuando sea necesario.

- Cloud Studio: Cloud Studio proporciona una experiencia de diseño basada en navegador independiente de la plataforma y la ubicación. Compatible con las versiones actuales de Chrome, Firefox, Safari. y navegadores Edge, y utilizando una pila de tecnología moderna, Cloud Studio se integra a la perfección con la plataforma Harmony para un verdadero diseño, implementación y monitoreo de integraciones basados en la nube.

Design Studio y Cloud Studio aprovechan las características de seguridad de Harmony, incluido el inicio de sesión único (SSO) y las funciones y permisos de los usuarios. Ambos productos utilizan Harmony Cloud, ejecutándose en la misma plataforma con la capacidad de administrar los mismos proyectos.

Grupo de Agentes en Nube¶

Los agentes de Harmony Agentes en Nube son servicios, conocidos como Backend como servicio (BaaS), diseñados para procesar y atender las necesidades de los clientes de forma ad hoc. Realizan todo su trabajo en función de los eventos, eliminando así la necesidad de cualquier instalación, configuración o administración tradicional con sistemas de servidor "siempre activos" que se encuentran detrás de las aplicaciones.

Jitterbit ofrece a sus clientes la opción de ejecutar todas sus integraciones en la nube al proporcionar un Grupo de Agentes escalable, tolerante a fallas y agrupado, totalmente mantenido y administrado por Jitterbit.

Para mejorar la seguridad y proteger la privacidad, los Agentes en Nube están codificados para garantizar que los datos procesados localmente no sean persistentes; se utiliza durante el tiempo mínimo necesario para completar el proceso previsto y luego se purga.

Cuando Jitterbit Grupo de Agentes en Nube realiza una integración, se conectará directamente con la aplicación que requiere la integración de datos. Luego leerá y publicará datos en estas aplicaciones. Los clientes también pueden optar por conservar sus datos comerciales en archivos temporales para mayor velocidad y eficiencia, especialmente cuando se procesan datos masivos.

Los datos persistentes en el Grupo de Agentes en Nube se almacenan en depósitos cifrados de Amazon S3 a los que solo puede acceder el grupo de agentes. Cada integración almacena datos en el depósito de su entorno.

Para los clientes que necesitan que las aplicaciones residan dentro de su firewall, o para los usuarios que realizan integraciones bajo un estricto cumplimiento normativo que prohíbe que los datos viajen fuera de un límite geográfico determinado o que residan en la nube, Jitterbit recomienda utilizar un Grupo de Agentes Privados.

Agentes Privados y Grupo de Agentes Privados¶

Jitterbit brinda la flexibilidad para que los clientes aprovisionen y administren sus propios grupos de Agente y Agentes Privados (anteriormente conocidos como Agentes Local) dentro de su firewall corporativo o nubes privadas virtuales. Esto permite a los clientes elegir dónde opera su ambiente de tiempo de ejecución de integración y les permite controlar en qué red viajan y residen sus datos comerciales. Mediante el uso de Grupos de Agentes Privados para las integraciones, las empresas pueden asegurarse de que sus datos comerciales confidenciales nunca fluyan a través de la plataforma Harmony.

Los agentes de Harmony que pertenecen a Grupos de Agentes Privados se autentican y se comunican con Harmony a través de HTTPS. Los Grupos de Agentes Privados implementados detrás de firewalls corporativos se pueden configurar para comunicarse a través de un servidor proxy corporativo. No hay requisitos de red adicionales, como abrir puertos dentro de los firewalls corporativos.

El código de Agente Privado se crea con el mismo rigor de codificación que el código de Harmony.

Si bien los Grupos de Agentes Privados cumplen con requisitos de seguridad estrictos, el usuario o cliente es responsable de instalar y administrar sus Agentes Privados. En Grupo de Agentes en Nube, Harmony proporciona una alta disponibilidad y escalabilidad listas para usar a la par de lo que se espera de una tecnología sin servidor. Sin embargo, en los Grupos de Agentes Privados, la seguridad y escalabilidad de los Agentes Privados es responsabilidad del cliente (aunque la plataforma Jitterbit aún garantiza una alta disponibilidad siempre que se utilice más de un agente dentro de un Grupo de Agentes Privados). Jitterbit proporciona algunos consejos de mejores prácticas para alojar código de Agente Privado en Requisitos del sistema para Agentes Privados.

Servicios de Mensajería en Tiempo de Ejecución¶

La comunicación entre varios componentes de Jitterbit, como Harmony Studio, Agentes en Nube y Harmony, se logra mediante el uso de un conjunto de servicios de mensajería de tiempo de ejecución seguros basados en la API de Java Messaging Services (JMS) incluida en la plataforma Java. Estas API son internas para los componentes de Jitterbit y los clientes no tienen acceso a estas API.

Los Jitterbit Agentes en Nube incluyen escuchas del servicio de mensajería JMS. Todos los agentes que escuchan las solicitudes se autentican fuertemente y reciben una sesión autorizada en la red de mensajería Harmony. Solo pueden escuchar las solicitudes de sus grupos de Agente particulares o las que se les envían directamente a través de Harmony. Los mensajes nunca se envían a los agentes; los agentes siempre los recogen a través de HTTPS. Esto permite que los agentes se ejecuten detrás de firewalls corporativos y permanezcan protegidos sin la necesidad de abrir puertos que permitirían el tráfico entrante desde Internet.

Management Console de Harmony¶

Harmony Management Console se comunica con Harmony a través de un conjunto bien definido de API de administración. Las API se crean utilizando el mismo rigor de codificación segura que Harmony, como se describe anteriormente en Harmony Studio sección. Todos los usuarios de estas API deben autenticarse con Harmony y todas las comunicaciones se transmiten de forma segura a través de HTTPS.

Todas las funciones de gestión proporcionadas a través de Management Console se controlan además mediante un modelo de capa de control de acceso definido para cada ambiente. Como resultado, cualquier usuario que use Management Console podrá ver solo los datos para los que tiene permiso de acceso. Los controles de acceso se aplican a todas y cada una de las funciones, incluida la búsqueda de operaciones, la ejecución de operaciones, la visualización de registros, etc.

Data Loader¶

Harmony Data Loader es un producto gratuito dentro de Salesforce AppExchange que proporciona funciones de integración útiles dirigidas a los clientes de Salesforce. Data Loader permite a los clientes mover datos dentro y fuera de Salesforce a archivos planos o bases de datos. El producto Data Loader está codificado con el mismo rigor de codificación que Harmony.

El Data Loader instala un Agente Privado personalizado en la misma máquina donde está instalado el cliente del Data Loader. Para cada ambiente, se instala one Agente Privado. Data Loader no está diseñado para proyectos escalables y de alta disponibilidad; más bien, está destinado a usuarios de computadoras de escritorio/portátiles.

Data Loader se ha implementado en una versión de producción de Harmony desde el verano de 2013. Ha sido adoptado por miles de usuarios y se ha utilizado para probar la seguridad, la escalabilidad y la disponibilidad de Harmony.

Usuarios, Organizaciones y Funciones de Harmony¶

Para acceder a Harmony, un usuario debe registrar su cuenta de usuario. Cada usuario de Harmony creado dentro de Harmony tiene su propia cuenta personal basada en roles y credenciales de inicio de sesión donde las herramientas y proyectos de integración personal se almacenan de forma segura.

Además, cada organización tiene un rol llamado Administrador cuyo permiso Administrador permite el acceso a todos los activos que pertenecen a esa organización. Los administradores pueden agregar nuevos roles a las organizaciones e invitar a otros usuarios de Harmony a unirse cuando necesiten trabajar en equipos para diseñar, construir, probar y administrar sus proyectos de integración.

Para obtener más información sobre la autenticación, consulte Harmony Studio sección.

Entornos de Harmony y Control de Acceso¶

Todos los proyectos implementados en Harmony se implementan en entornos. Los entornos representan un estado dado de un proyecto de integración. Muchos proyectos existen en varias etapas dentro de diferentes entornos (por ejemplo, una configuración de ciclo de vida de proyecto común puede tener tres entornos: desarrollo, prueba y producción). Un proyecto puede existir en diferentes estados dentro de cada ambiente.

Los administradores de la organización (usuarios con permiso_Admin_) administran el acceso a cada ambiente mediante una estrategia de acceso basada en funciones. Por ejemplo, los usuarios con el rol de desarrollador pueden tener privilegios de lectura, ejecución y escritura en el ambiente de desarrollo, pero solo acceso de lectura al ambiente de prueba y ningún acceso al ambiente de producción.

Los niveles de acceso para un ambiente incluyen:

- Ver registros: Permite a un usuario ver registros en un ambiente particular, pero no proporciona visibilidad ni control sobre los proyectos en él. Esto se puede usar para permitir que los usuarios respalden por completo, pero no afecten, los proyectos implementados en entornos críticos como la producción.

- Instalación de Agente: Permite que un usuario instale agentes, pero no proporciona control ni visibilidad fuera de esta función. Esto se puede usar para permitir que los administradores dentro y fuera de la empresa establezcan conectividad adicional sin ningún impacto en los proyectos o incluso en el conocimiento de la plataforma.

- Acceso de lectura: Permite a un usuario leer un proyecto de un ambiente determinado. Esto se puede usar para compartir plantillas de proyectos con varios usuarios o para permitirles ver pero no afectar los proyectos.

- Acceso de ejecución: Proporciona acceso de lectura y permite a los usuarios ejecutar operaciones dentro de un ambiente determinado. Este es un control de acceso común para entornos de prueba y, a menudo, se otorga a los usuarios que necesitan admitir una integración, ya que necesitarán probar y ejecutar/ejecutar tareas ad-hoc.

- Acceso de escritura: Permite el control total de un ambiente determinado. Los usuarios que pertenecen a un rol con acceso de escritura pueden leer, probar, ejecutar y cambiar proyectos dentro de ese ambiente en particular.

Almacenamiento de Datos de Harmony¶

A continuación se describe el tipo de información almacenada en Harmony:

Datos del Usuario¶

Cuando un usuario se registra y se suscribe a Harmony, debe proporcionar la siguiente información, que se almacena en el repositorio del proyecto: nombre, apellido, correo y número de teléfono. Se puede proporcionar la empresa, la dirección de la empresa y el sitio web de la empresa, pero son opcionales.

Datos del Proyecto¶

Para ejecutar y administrar un proyecto de integración, un usuario debe desplegar el proyecto en Harmony. El proyecto almacena detalles de diseño e implementación para instruir a los grupos de Agente sobre las actividades que deben realizar. Esto incluye lo siguiente:

- Operaciones de integración que describen lo que hará una unidad de integración. Por ejemplo, sincronice todos los cambios en los datos del cliente en el sistema CRM con los datos del cliente en el sistema ERP.

- Transformaciones y secuencias de comandos que describen cómo se transponen esos datos del sistema de origen al sistema de destino. Esto incluye cualquier regla de validación o manipulación de datos necesaria para transferir los datos correctamente.

- Interfaces que describen las diversas estructuras de objetos de origen y de destino. Estas interfaces pueden ser estructuras de texto simples o representaciones de objetos XML, JSON o EDI complejos.

- Conexiones y extremos que se utilizan como fuentes o destinos. Si bien estos pueden ser valores codificados, incluidas las direcciones del sistema y las credenciales, también se pueden hacer referencia a ellos a través de variables que se pueden almacenar en bases de datos internas para los clientes que implementan sus propias bóvedas de credenciales.

- Programaciones y notificaciones que determinan cuándo deben ejecutarse las operaciones lote y qué hacer en caso de resultados exitosos o fallidos.

- extremos de API que informan a los agentes y grupos de Agente cómo exponer las API para que los eventos del sistema externo puedan llamar e invocar integraciones de Jitterbit.

Los datos persistentes están protegidos en reposo con:

- Autenticación

- Listas de control de acceso

- cifrado FIPS 140-2 y claves de cifrado únicas por cliente

Los datos persistentes en la nube están protegidos en tránsito con:

- Autenticación

- cifrado TLS (Seguridad de la capa de transporte)

Registro de Actividad de Integración¶

Cuando un Grupo de Agentes ejecuta una operación de integración, sincroniza sus registros con el registro de actividad rotativa de múltiples inquilinos de Harmony. Esto incluye la siguiente información:

- Estado: El estado de una operación (p. ej., pendiente, en ejecución, exitosa, fallida).

- Agente: Qué agente del Grupo de Agentes ejecutó la operación.

- Tiempo: Cuándo se envió, inició y completó la ejecución de la operación.

- Enviado por: Quién envió la solicitud para ejecutar la operación.

- Registros procesados: La cantidad de registros procesados desde el sistema de origen y cuántos registros se publicaron en el destino.

- Mensaje: Cualquier información adicional que sea relevante para solucionar un resultado fallido, o información resumida que un usuario le dice explícitamente a Jitterbit que escriba en el registro usando la función interna

WriteToOperationLog.

Los datos del registro de actividad se almacenan en la nube en un sistema particionado diario rotativo. Las actividades de cada día se capturan en la partición de ese día y cada partición se descarta después de 31 días. Los datos de registro de actividad anteriores a 31 días se eliminan de forma permanente.

Registros de Agente¶

Cada agente puede generar datos adicionales a los que se puede acceder a través de Harmony o se pueden almacenar en dispositivos de almacenamiento de archivos locales, como recursos compartidos de archivos y SFTP, y acceder desde dentro de un firewall. Estos son registros detallados, que incluyen:

- Registros de depuración

- Archivos de expedientes exitosos procesados

- Expedientes de expedientes fallidos procesados

Los grupos de Agente y los agentes no los sincronizan automáticamente con Harmony, ya que normalmente incluyen datos comerciales confidenciales. Mediante el uso de sus propios dispositivos de almacenamiento, los clientes pueden proteger sus datos dentro de su firewall o en sus propias infraestructuras de nube privada.

Estos registros son útiles para fines detallados de solución de problemas y auditoría. De forma predeterminada, un Grupo de Agentes almacenará esto de uno a 14 días. El Grupo de Agentes se puede configurar para limpiar estos datos en otros intervalos.

Datos de Prueba Que Fluyen a Través de Harmony¶

Además de los datos almacenados en Harmony, los datos comerciales pueden fluir a través de la plataforma en la nube durante el diseño de la integración. Estos datos de prueba no persistentes fluyen cuando se realizan funciones como:

- Cargar datos de origen: Trae datos de muestra a un árbol de transformación para ayudar al usuario a identificar elementos en una interfaz y probar transformaciones.

- transformación de prueba: Muestra el resultado de destino transformado para un conjunto de datos dado que se carga.

- Probar función o secuencia de comandos de transformación: Permite a un usuario probar funciones y secuencias de comandos que podrían incluir una declaración de selección de base de datos o ver valores de variables devueltos desde una API de servicio web.

- Probar llamada de servicio web y operación de prueba: Permite al usuario ejecutar una integración y ver todos los resultados en la pantalla.

Los servicios de diseño de Jitterbit imponen un límite de 100 KB en todos los datos de prueba, lo que limita este tipo de datos en la nube a un subconjunto muy pequeño.

Topologías de Seguridad de Harmony¶

Cualquier proyecto o servicio de integración, incluidas las API, se puede implementar con las topologías de seguridad que se describen a continuación. Según las necesidades ambientales inmediatas y/o específicas, debe emplear la topología que cumpla con los requisitos de datos y las políticas de gobernanza de su organización. Estas arquitecturas de implementación, con topologías de seguridad asociadas, se resumen a continuación y se detallan en esta sección:

- Nube: En la nube de Harmony, donde Jitterbit administra completamente el sistema y la escala.

- Privado (en las instalaciones, local): En un servidor local o en una nube privada, donde el sistema se aloja en sí mismo y se administra localmente.

- Híbrido: En un modo híbrido, en el que determinadas partes del sistema se autohospedan y el resto lo gestiona Jitterbit.

Además, Jitterbit permite cualquier cantidad de combinaciones y ubicaciones para sus componentes, así como también permite intercambiar las opciones de implementación ad hoc en diferentes situaciones. Esta flexibilidad conduce a estos beneficios:

- Mayor rendimiento de procesamiento: El rendimiento se puede mejorar mediante el uso de procesamiento perimetral, donde los agentes se ubican junto a donde residen los datos.

- Facilidad de administración: La administración remota está disponible incluso para implementaciones privadas/locales.

- Seguridad y privacidad: Todo el procesamiento lo realizan los agentes directamente sin exposición a terceros más allá de las conexiones inmediatas de origen y destino.

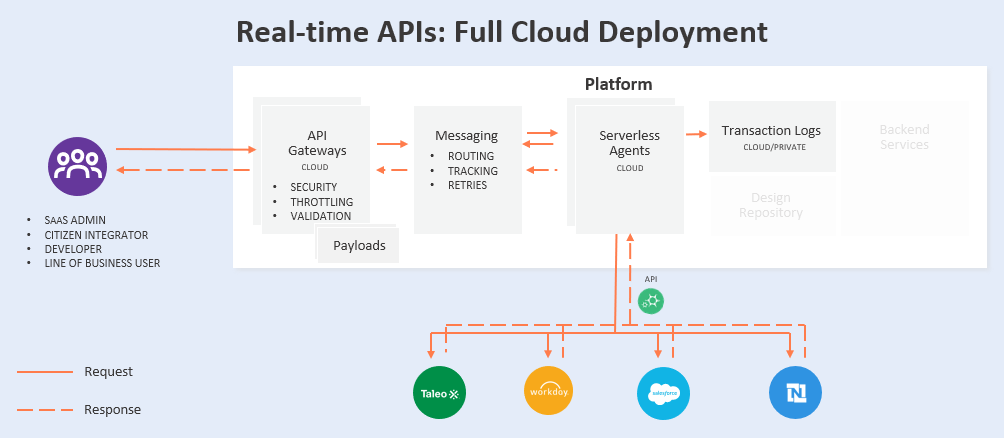

Topología de Seguridad de Implementación Completa en la Nube¶

Los clientes que necesitan realizar integraciones en las que se puede acceder a todas sus fuentes de datos a través de la nube pueden desplegar sus proyectos en entornos de Harmony y ejecutar sus proyectos en Harmony Grupo de Agentes en Nube.

Aquí, el Grupo de Agentes en Nube pública multiinquilino operado por Jitterbit accederá a los datos comerciales de los clientes directamente a través de Internet mediante HTTPS. Los agentes de Jitterbit dentro de este Grupo de Agentes procesarán los datos comerciales y los publicarán en cualquier sistema de destino requerido. Los datos fluirán dentro de la red Jitterbit usando HTTPS.

Nota

Todos los datos mencionados anteriormente permanecerán en el ambiente operativo seguro de Harmony durante un breve período de tiempo.

Los clientes que tengan pólizas que no permitan la utilización de la nube o que requieran responsabilidades excesivas y garantías de indemnización deben validar el Acuerdo de suscripción principal de Jitterbit y Política de privacidad cumplir con las necesidades relacionadas con las regulaciones de su industria, las disposiciones de los clientes, la indemnización de los clientes y los términos de las responsabilidades de los clientes.

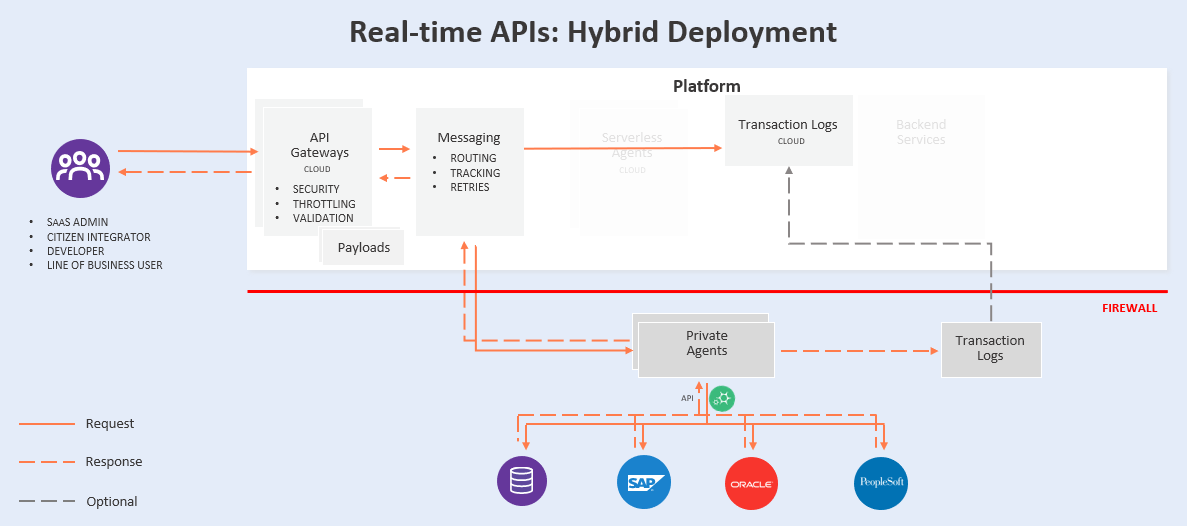

Topología de Seguridad de Implementación Híbrida¶

En un escenario de implementación híbrida, partes particulares del sistema son autohospedadas y el resto es administrado por Jitterbit. Por ejemplo, es posible que no desee exponer las bases de datos y las aplicaciones a ningún sistema en la nube, incluido Jitterbit, si los requisitos de su organización no permiten que los datos residan en la nube (fuera del firewall) debido a problemas normativos y de privacidad.

En este caso, los Agentes Privados de Jitterbit residen detrás del firewall, mientras que la Pasarela de API se encuentra en la nube de Harmony. El Agente solicita la información a través de la capa de mensajería y devuelve la carga útil de las aplicaciones y las fuentes de datos a la puerta de enlace a través de la carga útil. Los clientes pueden limitar lo que se almacena en los registros para evitar que estos datos lleguen a la nube de Harmony.

Topología de Seguridad de Implementación Privada¶

En la mayoría de los escenarios de integración empresarial, el Grupo de Agentes tiene que acceder a aplicaciones internas y en la nube. Aquí, los usuarios desplegar sus proyectos en entornos Jitterbit, instalarían sus propios Grupos de Agentes Privados dentro de sus redes que tienen acceso a sus aplicaciones y luego administrarían esos grupos de Agente aprovisionados a través de la plataforma Harmony.

Esta topología permite a los usuarios aprovisionar y administrar sus grupos de Agente mediante Harmony, pero el Grupo de Agentes y cualquier dato comercial confidencial que se procese o persista reside dentro de su red. En esta topología, el Grupo de Agentes Privados puede ejecutarse en entornos de servidor virtual o físico de Windows o Linux (consulte Requisitos del sistema para Agentes Privados para mayor información).