Configurar un Proveedor de Identidad¶

Introducción¶

Antes de que puedas configure SSO, Debe configurar su proveedor de identidad. Esta página muestra cómo hacerlo para los siguientes protocolos y proveedores de identidad:

-

OAuth 2.0

- Autodesk

- BMC (propiedad exclusiva de los clientes de BMC)

- Salesforce

-

SAML 2.0

En estas secciones, las URLs de redireccionamiento para los clientes de Harmony son las siguientes:

-

OAuth 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauthStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauth/login/studio/callback -

SAML 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/samlStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback

REGION es tuyo Harmony region, uno de na-east, emea-west, o apac-southeast.

Cambios en las URL de redireccionamiento

URLs de redireccionamiento publicadas anteriormente (que contienen jitterbit-cloud-mgmt-console) se están actualizando a las nuevas URLs que se muestran arriba.

Si bien las URLs antiguas seguirán funcionando mediante la redirección a las nuevas, quedarán obsoletas en algún momento en el futuro.

Jitterbit recomienda que las organizaciones actualmente habilitadas para SSO y que utilizan proveedores de identidad configurados con las URLs antiguas deben reconfigurar SSO usando las nuevas URLs lo antes posible para evitar interrupciones futuras.

OAuth 2.0¶

Autodesk¶

Para obtener un ID de cliente y un secreto de cliente de Autodesk OAuth 2.0, inicie sesión en Autodesk Forge portal, luego siga estos pasos para dos aplicaciones cliente Jitterbit, WMC, para acceder a las aplicaciones web de Harmony a través del portal Harmony, y Studio, para acceder a Design Studio:

Importante

Debes crear ambas aplicaciones incluso si no tienes intención de utilizar Design Studio.

-

Vaya a Mis aplicaciones y haga clic en el botón Crear aplicación.

-

Establezca los siguientes valores:

-

Nombre de la aplicación: Ingrese el nombre de la aplicación que ven los usuarios cuando inician sesión en Harmony a través de este proveedor.

-

URL de devolución de llamada: Ingrese la URL de redireccionamiento OAuth de su región de Harmony para la aplicación cliente Jitterbit.

-

-

Haga clic en Crear aplicación.

-

Utilice el ID del cliente y el secreto del cliente en la sección de la aplicación de Configurar SSO OAuth 2.0 cajón en la página Management Console Organizaciones.

BMC¶

Para obtener instrucciones sobre cómo configurar el proveedor de identidad de BMC, comuníquese con BMC customer support.

Google¶

Para obtener un ID de cliente y un secreto de cliente de Google OAuth 2.0, inicie sesión en Google API Console, luego siga estos pasos para dos aplicaciones cliente Jitterbit, WMC, para acceder a las aplicaciones web de Harmony a través del portal Harmony, y Studio, para acceder a Design Studio:

Importante

Debes crear ambas aplicaciones incluso si no tienes intención de utilizar Design Studio.

-

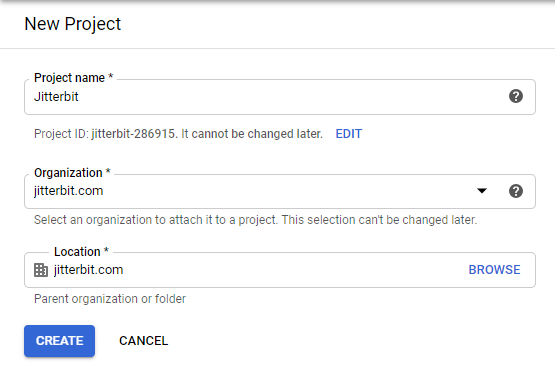

Desde el Panel, haga clic en Crear proyecto.

-

En la pantalla Nuevo proyecto, ingrese un Nombre del proyecto.

Sugerencia

Puede crear ambas aplicaciones cliente de Jitterbit dentro del mismo proyecto.

Si es necesario, seleccione una Organización y una Ubicación, luego haga clic en Crear:

-

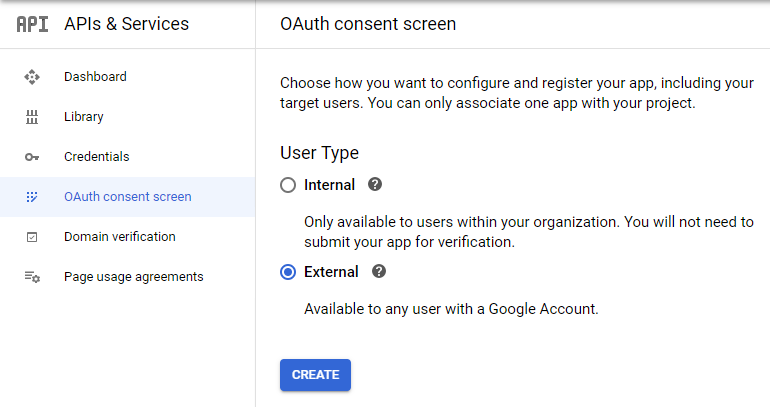

Vaya a la pestaña Pantalla de consentimiento de OAuth del proyecto, seleccione Externo y luego haga clic en Crear:

-

En la pantalla de consentimiento de OAuth, ingrese un nombre de la aplicación, complete la información de contacto requerida y realice cambios adicionales en los valores predeterminados.

-

Haga clic en Guardar y continuar.

-

Vaya a la pestaña Credenciales del proyecto.

-

Haga clic en Crear credenciales.

-

En el menú desplegable, seleccione ID de cliente OAuth y luego establezca los siguientes valores:

-

Tipo de aplicación: Seleccione Aplicación web.

-

Nombre: Introduzca un nombre para el cliente.

-

-

En URI de redireccionamiento autorizado, haga clic en Agregar URI y luego configure lo siguiente:

- URI: Ingrese la URL de redireccionamiento de su región de Harmony para la aplicación cliente Jitterbit.

-

Haga clic en Crear.

-

Utilice el ID del cliente y el secreto del cliente en la sección de la aplicación de Configurar SSO OAuth 2.0 cajón en la página Management Console Organizaciones.

Salesforce¶

Para habilitar Salesforce como proveedor de identidad y obtenga un ID de cliente y un secreto de cliente de OAuth 2.0, inicie sesión en la interfaz de usuario de Salesforce Classic como administrador de Salesforce y luego siga estos pasos:

-

Vaya a Configuración > Administrar > Controles de seguridad > Proveedor de identidad.

-

En la sección Configuración del proveedor de identidad, verifique que tenga un nombre de dominio configurado y que Salesforce esté habilitado como proveedor de identidad:

-

Si no tiene un dominio configurado, haga clic en el enlace para Configurar un nombre de dominio y siga los pasos para configurar un dominio e desplegar para los usuarios. Esto habilita automáticamente a Salesforce como proveedor de identidad.

-

Si tiene un dominio configurado pero deshabilitado como proveedor de identidad, haga clic en el botón Habilitar proveedor de identidad.

Consejo

Después de realizar cambios en Configuración del proveedor de identidad, es posible que deba actualizar la página.

-

Realice los siguientes pasos para dos aplicaciones cliente Jitterbit, WMC, para acceder a las aplicaciones web de Harmony a través del portal de Harmony, y Studio, para acceder a Design Studio:

Importante

Debes crear ambas aplicaciones incluso si no tienes intención de utilizar Design Studio.

-

En la sección Proveedores de servicios, haga clic en el enlace para crear a través de Aplicaciones conectadas, o navegue hasta Configuración > Creación > Crear > Aplicaciones y haga clic en Nuevo en la sección Aplicaciones conectadas.

-

Establezca los siguientes valores:

-

Información básica:

-

Nombre de la aplicación conectada: Ingrese un nombre para la aplicación cliente Jitterbit.

-

Establezca cualquier otro campo obligatorio.

-

-

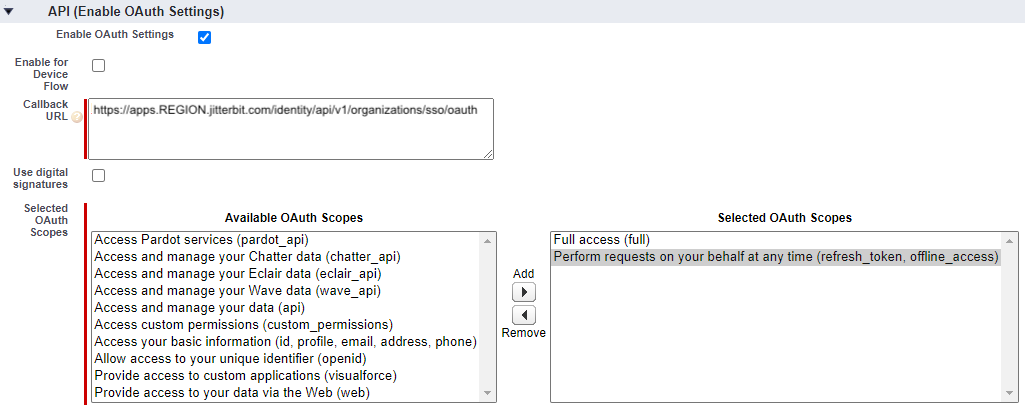

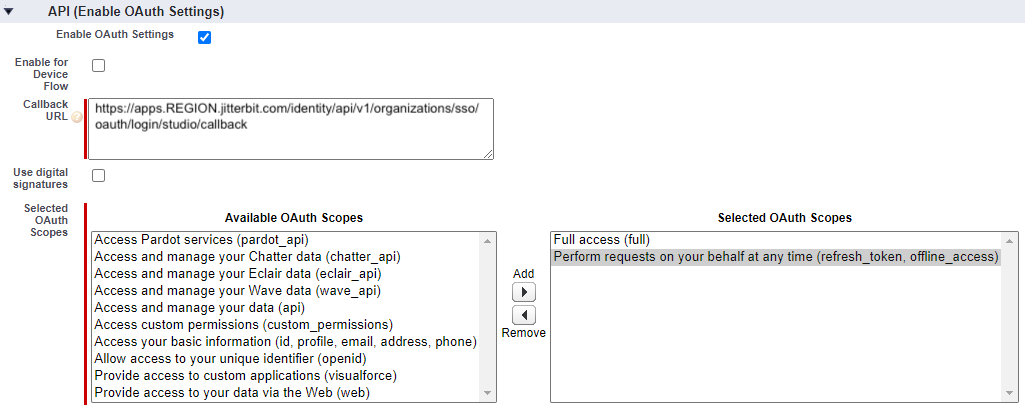

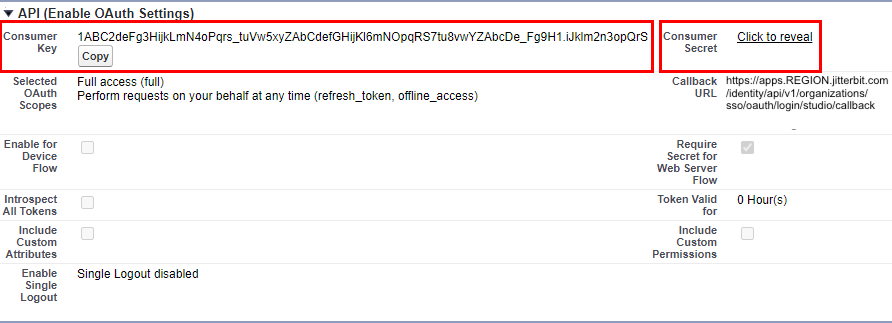

API (Habilitar configuración de OAuth):

-

Habilitar configuración de OAuth: Habilite esta configuración para revelar los campos URL de devolución de llamada y Ámbitos de OAuth seleccionados:

Para WMC:

Para Estudio:

Configure estos campos de la siguiente manera:

-

URL de devolución de llamada: Ingrese la URL de redireccionamiento de su región de Harmony para la aplicación cliente Jitterbit.

-

Ámbitos de OAuth seleccionados: Seleccione estos ámbitos de OAuth moviéndolos a Ámbitos de OAuth seleccionados:

-

Acceso completo (completo)

-

Realizar solicitudes en su nombre en cualquier momento (refresh_token, offline_access)

-

-

-

-

-

Haga clic en Guardar.

-

En API (Habilitar configuración de OAuth), use la Clave de consumidor para el ID del cliente y el Secreto del consumidor para el secreto del cliente en la sección de la aplicación de [Configurar SSO OAuth 2.0]. [

configure sso oauth] cajón en la página Management Console Organizaciones.

SAML 2.0¶

Active Directory de Azure¶

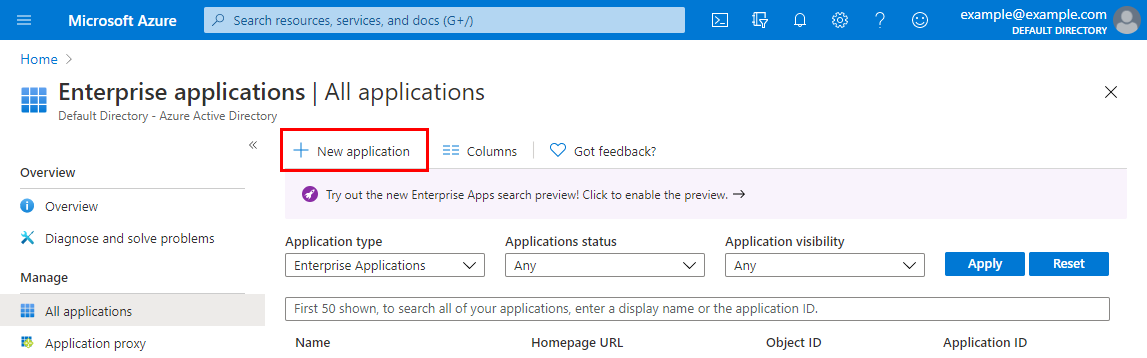

Para obtener los metadatos del proveedor de servicios e identidad SAML 2.0 para Microsoft Azure Active Directory (ahora conocido como Microsoft Entra ID), inicie sesión en Microsoft Azure portal con una cuenta que incluye la edición Microsoft Azure AD Premium P2, luego siga estos pasos:

-

Vaya a la hoja Aplicaciones empresariales y haga clic en Nueva aplicación:

-

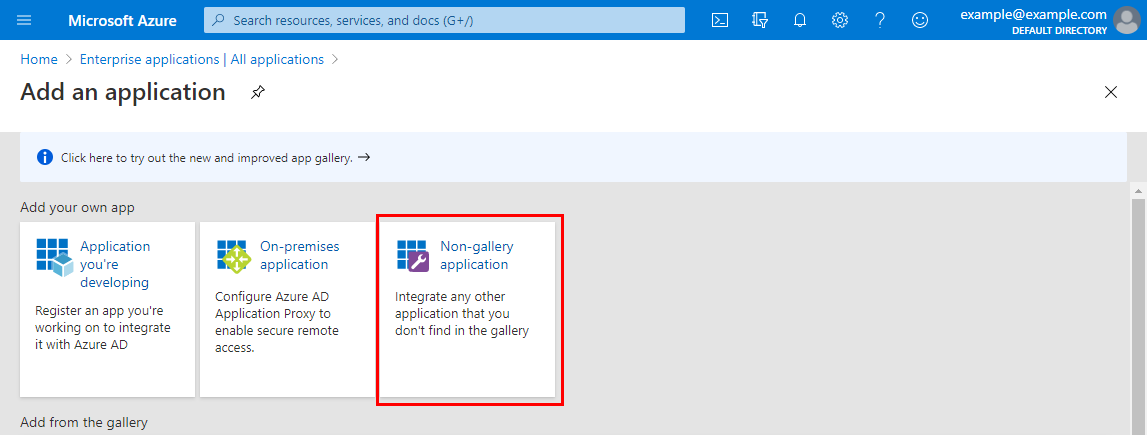

En la pantalla Agregar una aplicación en Agregar su propia aplicación, seleccione Aplicación que no está en la galería:

-

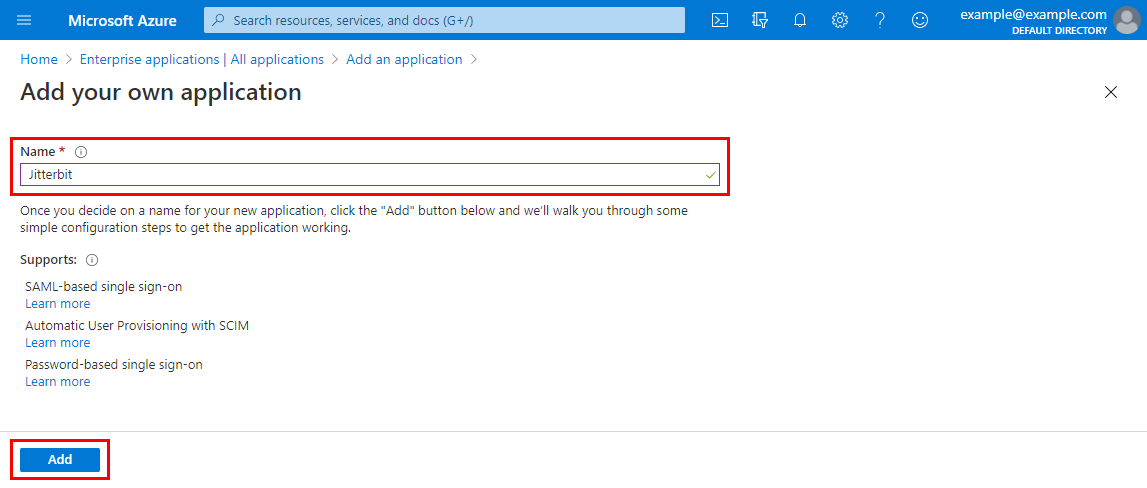

En la pantalla Agrega tu propia aplicación, ingresa un nombre para la nueva aplicación y luego haz clic en Agregar:

-

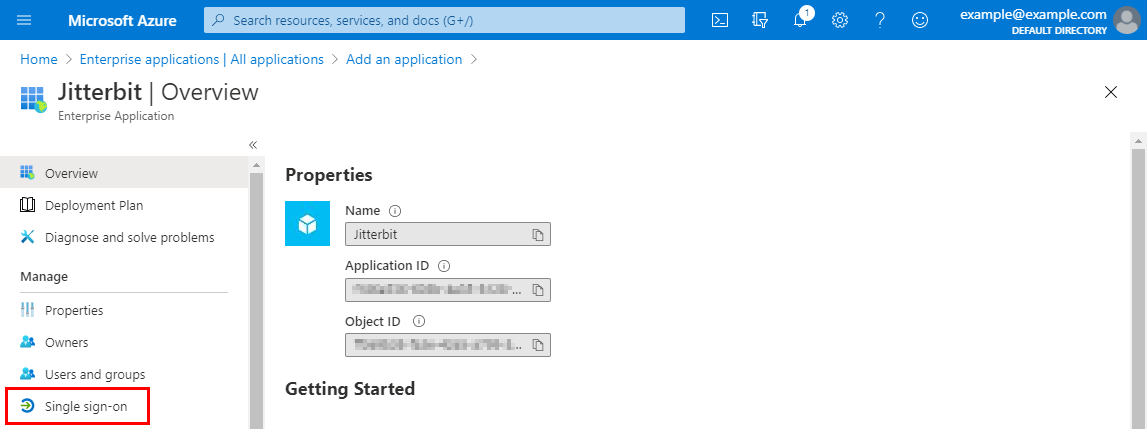

En la pantalla Descripción general de la nueva aplicación, en la categoría Administrar a la izquierda, seleccione Inicio de sesión único:

-

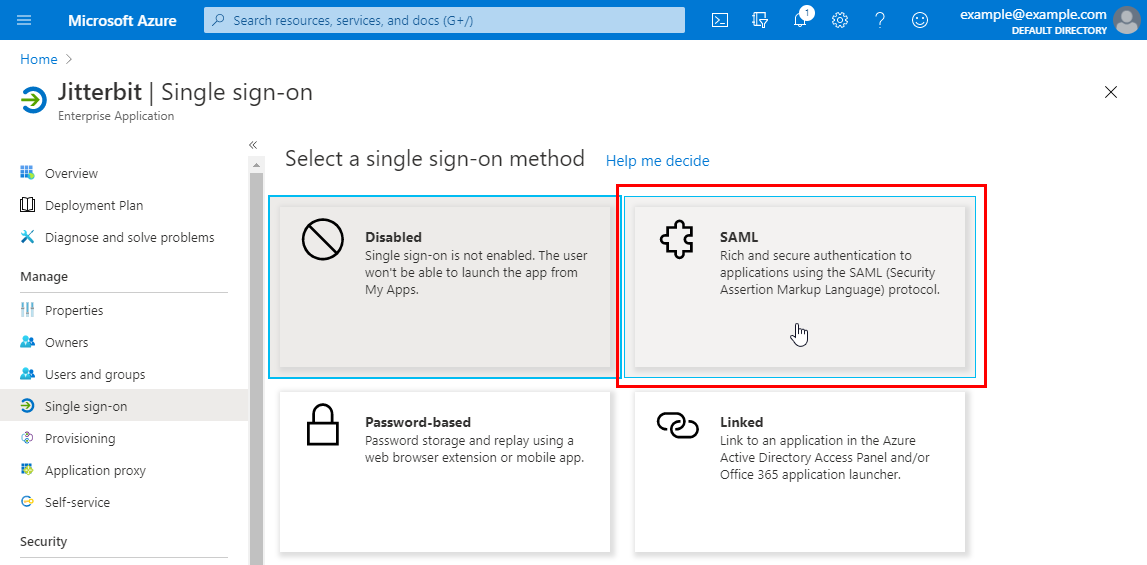

En la pantalla Inicio de sesión único para la nueva aplicación, en Seleccione un método de inicio de sesión único, seleccione SAML:

-

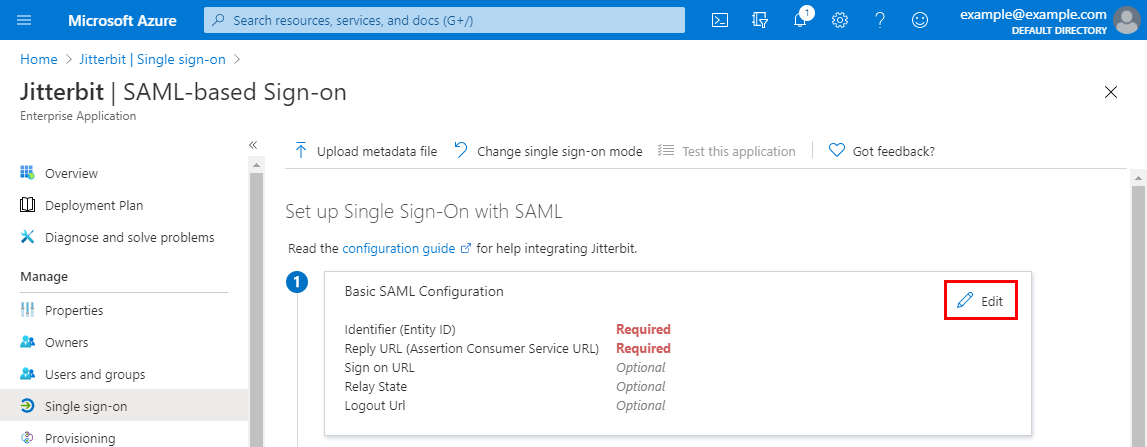

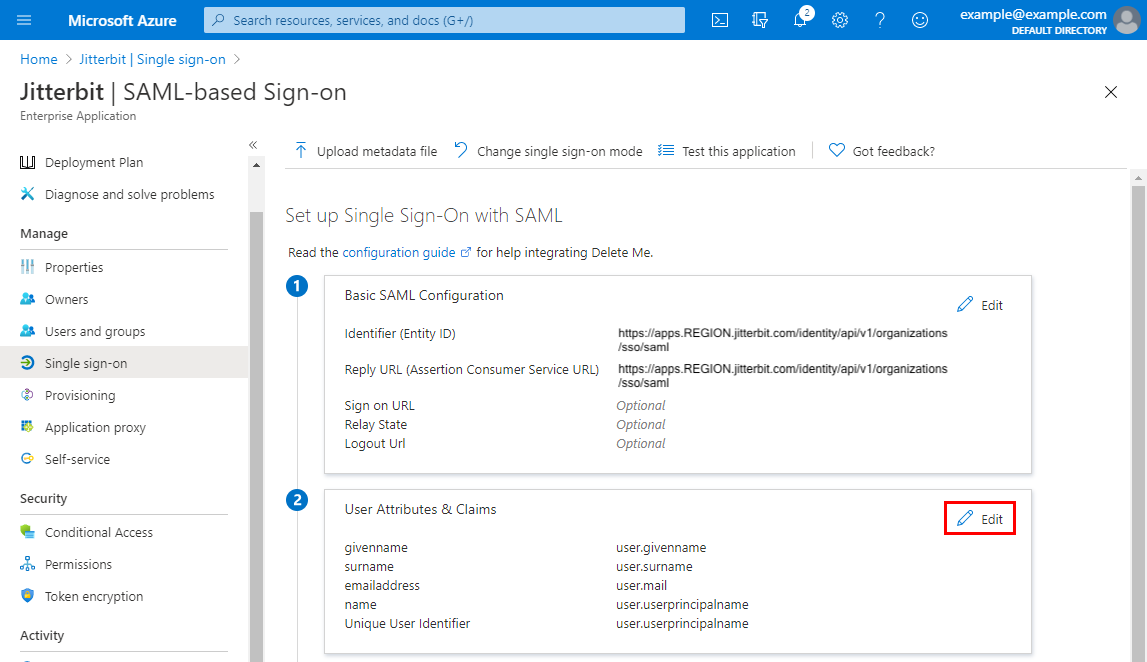

En la pantalla Inicio de sesión basado en SAML, edite el primer paso, Configuración básica de SAML:

-

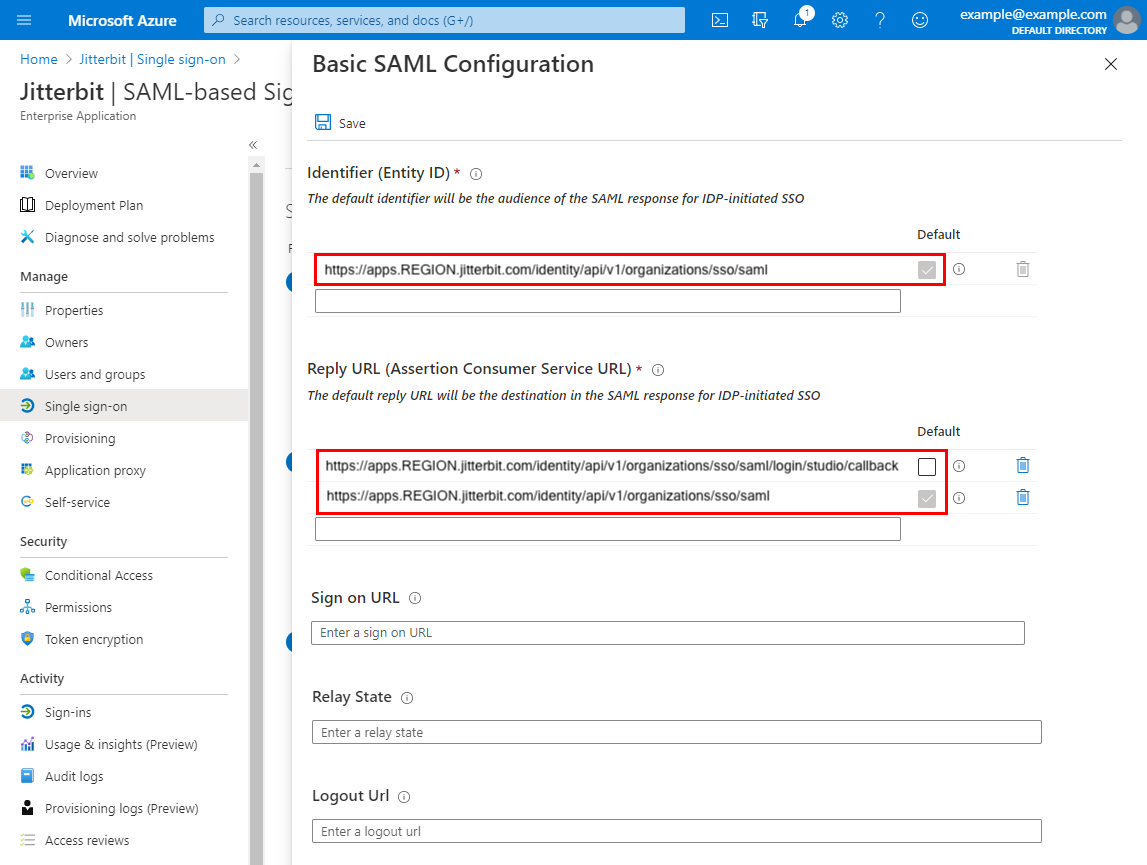

En la pantalla Configuración básica de SAML, establezca los valores para los siguientes campos:

-

Identificador (ID de entidad): Ingrese la URL de redireccionamiento SAML de su región de Harmony para la aplicación cliente WMC Jitterbit y seleccione la casilla de verificación Predeterminada.

-

URL de respuesta ( URL de servicio al consumidor de afirmación): En líneas separadas, ingrese las URLs de redireccionamiento SAML de su región de Harmony para ambas aplicaciones cliente de Jitterbit, WMC, para acceder a las aplicaciones web de Harmony a través de Portal Harmony y Studio, para acceder a Design Studio. Seleccione la casilla de verificación Predeterminada para la URL de redireccionamiento de WMC.

Importante

Debes crear ambas aplicaciones incluso si no tienes intención de utilizar Design Studio.

-

-

Haga clic en Guardar y cierre.

-

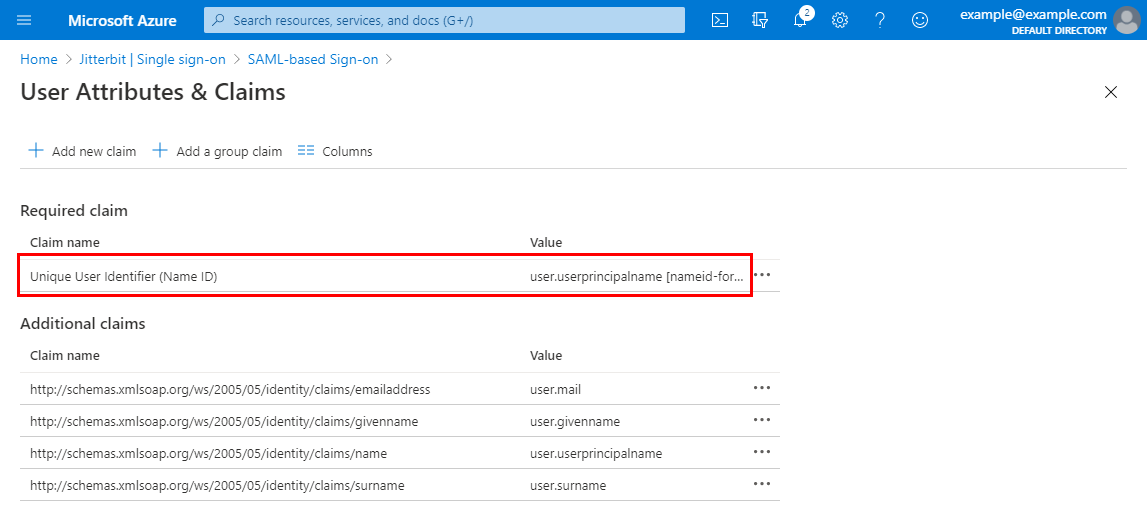

En la pantalla Inicio de sesión basado en SAML, edite el segundo paso, Atributos y reclamaciones del usuario:

-

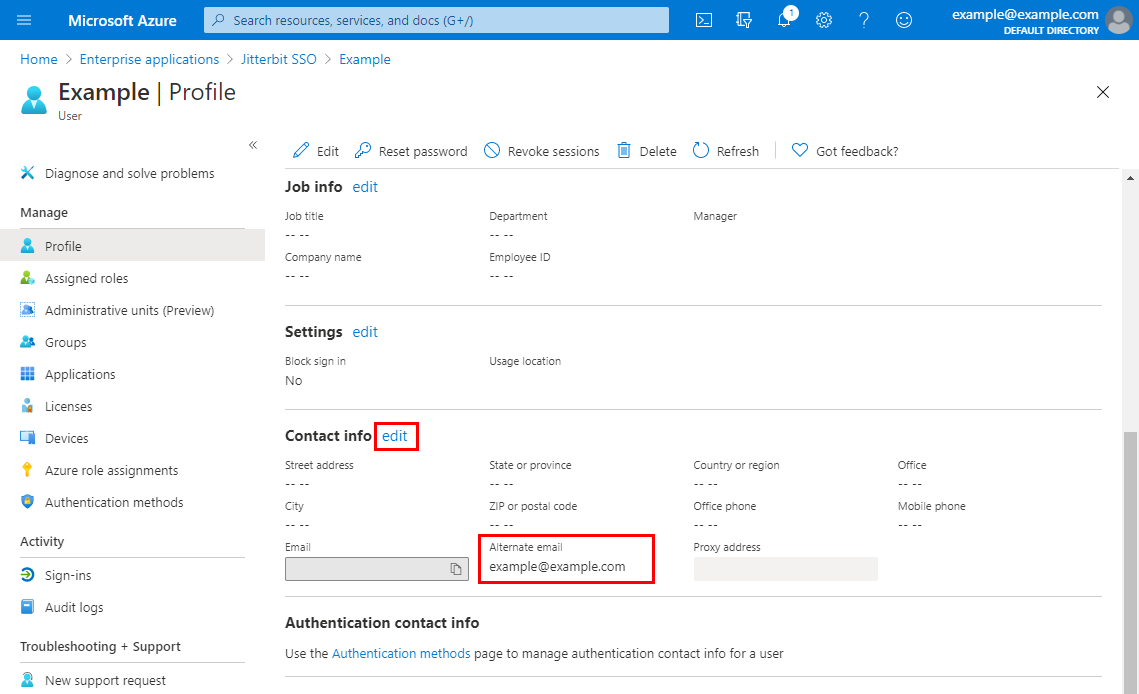

De forma predeterminada, Microsoft Azure utiliza el

user.userprincipalnamecomo el identificador, que esonemicrosoft.comEsto debe cambiarse auser.mail.Para abrir el reclamo para su modificación, haga clic en la fila con un Nombre del reclamo de Identificador de usuario único (ID de nombre):

-

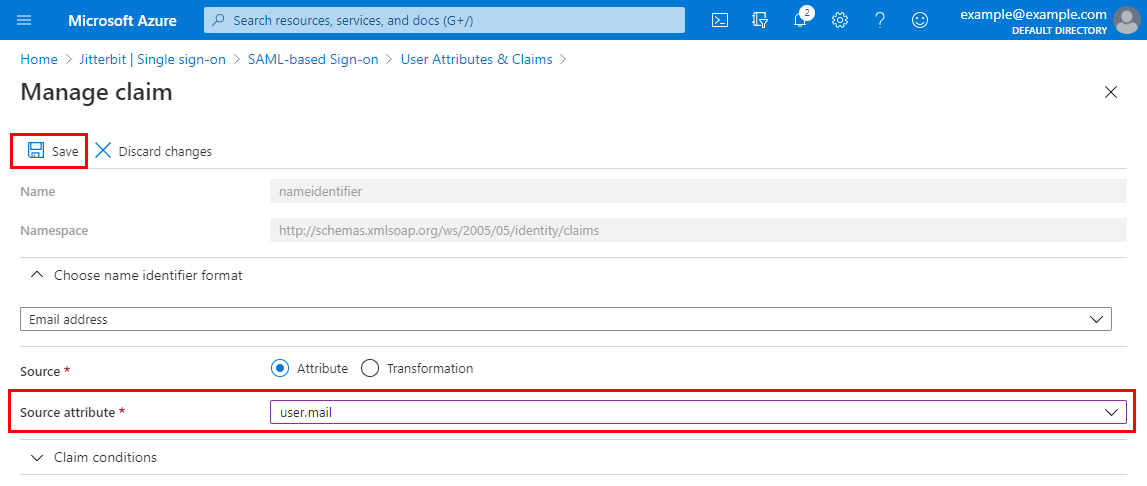

En la pantalla Administrar reclamo, cambie el campo Atributo de origen de

user.userprincipalnameauser.mail.

-

Haga clic en Guardar y cierre.

-

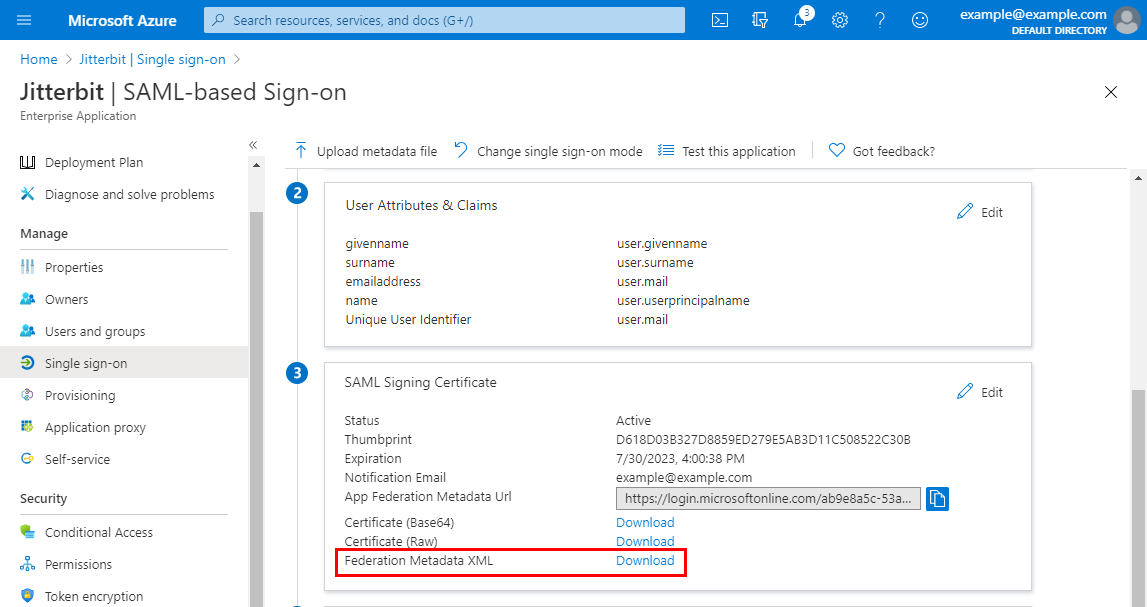

En la pantalla Inicio de sesión basado en SAML, en el tercer paso, Certificado de firma SAML, descargue el XML de metadatos de federación. Utilícelo como campo Metadatos del proveedor de identidad en la sección de la aplicación de Configurar SSO SAML 2.0 cajón en la página Management Console Organizaciones.

Nota

Varias definiciones de certificados (

<X509Data>elementos) en los metadatos son compatibles con los agentes versión 10.84/11.22 y posteriores.

-

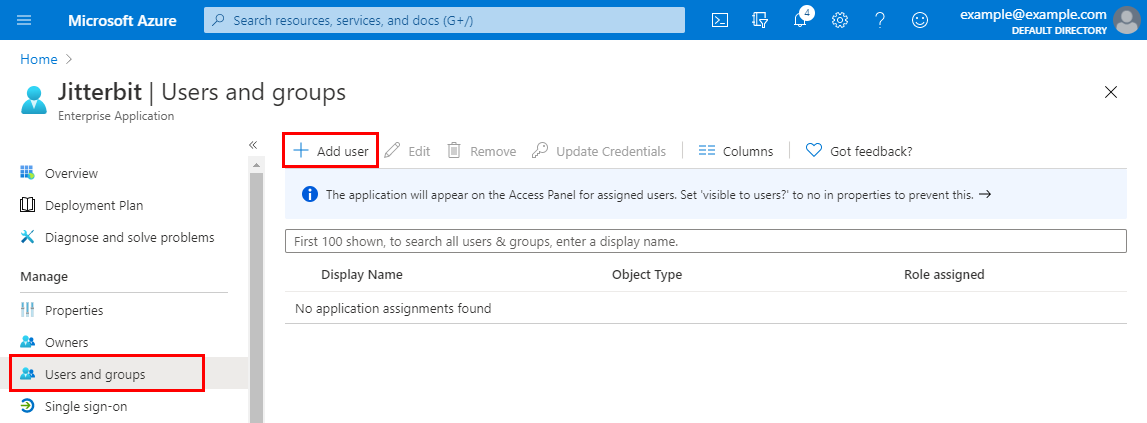

En la categoría Administrar a la izquierda, seleccione Usuarios y grupos.

-

Para cada usuario, haga clic en Agregar usuario y agregue su dirección de correo.

-

Después de agregar cada usuario, proporcione un correo alternativo que coincida con el nombre de usuario de Harmony. Estos usuarios deben ser miembros de la organización Harmony.

-

Para crear los metadatos del proveedor de servicios para los clientes de WMC y Studio, utilice los ejemplos siguientes, reemplazando

REGIONen las líneas resaltadas con la URL de redireccionamiento SAML de su región de Harmony para la aplicación cliente Jitterbit:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor> -

Utilice estos metadatos en el campo Metadatos del proveedor de servicios en la sección de la aplicación de Configurar SSO SAML 2.0 cajón en la página Management Console Organizaciones. para configurar SSO para SAML 2.0.

Salesforce¶

Para obtener los metadatos del proveedor de servicios e identidad SAML 2.0 para Salesforce, inicie sesión en la interfaz de usuario de Salesforce Classic como administrador de Salesforce y luego siga estos pasos:

-

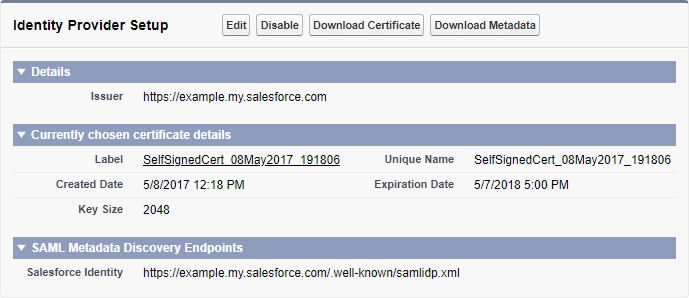

Vaya a Configuración > Administrar > Controles de seguridad > Proveedor de identidad.

-

En la sección Configuración del proveedor de identidad, verifique que tenga un nombre de dominio configurado y que Salesforce esté habilitado como proveedor de identidad:

-

Si no tiene un dominio configurado, haga clic en el enlace para Configurar un nombre de dominio y siga los pasos para configurar un dominio e desplegar para los usuarios. Esto habilita automáticamente a Salesforce como proveedor de identidad.

-

Si tiene un dominio configurado pero deshabilitado como proveedor de identidad, haga clic en el botón Habilitar proveedor de identidad.

Consejo

Después de realizar cambios en Configuración del proveedor de identidad, es posible que deba actualizar la página.

-

Realice los siguientes pasos para dos aplicaciones cliente Jitterbit, WMC, para acceder a las aplicaciones web de Harmony a través del portal de Harmony, y Studio, para acceder a Design Studio:

Importante

Debes crear ambas aplicaciones incluso si no tienes intención de utilizar Design Studio.

-

En la sección Proveedores de servicios, haga clic en el enlace para crear a través de Aplicaciones conectadas, o navegue hasta Configuración > Creación > Crear > Aplicaciones y haga clic en Nuevo en la sección Aplicaciones conectadas.

-

Establezca los siguientes valores:

-

Información básica:

-

Nombre de la aplicación conectada: Ingrese un nombre para la aplicación cliente Jitterbit.

-

Establezca cualquier otro campo obligatorio.

-

-

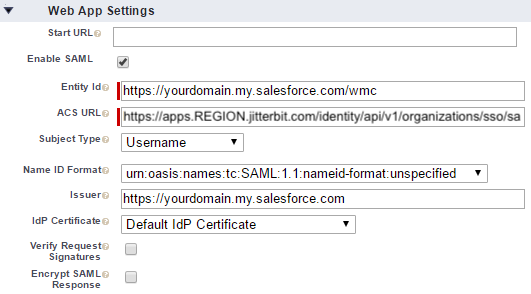

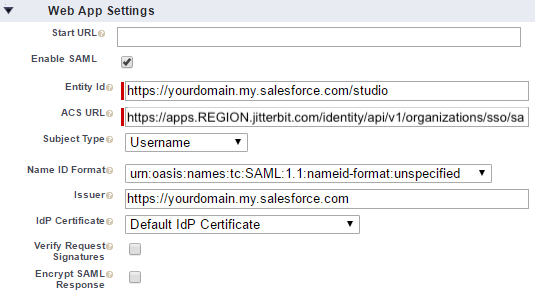

Configuración de la aplicación web:

-

Habilitar SAML: Habilite esta configuración para revelar los campos Id. de entidad y URL ACS:

Para WMC:

Para Estudio:

Configure estos campos de la siguiente manera:

-

Id. de entidad: Debe ser único por cliente de Harmony.

Consejo

Inspeccione el archivo de metadatos XML descargado y busque el

entityIDelemento. Esto debería coincidir con su dominio de Salesforce (https://yourdomain.my.salesforce.com/). Para crear un Id. de entidad único por cliente, puede adjuntar/wmco/studioal ID predeterminado. -

URL ACS: Ingrese la URL de redireccionamiento de su región de Harmony para la aplicación cliente Jitterbit.

-

-

-

-

Complete cualquier otro campo opcional que desee y haga clic en Guardar.

Para asignar perfiles a las Aplicaciones Conectadas para que los usuarios tengan los permisos adecuados, siga estos pasos:

-

Para cada aplicación conectada, haga clic en el botón Administrar o navegue hasta Configuración > Administrar > Administrar aplicaciones > Aplicaciones conectadas.

-

Debes asignar perfiles para cada Aplicación Conectada. Haga lo siguiente para cada uno:

-

En la sección Perfiles, haga clic en Administrar perfiles.

-

En la pantalla Asignación de perfil de aplicación, seleccione Administrador del sistema. Esto proporciona acceso al proveedor de servicios.

Seleccione cualquier perfil adicional asociado con los usuarios que utilizan Harmony SSO.

-

Cuando se hayan asignado todos los perfiles deseados, haga clic en Guardar.

-

-

Los clientes de Harmony ahora deberían aparecer en Administrar aplicaciones conectadas. (Es posible que no vea las aplicaciones de la página del proveedor de identidad que figura en proveedores de servicios).

-

Para crear los metadatos del proveedor de servicios para los clientes WMC y Studio, utilice los siguientes ejemplos, reemplazando (en las líneas resaltadas)

ENTITY_IDcon el ID de entidad de Salesforce, yREGIONcon la URL de redireccionamiento SAML de su región Harmony para la aplicación cliente Jitterbit:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Sugerencia

Si ve el error No se encontró un certificado de firma válido, verifique que los metadatos del proveedor de identidad tengan un

KeyDescriptoretiqueta con el atributouse="signing".

Okta¶

Para obtener los metadatos del proveedor de servicios e identidad SAML 2.0 para Okta, inicie sesión en su organización de Okta como usuario con privilegios administrativos y luego siga estos pasos:

-

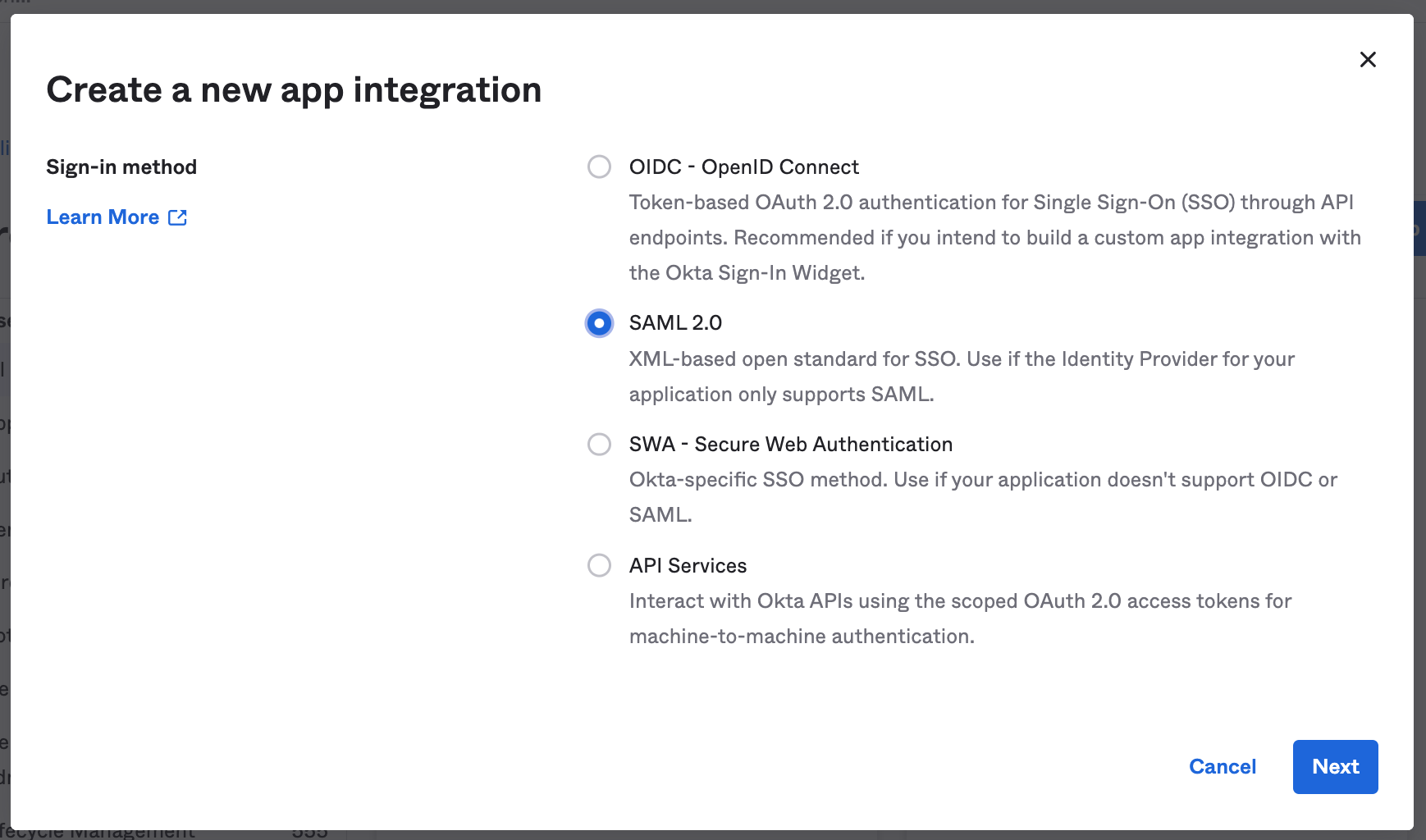

En el menú principal, vaya a Aplicaciones > Aplicaciones, luego haga clic en Crear integración de aplicaciones.

-

En la ventana Crear una nueva integración de aplicación, seleccione SAML 2.0 y haga clic en Siguiente.

-

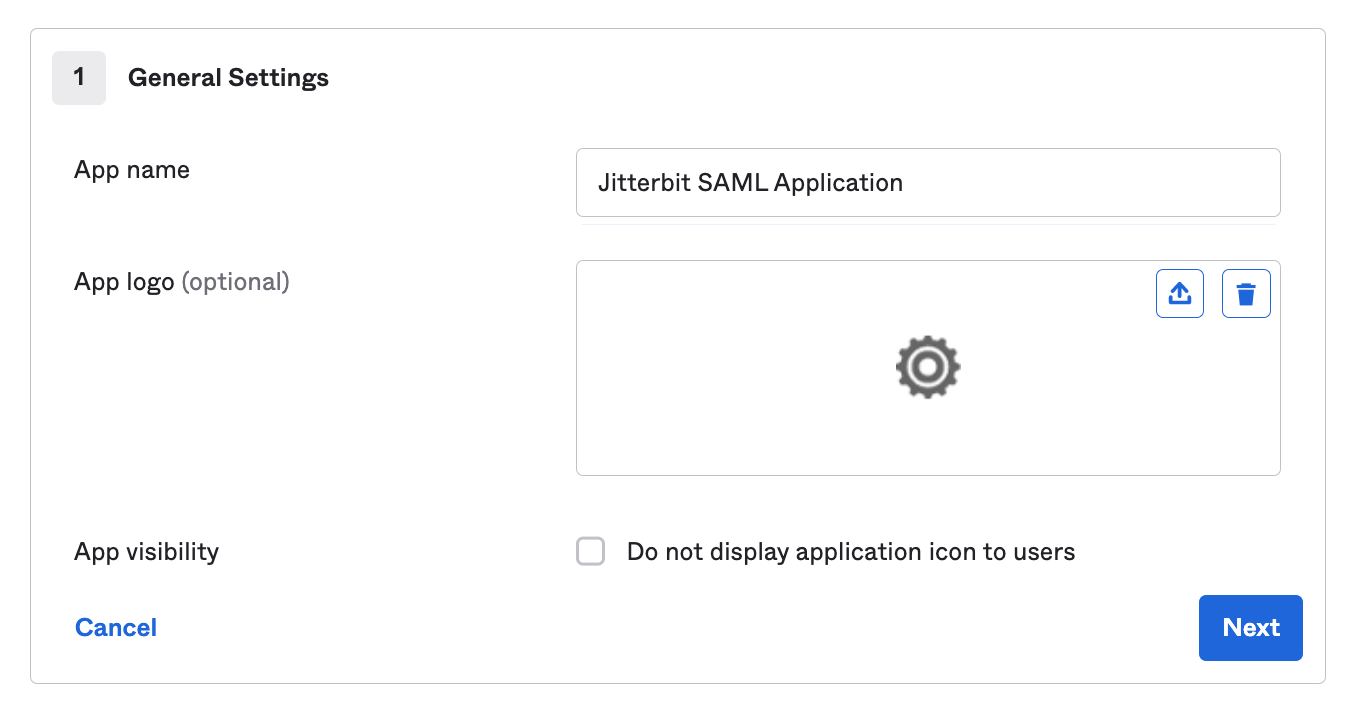

En la página Crear integración SAML, varios pasos lo guiarán a través de la configuración de la nueva aplicación.

En el primer paso, Configuración general, ingresa un nombre de la aplicación y luego haz clic en Siguiente:

-

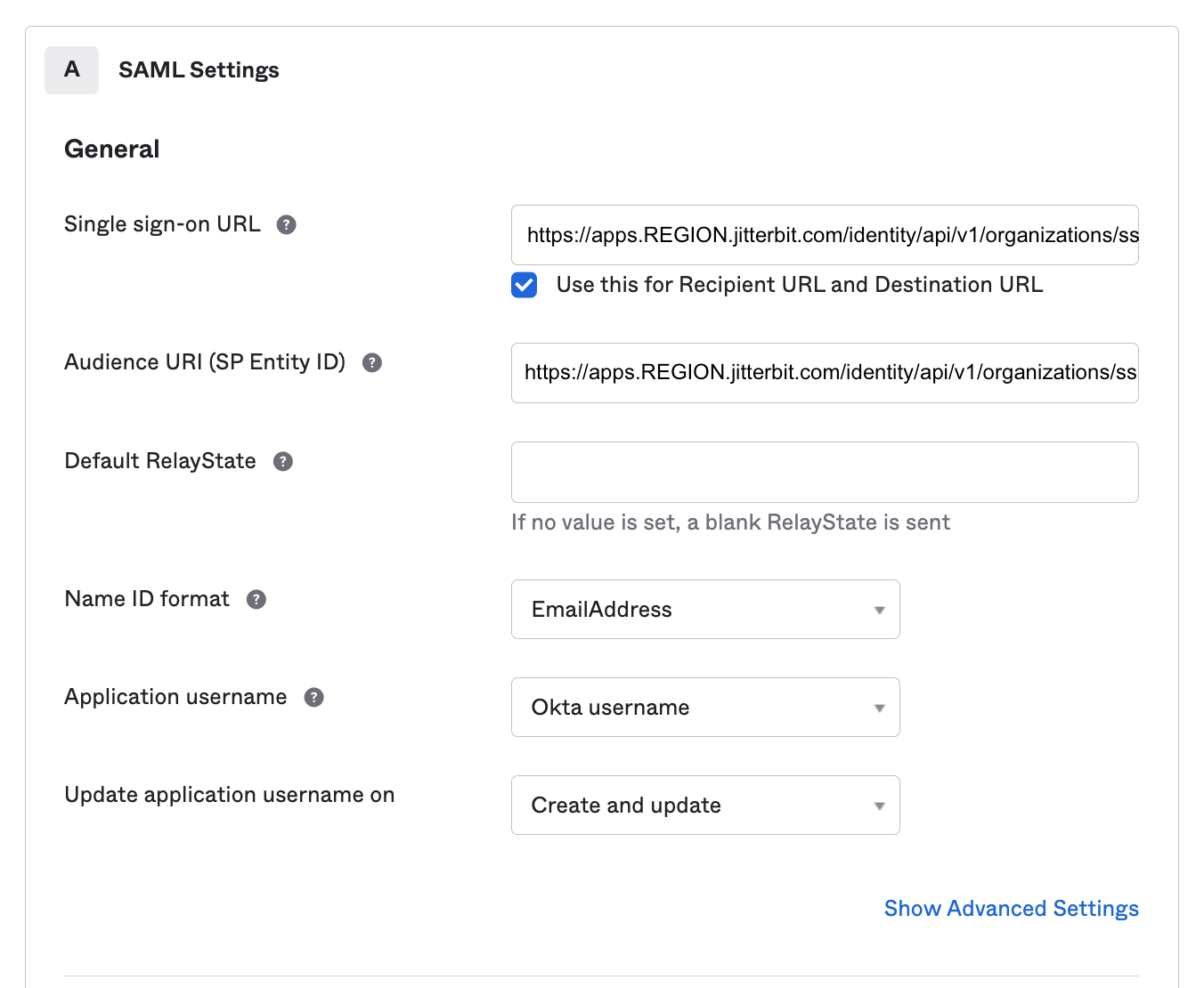

En el siguiente paso, Configurar SAML, proporcione la siguiente información en la parte A, Configuración de SAML:

-

URL de inicio de sesión único: Ingrese la URL de redireccionamiento SAML 2.0 de su región Harmony para la aplicación cliente WMC Jitterbit.

-

URI de audiencia (ID de entidad SP): Nuevamente, ingrese la URL de redireccionamiento SAML 2.0 de su región Harmony para la aplicación cliente WMC Jitterbit.

-

Formato de ID de nombre: Haga clic en el menú desplegable y elija la opción Dirección de correo electrónico.

-

Mostrar configuración avanzada: Haga clic para mostrar campos adicionales. En Otras URLs de SSO solicitables, haga clic en Agregar otra. Ingrese la URL de redireccionamiento SAML 2.0 de su región Harmony para la aplicación cliente Studio Jitterbit.

Nota

No cambie ninguna otra configuración predeterminada.

-

-

Cuando termine, puede omitir la parte B y hacer clic en Siguiente para continuar.

-

Complete el último paso, Comentarios, luego haga clic en Finalizar para terminar de crear la aplicación.

Para crear los metadatos para el campo Metadatos del proveedor de servicios en la sección de la aplicación de Configurar SSO SAML 2.0 cajón en la página Management Console Organizaciones, siga estos pasos:

-

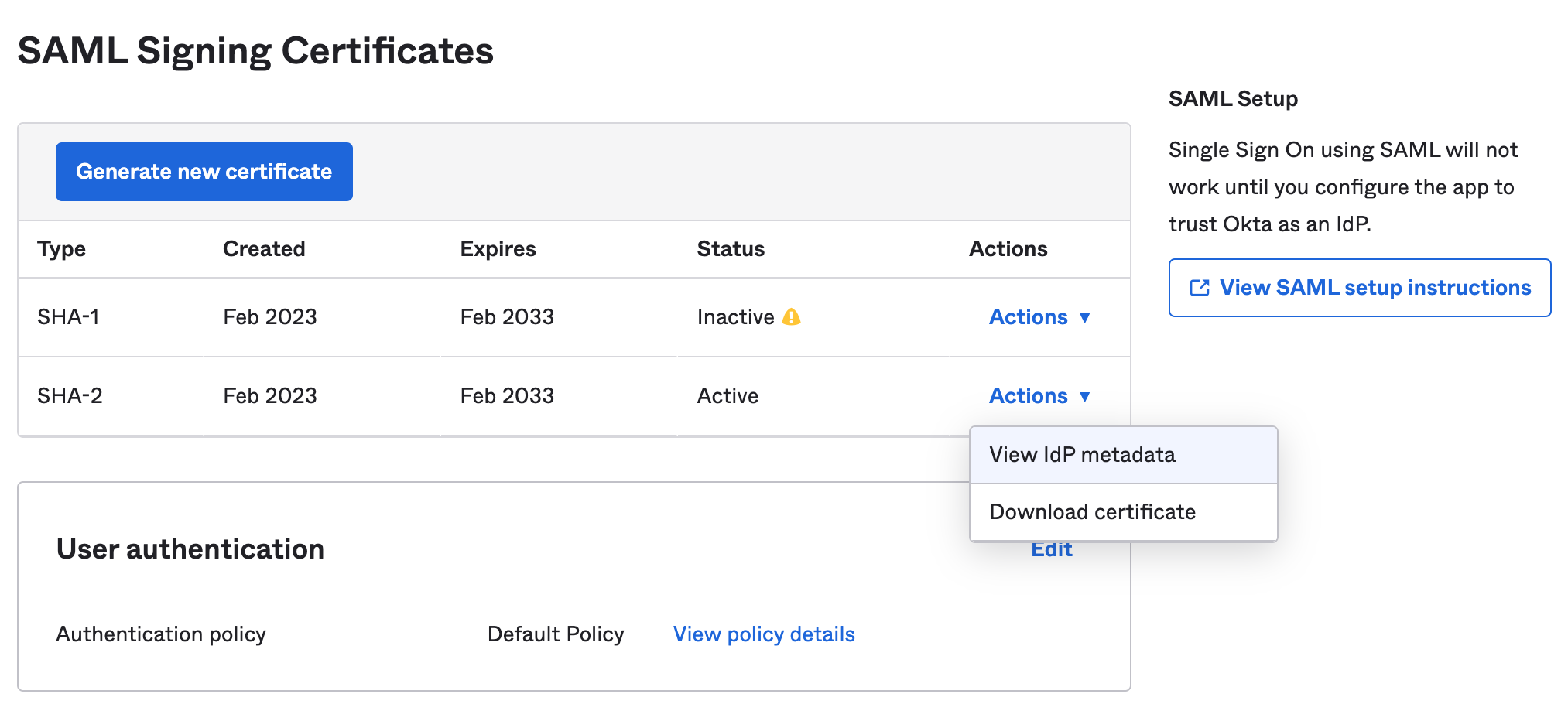

Vaya a la pestaña Iniciar sesión de su aplicación recién creada.

-

En la columna Acciones, seleccione Acciones > Ver metadatos de IdP para descargar el archivo de metadatos:

Este ejemplo muestra cómo debería verse el archivo de metadatos:

Example Identity Provider Metadata<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exknvfdjbL8smSRvK2p6"><md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIDqjCCApKgAwIBAgIGAWFj+QgOMA0GCSqGSIb3DQEBCwUAMIGVMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFjAUBgNVBAMMDWppdHRlcmJpdGJsdWUxHDAaBgkqhkiG9w0B CQEWDWluZm9Ab2t0YS5jb20wHhcNMTgwMjA1MDMxNzQwWhcNMjgwMjA1MDMxODQwWjCBlTELMAkG A1UEBhMCVVMxEzARBgNVBAgMCkNhbGlmb3JuaWExFjAUBgNVBAcMDVNhbiBGcmFuY2lzY28xDTAL BgNVBAoMBE9rdGExFDASBgNVBAsMC1NTT1Byb3ZpZGVyMRYwFAYDVQQDDA1qaXR0ZXJiaXRibHVl MRwwGgYJKoZIhvcNAQkBFg1pbmZvQG9rdGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwRuDKQWs/uWFEulxYk1/V436/zhy/XxAL3swKUdfFlevC4XZcQtTdpspgwdt0TIgTpz1 dZGx5ystxz1slZ5e9jk20iHAsRuzKKeL657DDFHlG8Qg7HCg8B55TKKhTUsYQLikqeWx8R7F+rHh dG6eEJut4/CHOMlb/G4Ynrq8tpwlqVtaqLZrL2GPfEKUJVOvqxHeqVqmB7Pduh3E9/7rgEN6yXiL 6hISTRLIb13TGGyqpLPMRsgJnkMifQMI12OK0PQnFqRc2ES0JUnWhpv/WN4VYuvN3SgaIgE5VY86 C0J8IB6ljXx6uJj6EeC60KTmDUPtC1Au345jzBwY9yKLoQIDAQABMA0GCSqGSIb3DQEBCwUAA4IB AQAD7Ba6pwUUmxCtiqKE4E4JwMMCUrlHghL80Vru3SHWU3GdMEM9kVizVUcM57QzyIlwx8KdCXbB yfxo8Eh88mAYDRifLmeospLQvC5OhfF/5XKmsTa5JnF+bSB41iCZUsB88byLI1nARFZGznboQXK9 pT3egaEHsWffiIYR+Y2lcAW66OH6FEZ0lTy628q1LsuS/UruA3so+qFgPqTc0yiZEv65MZQWd1cg qRlLK1bcoR4d5Qfo0nWFDBXWqX4LX4c5xe7zh4wtbiG1i9Oh8qWJp8KUmgfSkQf79mUhib9YvzBE RdXU7eUS0/E3G21yLa9wQtHkEY3cIDs58AEIpuR0</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/></md:IDPSSODescriptor></md:EntityDescriptor>

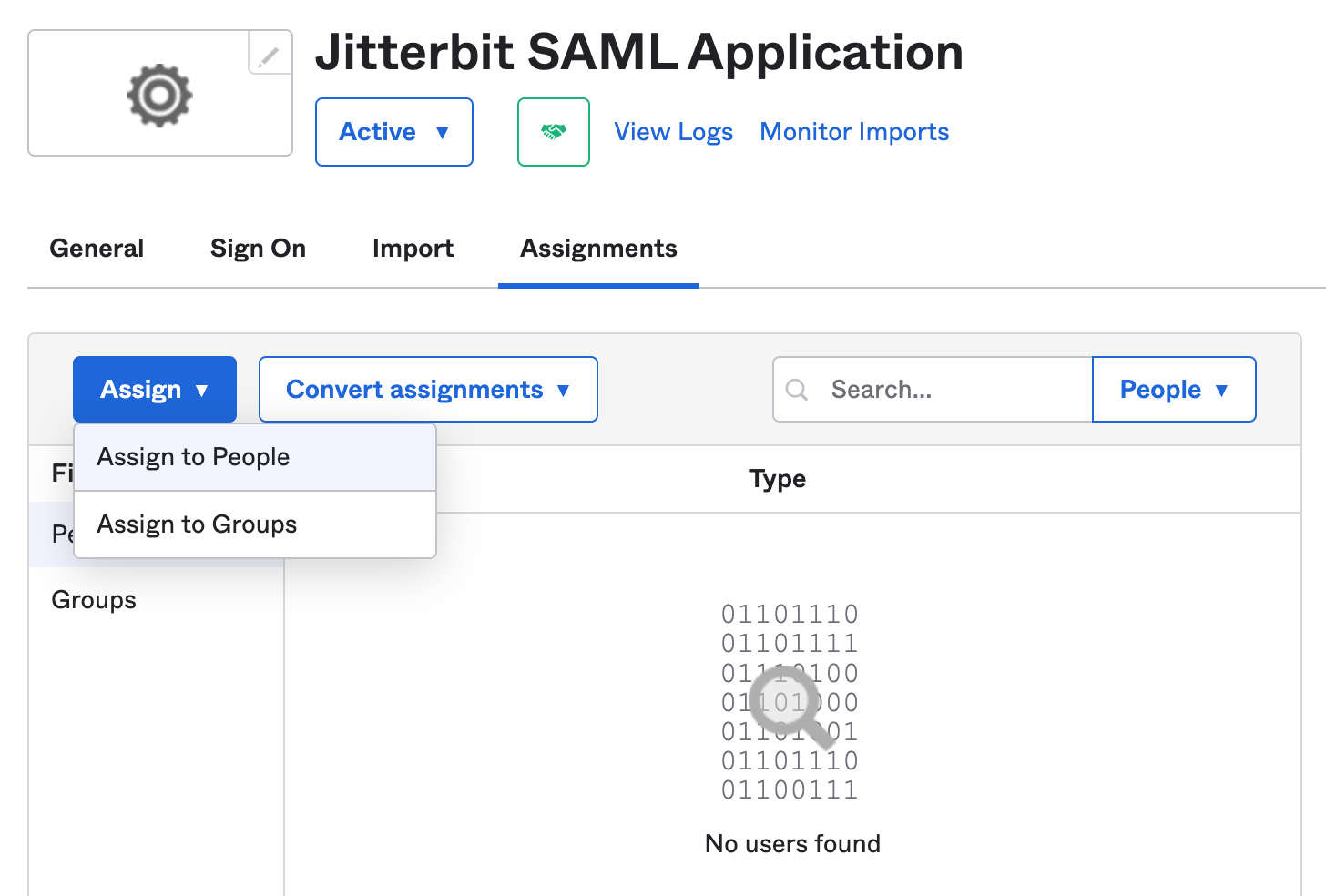

Para asignar usuarios a la aplicación Jitterbit SAML dentro de Okta, siga estos pasos:

-

Vaya a la pestaña Asignaciones de su aplicación Harmony recién creada.

-

Para cada usuario que deba iniciar sesión en Harmony a través de Okta, haga clic en el menú desplegable Asignar, seleccione Asignar a personas y asígnelos.

-

Cuando haya terminado, haga clic en Listo.

-

Para crear los metadatos del proveedor de servicios para los clientes de WMC y Studio, utilice los ejemplos siguientes, reemplazando

REGIONcon la URL SAML para la región Harmony en las líneas resaltadas:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Sugerencia

Si ve el error No se encontró un certificado de firma válido, verifique que los metadatos del proveedor de identidad tengan un

KeyDescriptoretiqueta con el atributouse="signing".