Perfil de Segurança da API OAuth 2.0 de Três Pernas do Azure AD¶

Introdução¶

Importante

Azure Active Directory (Azure AD) agora é conhecido como Microsoft Entra ID.

Dentro de um perfil de segurança, você pode configurar o Microsoft Azure Active Directory (Azure AD) como um provedor de identidade OAuth 2.0 para fornecer aos consumidores de API acesso a uma API usando a autenticação do Azure AD.

Esta página mostra como configurar e usar a autenticação do Azure AD com uma API Jitterbit Custom, OData ou proxy de API seguindo estas etapas:

- Configurando o Azure AD como um provedor de identidade

Configure um aplicativo OAuth 2.0 e obtenha o Client ID, o Client Secret e o Directory ID que você precisará usar como entrada para configurar um perfil de segurança no API Manager. - Concedendo permissões de API ao Harmony

Conceda permissões ao Harmony para usar as APIs do Azure AD com o aplicativo OAuth 2.0 que você criou na etapa anterior. - Configurando um perfil de segurança no API Manager

Configure e teste o Azure AD como provedor de identidade no API Manager. Você precisará usar o ID do cliente, o segredo do cliente e o ID do diretório obtidos na primeira etapa. - Atribuindo um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs Jitterbit Custom, OData ou Proxy. - Acessando uma API com autenticação Azure AD

Os consumidores de API podem então usar a autenticação do Azure AD para consumir APIs Jitterbit Custom, OData ou Proxy às quais o perfil de segurança está atribuído.

Para obter informações adicionais, consulte [Configurar um aplicativo OpenID Connect OAuth da galeria de aplicativos Microsoft Entra da Microsoft]](https://learn.microsoft.com/en-us/entra/identity/saas-apps/openidoauth-tutorial) documentação.

Para a configuração do perfil de segurança OAuth de duas pernas do Azure AD, consulte Perfil de segurança da API OAuth 2.0 do Azure AD de duas pernas.

Pré-requisitos¶

A edição Microsoft Azure AD Premium P1 é necessária para configurar e usar o Azure AD como provedor de identidade.

1. Configurando o Azure AD Como Provedor de Identidade¶

Siga estes passos para configurar uma aplicação OAuth 2.0 no portal Microsoft Azure e obter o ID do Cliente, o Segredo do Cliente e o ID do Diretório necessários para configurar o Azure AD como fornecedor de identidade para um perfil de segurança:

-

Faça login no portal do Microsoft Azure.

-

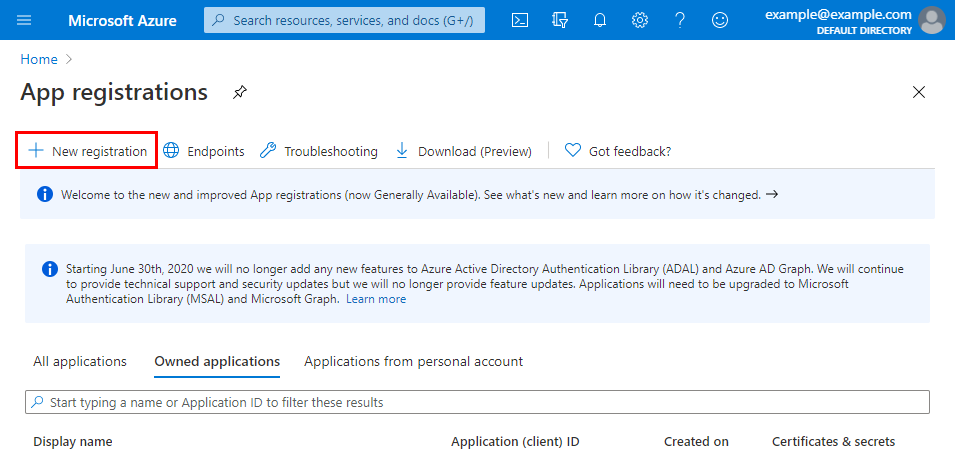

No portal do Microsoft Azure, acesse Registros de aplicativos e clique em Novo registro:

-

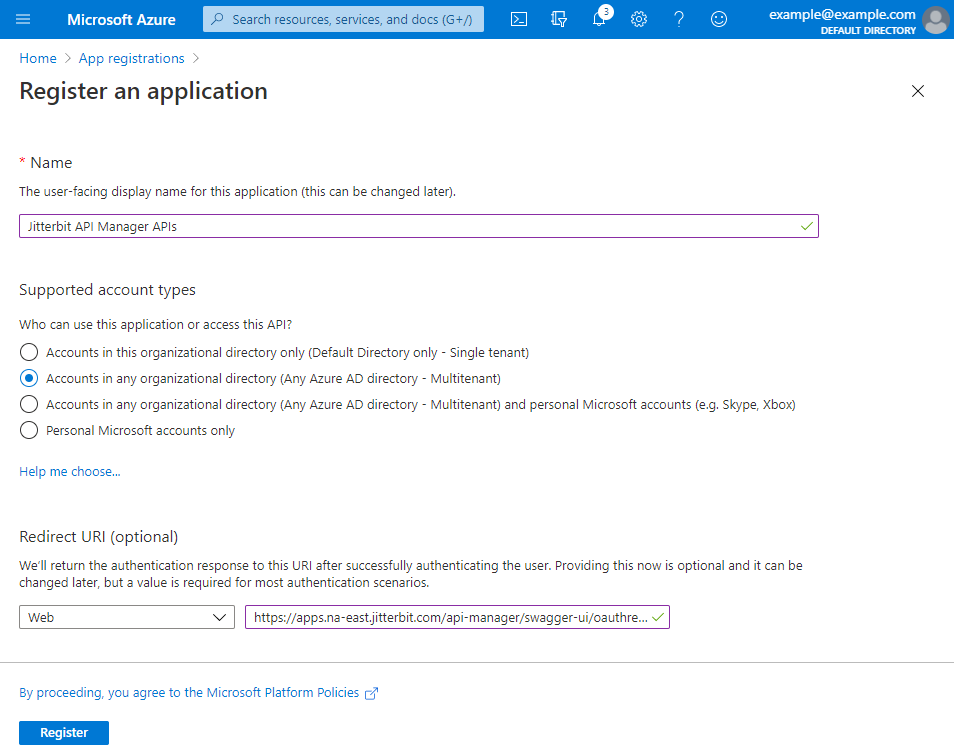

Na tela Cadastre uma inscrição, especifique os detalhes iniciais da inscrição:

- Digite um Nome. Por exemplo, APIs do Jitterbit API Manager.

- Em Tipos de conta suportados, selecione a opção apropriada para sua situação.

- Em Redirect URI (optional), use o menu suspenso para selecionar Web e insira o

swagger-uiValor de URI apropriado para sua região (consulte Encontrando minha região):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

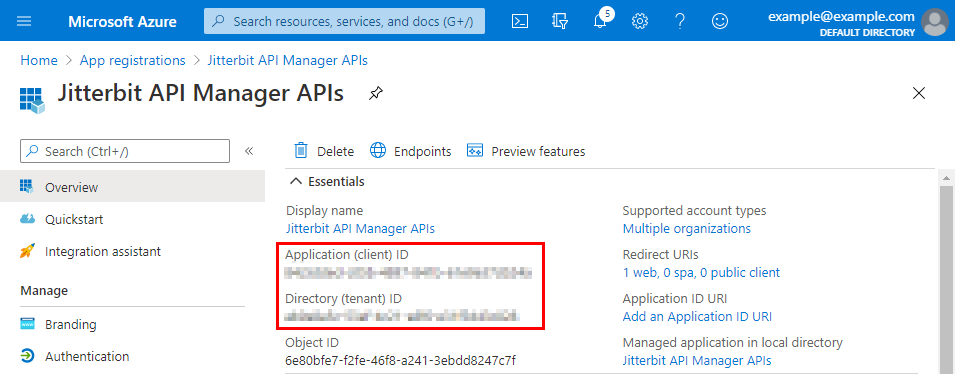

Após clicar em Registrar, na tela Visão geral do novo aplicativo, o ID do aplicativo (cliente) e o ID do diretório (locatário) são exibidos. Guarde-os para uso posterior, pois serão necessários ao configurar o perfil de segurança no API Manager:

-

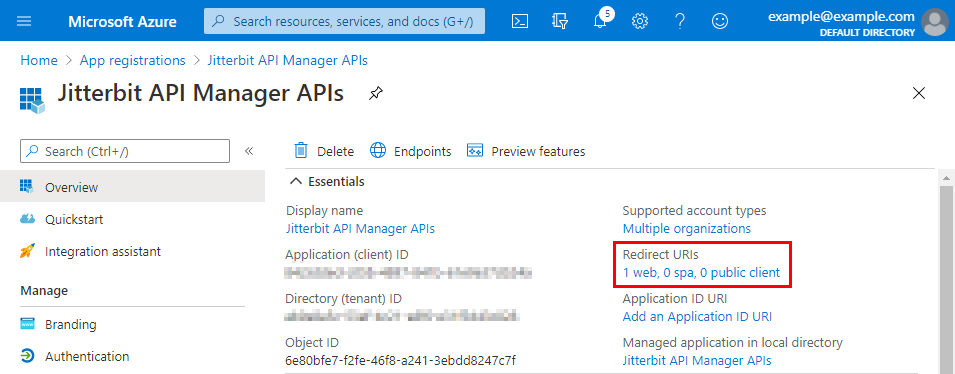

Na tela Visão geral, clique no link em Redirecionar URIs:

-

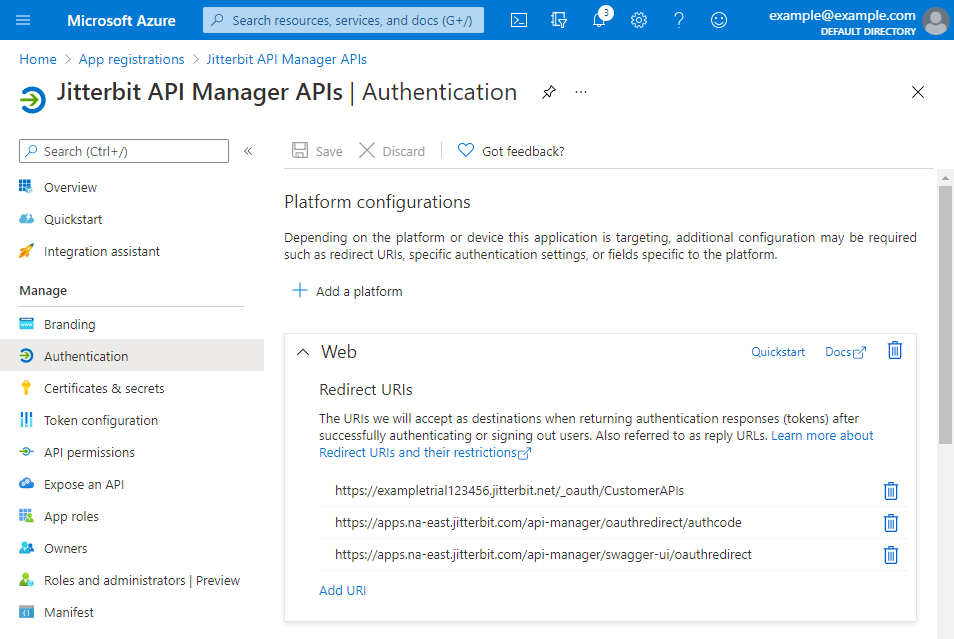

A tela Autenticação do aplicativo é exibida. Siga estas etapas para adicionar dois valores de URI de redirecionamento adicionais apropriados para sua organização e região Harmony:

-

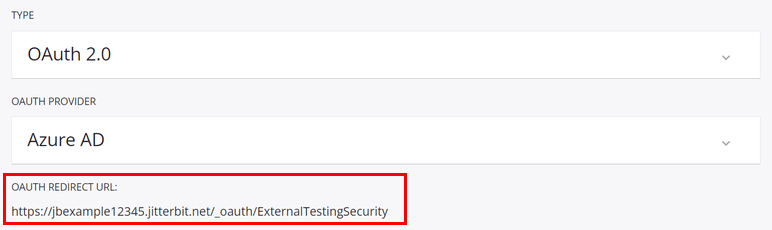

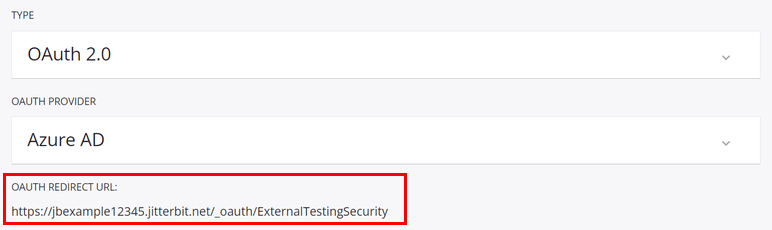

Para obter os valores adicionais de URI, no API Manager, abra a tela de configuração do perfil de segurança e copie esses valores (a imagem abaixo está cortada para mostrar as áreas relevantes):

-

Na tela Autenticação do aplicativo no portal do Microsoft Azure, na seção Web, clique em Adicionar URI e insira cada valor de URI adicional obtido acima. Em seguida, clique em Salvar:

-

-

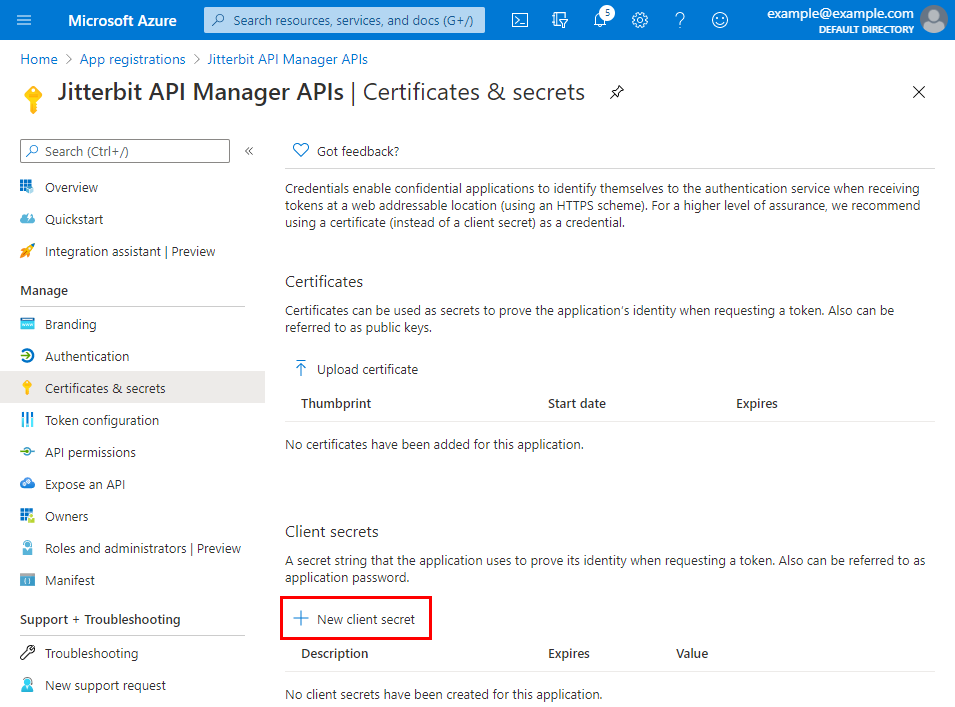

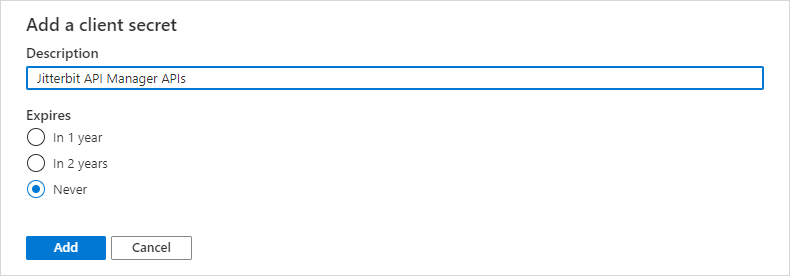

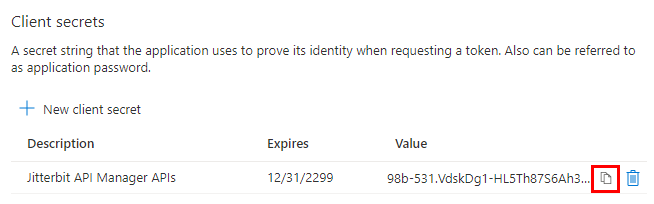

Na categoria Gerenciar à esquerda, selecione Certificados e segredos. Em seguida, em Segredos do cliente, clique em Novo segredo do cliente:

-

Forneça uma Descrição e defina o segredo como Nunca expirar. Em seguida, clique em Adicionar:

-

Use o ícone Copiar para a área de transferência para copiar o novo segredo do cliente. Guarde-o para uso posterior, pois será necessário ao configurar o perfil de segurança no API Manager.

2. Concessão de Permissões de API ao Harmony¶

Siga estas etapas para conceder permissões ao Harmony para usar as APIs do Azure AD com o aplicativo OAuth 2.0 que você criou na seção Configurando o Azure AD como um provedor de identidade. Se continuar a partir da seção anterior, você pode começar na etapa 3 abaixo.

-

Faça login no portal do Microsoft Azure.

-

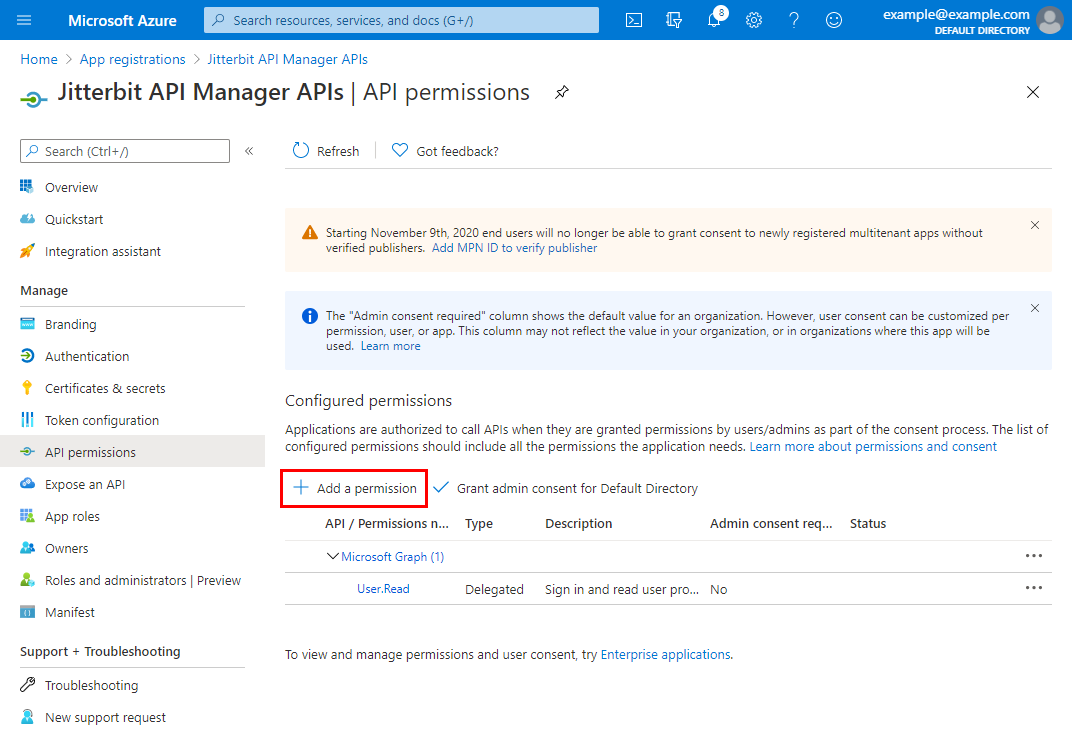

No portal do Microsoft Azure, acesse Registros de aplicativos e selecione o aplicativo OAuth 2.0 que você criou na seção Configurando o Azure AD como um provedor de identidade (no exemplo, chamado Jitterbit API Manager APIs).

-

Na categoria Gerenciar à esquerda, selecione Permissões de API. Em seguida, em Permissões configuradas, clique em Adicionar uma permissão:

-

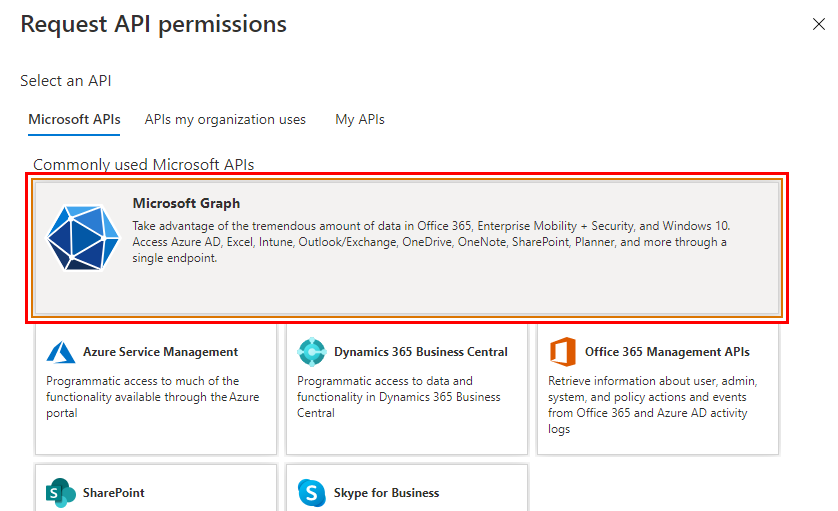

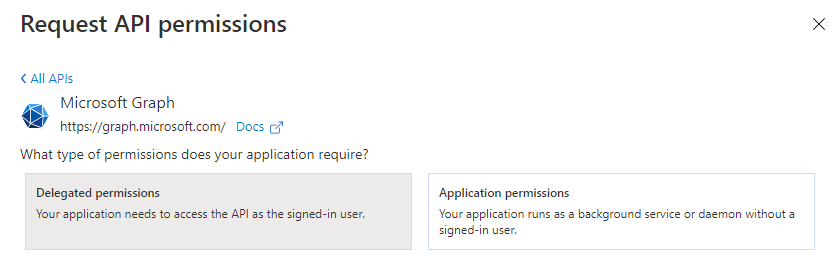

Na tela Solicitar permissões de API, na aba APIs da Microsoft, selecione a API Microsoft Graph:

-

Na tela Solicitar permissões de API, selecione Permissões delegadas:

-

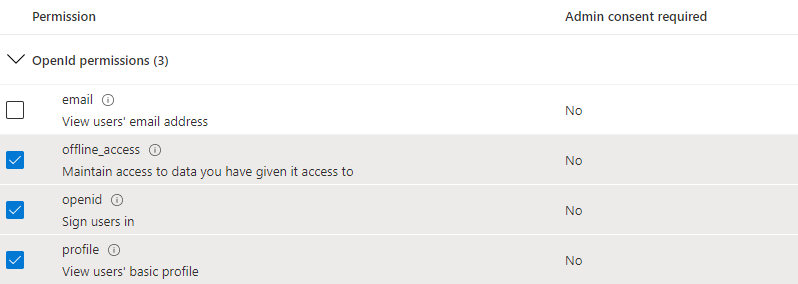

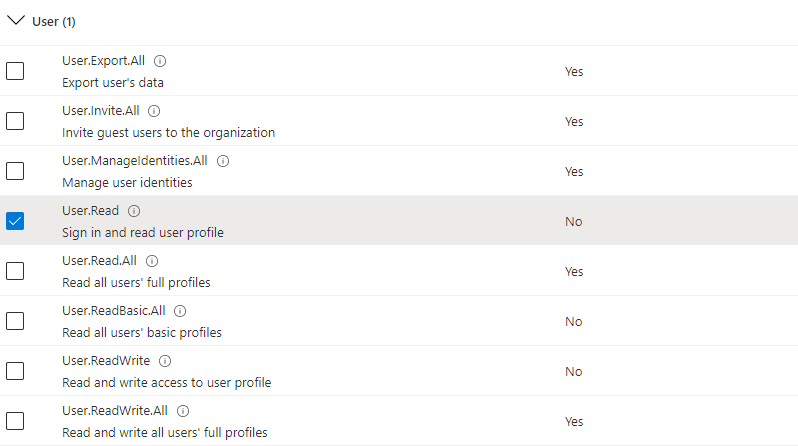

A seção Selecionar permissões é exibida agora. Dentro dele, selecione estas permissões:

-

Em Permissões OpenId, selecione offline_access, openid e profile:

-

Em Usuário, selecione Usuário.Leitura:

-

-

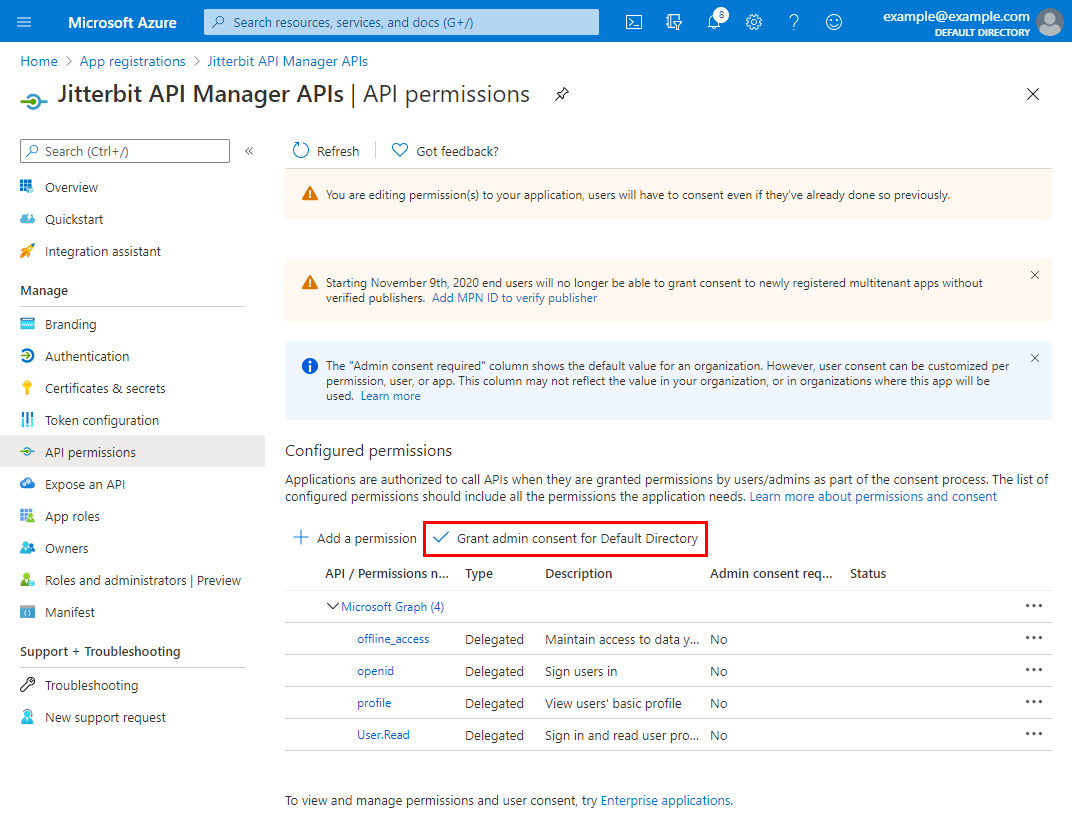

Depois que essas permissões forem selecionadas, na parte inferior da tela Solicitar permissões de API, clique em Adicionar permissões.

-

Você retornará à tela Permissões de API do aplicativo. Em Permissões configuradas, clique em Conceder consentimento do administrador para \<Diretório>:

-

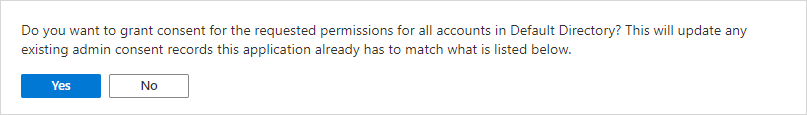

Confirme a caixa de diálogo para conceder consentimento para o diretório:

-

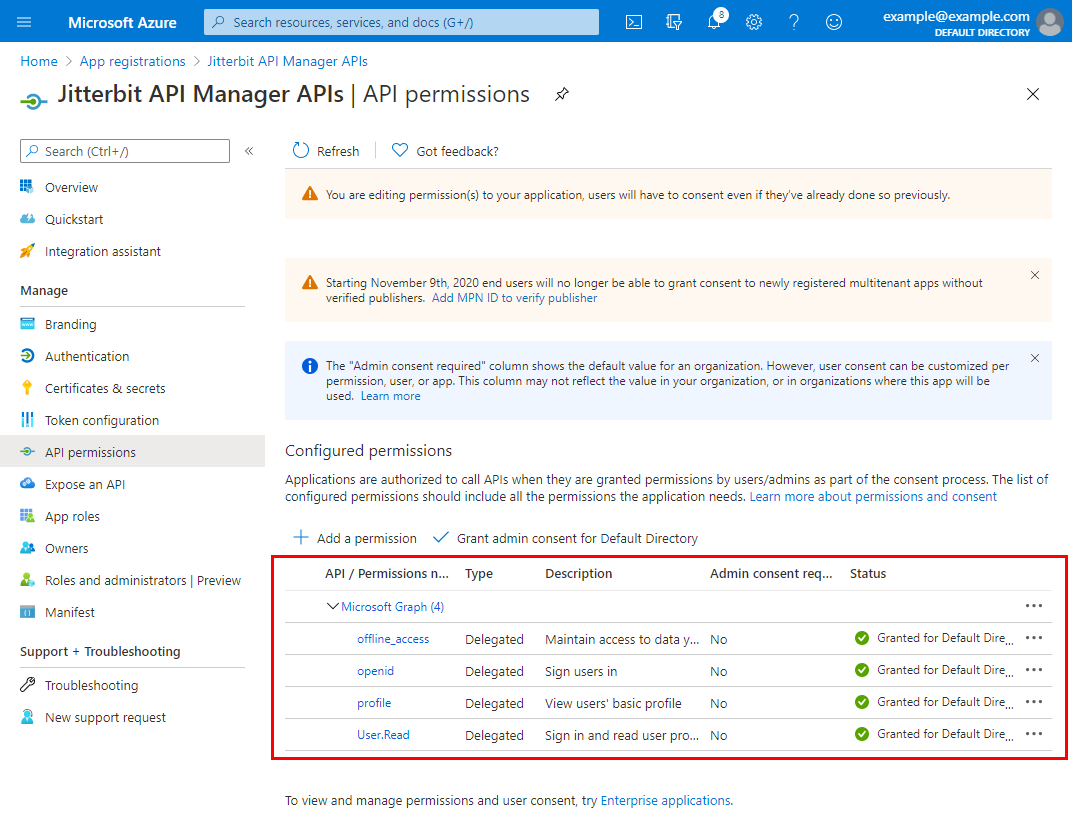

Em Permissões configuradas, a coluna Status agora deve mostrar que o consentimento foi concedido para cada permissão adicionada:

3. Configurando um Perfil de Segurança no API Manager¶

Siga as instruções para Configurar um perfil de segurança em Configuração do perfil de segurança.

Cuidado

O Nome do perfil não deve conter espaços. Se Nome do perfil contiver espaços, você receberá um erro ao tentar acessar uma API usando esse perfil de segurança. O Azure AD retorna um erro semelhante a este:

The reply URL specified in the request does not match the reply URLs configured for the application.

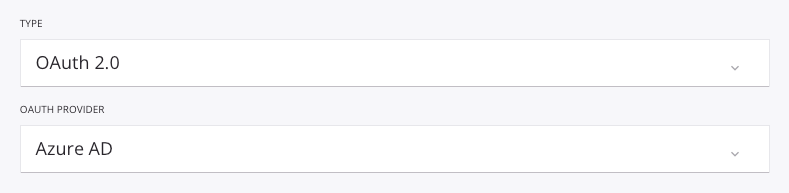

Durante a configuração, selecione OAuth 2.0 como o Tipo de autenticação e Azure AD como o Provedor OAuth:

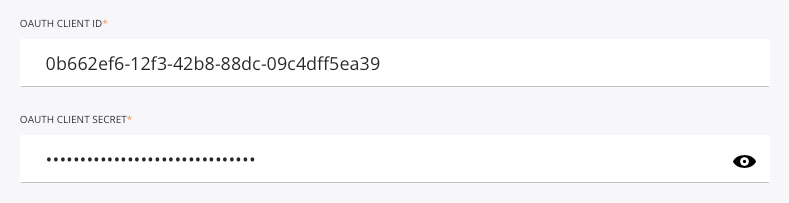

Insira o ID do cliente OAuth e o Segredo do cliente OAuth obtidos em Configurando o Azure AD como um provedor de identidade.

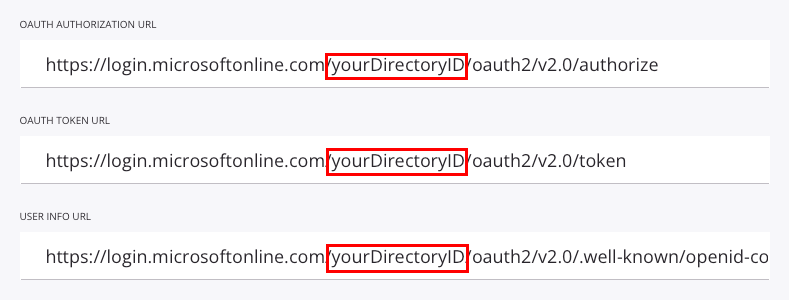

Edite o OpenID Discovery URL, o OAuth Authorization URL, o OAuth Token URL e o User Info URL para substituir o ID do diretório do espaço reservado (yourDirectoryID) pelo ID do diretório obtido na seção Visão geral do seu aplicativo no portal do Microsoft Azure.

Clique em Testar ID do cliente + segredo para verificar a conectividade com o provedor de identidade usando a configuração.

4. Atribuindo um Perfil de Segurança no API Manager¶

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API Customizada, Serviço OData ou proxy de API e selecione o perfil de segurança configurado com a autenticação Azure AD OAuth 2.0.

5. Acessando uma API com Autenticação Azure AD¶

Depois de salvar e publicar uma API Customizada, Serviço OData ou proxy de API, sua API pode ser acessada por URL no aplicativo que chama a API usando o método de autenticação configurado.

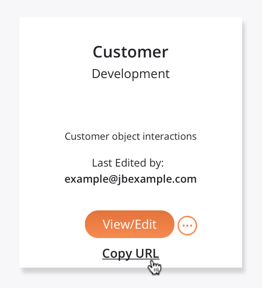

Para consumir a API, utilize o link para Copiar URL e utilize-o dentro da aplicação de chamada:

Se a API suportar GET, você também poderá colar o URL em um navegador da web para consumir a API manualmente.

Quando o OAuth 2.0 de três pernas está sendo usado, o navegador redireciona para a interface de login nativa do Azure AD. Forneça suas credenciais para autenticar com o Azure AD.

Se a autenticação for bem-sucedida, a payload esperada será exibida no navegador da web.