Perfil de Segurança da API OAuth 2.0 de Três Pernas do Okta¶

Introdução¶

Dentro de um perfil de segurança, você pode configurar o Okta como um provedor de identidade OAuth 2.0 para fornecer aos consumidores de API acesso a uma API usando a autenticação Okta.

Esta página mostra como configurar e usar a autenticação Okta com uma API Jitterbit Custom, OData ou proxy de API seguindo estas etapas:

- Configurar Okta como um provedor de identidade

Configure a instância do Okta como um provedor de identidade e obtenha o ID do cliente e o segredo do cliente do Okta que você precisará usar como entrada para configurar um perfil de segurança no API Manager. - Configurar um perfil de segurança no API Manager

Configure e teste o Okta como o provedor de identidade no API Manager. Você precisará usar o ID do cliente e o segredo do cliente obtidos na etapa anterior. - Atribuir um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs Jitterbit Custom, OData ou Proxy. - Acesse uma API com autenticação Okta

Os consumidores de API podem então usar a autenticação Okta para consumir APIs Jitterbit Custom, OData ou Proxy às quais o perfil de segurança está atribuído.

Para obter informações adicionais, consulte a documentação do Okta Visão geral do OAuth 2.0 e do OpenID Connect.

Para configuração do perfil de segurança OAuth de duas pernas do Okta, consulte Perfil de segurança da API OAuth 2.0 de duas pernas do Okta.

1. Configure o Okta Como um Provedor de Identidade¶

-

Faça login no Console do desenvolvedor Okta como um usuário com privilégios administrativos.

-

No Developer Console do Okta, navegue até Aplicativos > Aplicativos e clique no botão Criar integração de aplicativos.

-

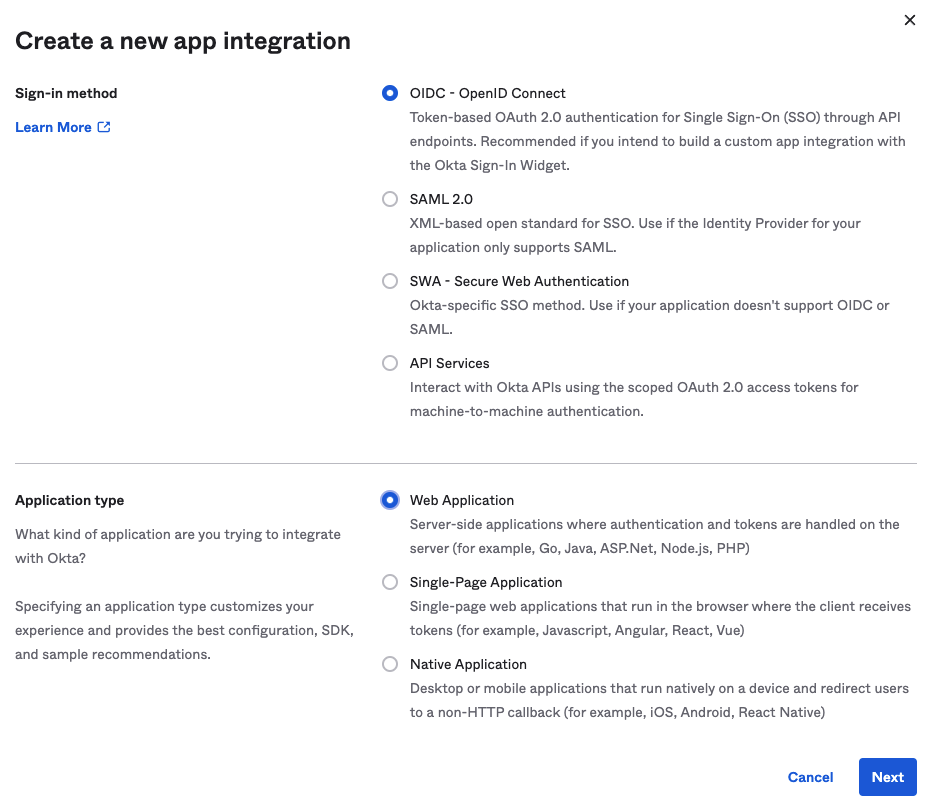

Na etapa Método de login da página Criar uma nova integração de aplicativo, selecione OIDC - OpenID Connect. Para Tipo de aplicativo, selecione Aplicativo Web e clique em Avançar.

-

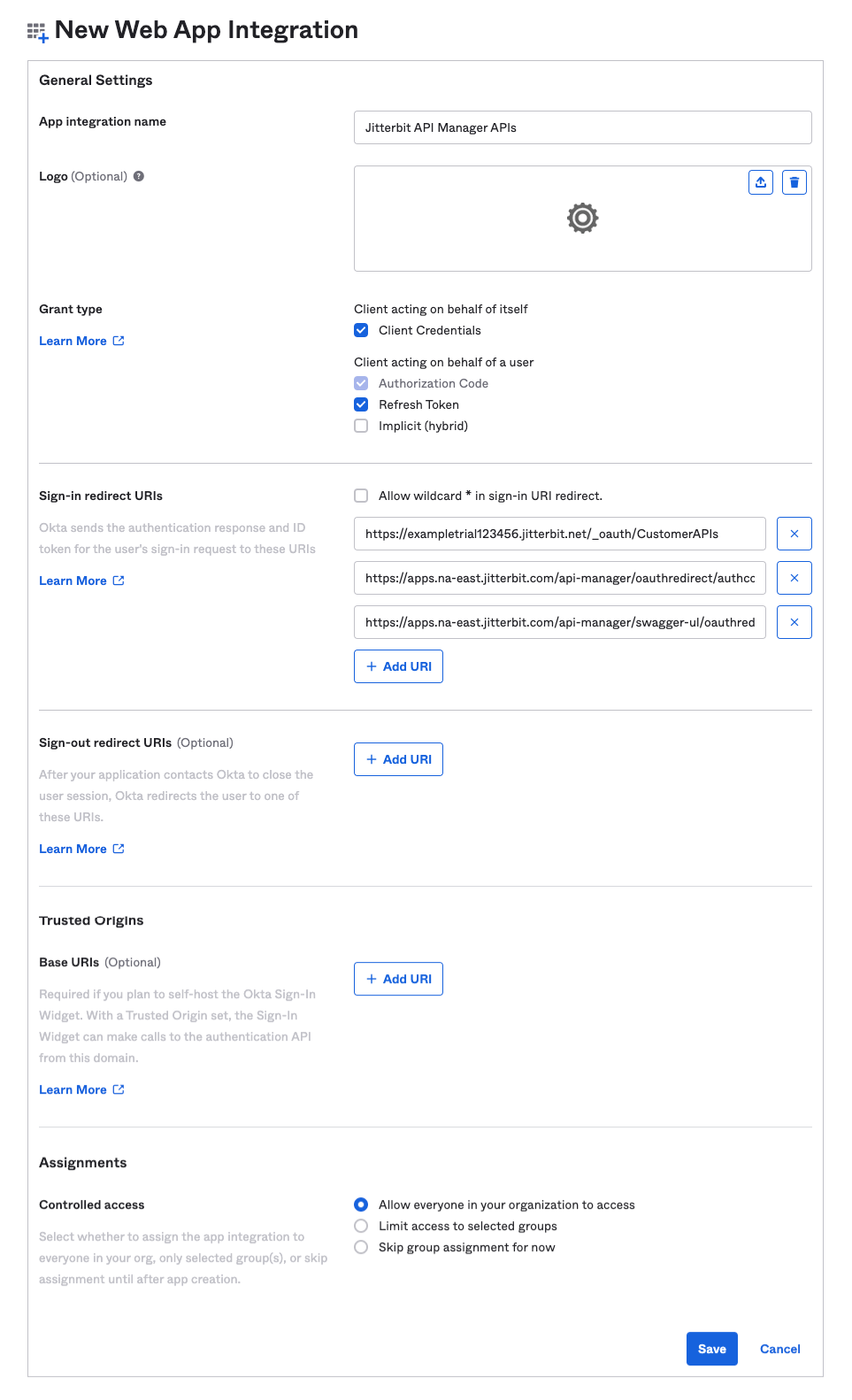

Na etapa Configurações gerais da página Nova integração de aplicativos Web, configure as credenciais para o perfil de segurança:

-

Insira um Nome de integração de aplicativo (por exemplo, Jitterbit API Manager APIs).

-

Em Tipo de concessão:

- Se você for configurar o OAuth de duas pernas no perfil de segurança (usando a configuração Fluxo OAuth de duas pernas), selecione Credenciais do cliente em Cliente agindo em seu nome.

- Selecione Atualizar Token em Cliente agindo em nome de um usuário.

-

Insira os três URIs de redirecionamento de login apropriados para sua organização e região Harmony:

-

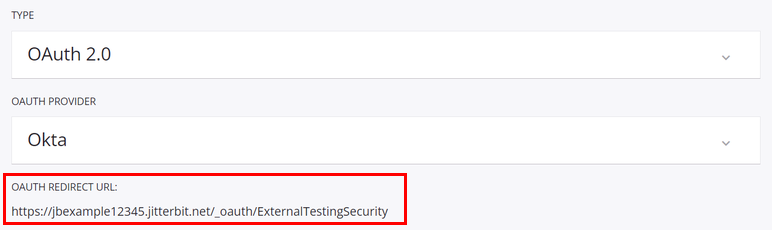

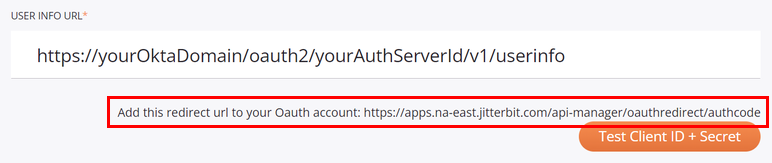

Insira os dois valores de URI copiados da tela de configuração do perfil de segurança (a imagem abaixo está cortada para mostrar as áreas relevantes):

-

Insira o

swagger-uiValor de URI apropriado para sua região (consulte Encontrando minha região):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

-

Limpe os URIs de redirecionamento de saída.

-

Em Trusted Origins, limpe Base URIs.

-

Em Atribuições, atribua o grupo desejado (se você definir atribuições de grupo para seu aplicativo) ou deixe o padrão Todos. Para obter instruções sobre como atribuir a integração de aplicativos a usuários e grupos individuais, consulte Atribuir integrações de aplicativos na documentação do produto Okta.

-

-

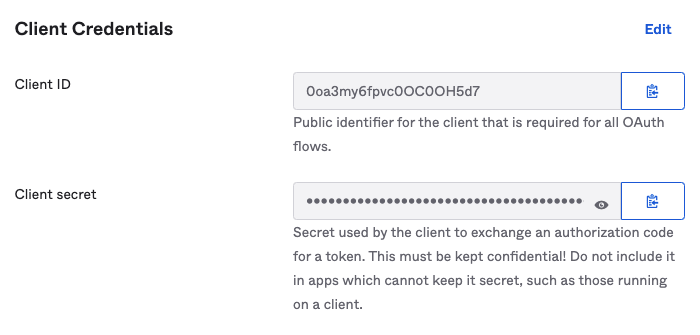

Depois de clicar em Salvar, ID do cliente e Segredo do cliente serão exibidos na aba Geral em Credenciais do cliente. Guarde-os para uso posterior, pois serão necessários ao configurar o perfil de segurança:

2. Configure um Perfil de Segurança no API Manager¶

Siga as instruções para Configurar um perfil de segurança em Configuração do perfil de segurança.

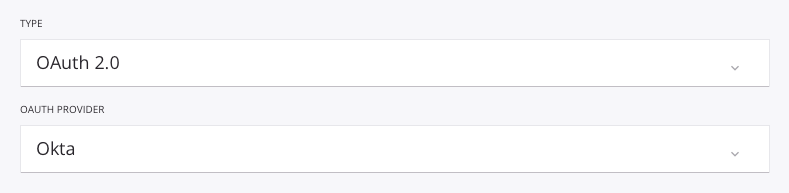

Durante a configuração, selecione OAuth 2.0 como o Tipo de autenticação e Okta como o OAuth Provider:

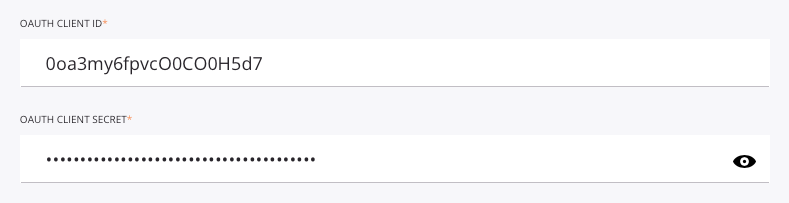

Insira os valores OAuth Client ID e OAuth Client Secret obtidos na seção anterior, Configurar Okta como um provedor de identidade:

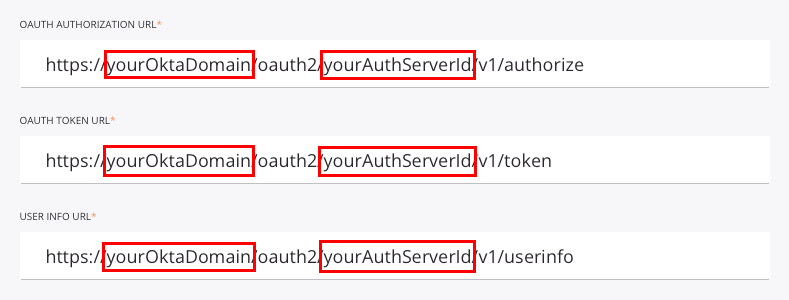

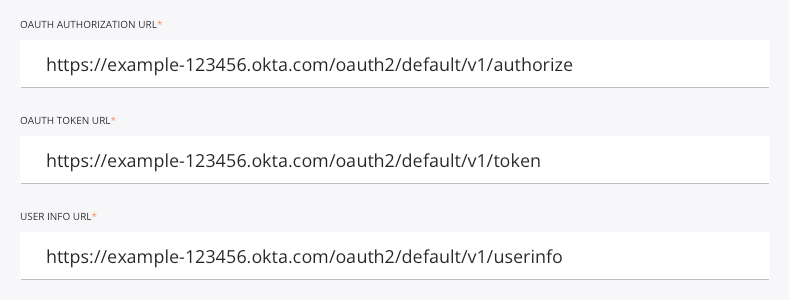

Edite o URL de autorização OAuth, o URL do token OAuth e o URL de informações do usuário para substituir o domínio do espaço reservado (yourOktaDomain) e o ID do servidor de autorização do espaço reservado (yourAuthServerId) com aqueles para sua instância do Okta:

yourOktaDomain: Substitua pelo domínio Okta, também chamado de URL Okta. Consulte Encontre seu domínio Okta.yourAuthServerId: Substitua pelo ID do servidor de autorização Okta. Consulte Criar um servidor de autorização.

Por exemplo, quando configurado, a entrada do campo deverá ser semelhante à mostrada aqui:

3. Atribuir um Perfil de Segurança no API Manager¶

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API Customizada, Serviço OData ou proxy de API e selecione o perfil de segurança configurado com autenticação Okta OAuth 2.0.

4. Acesse uma API com Autenticação Okta¶

Depois de salvar e publicar uma API Customizada, Serviço OData ou proxy de API, sua API pode ser acessada por URL no aplicativo que chama a API usando o método de autenticação configurado.

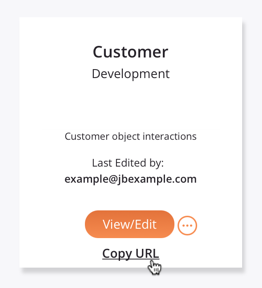

Para consumir a API, utilize o link para Copiar URL e utilize-o dentro da aplicação de chamada:

Se a API suportar GET, você também poderá colar o URL em um navegador da Web para consumir a API manualmente.

Quando o OAuth 2.0 de três pernas está sendo usado, o navegador redireciona para a interface de login nativa do Okta. Forneça suas credenciais para autenticar com Okta.

Se a autenticação for bem-sucedida, a payload esperada será exibida no navegador da web.