Perfil de Segurança da API OAuth 2.0 de Três Pernas da Okta¶

Introdução¶

Dentro de um perfil de segurança, você pode configurar Okta como um provedor de identidade OAuth 2.0 para fornecer aos consumidores de API acesso a uma API usando a autenticação Okta.

Esta página mostra como configurar e usar a autenticação Okta com uma proxy de API Jitterbit Custom, OData ou Proxy seguindo estas etapas:

- Configurando Okta como um Provedor de Identidade

Configure a instância Okta como um provedor de identidade e obtenha o ID do cliente Okta e o segredo do cliente que você precisará usar como entrada para configurar um perfil de segurança no API Manager. - Configurando um perfil de segurança no API Manager

Configure e teste Okta como o provedor de identidade no API Manager. Você precisará usar o ID do cliente e o segredo do cliente obtidos na etapa anterior. - Atribuição de um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs Jitterbit Custom, OData ou Proxy. - Acessando uma API com Autenticação Okta

Os consumidores de API podem usar a autenticação Okta para consumir APIs Jitterbit Custom, OData ou Proxy às quais o perfil de segurança está atribuído.

Para obter informações adicionais, consulte a documentação do Okta OAuth 2.0 and OpenID Connect Overview.

Para configuração do perfil de segurança Okta 2-legged OAuth, consulte Perfil de segurança da API Okta 2-legged OAuth 2.0.

1. Configuração do Okta Como um Provedor de Identidade¶

-

Faça login no Okta Developer Console como um usuário com privilégios administrativos.

-

No console do desenvolvedor do Okta, navegue até Applications > Applications e clique no botão Create App Integration.

-

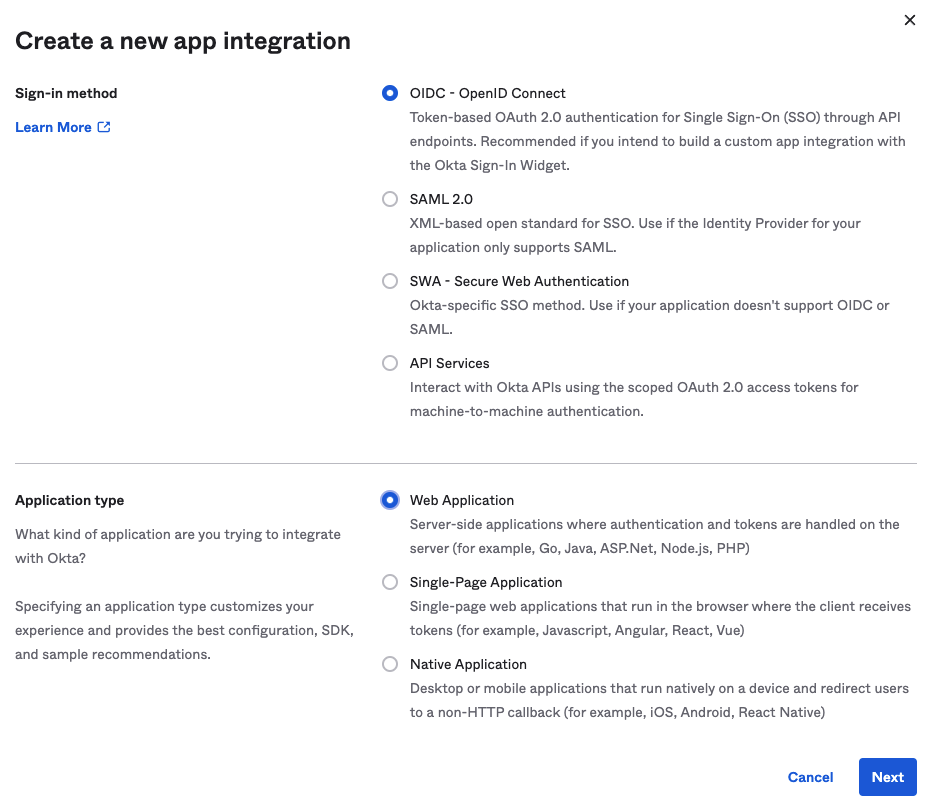

Na etapa Sign-in Method da página Create a New App Integration, selecione OIDC - OpenID Connect. Para Tipo de aplicativo, selecione Aplicativo da Web e clique em Avançar.

-

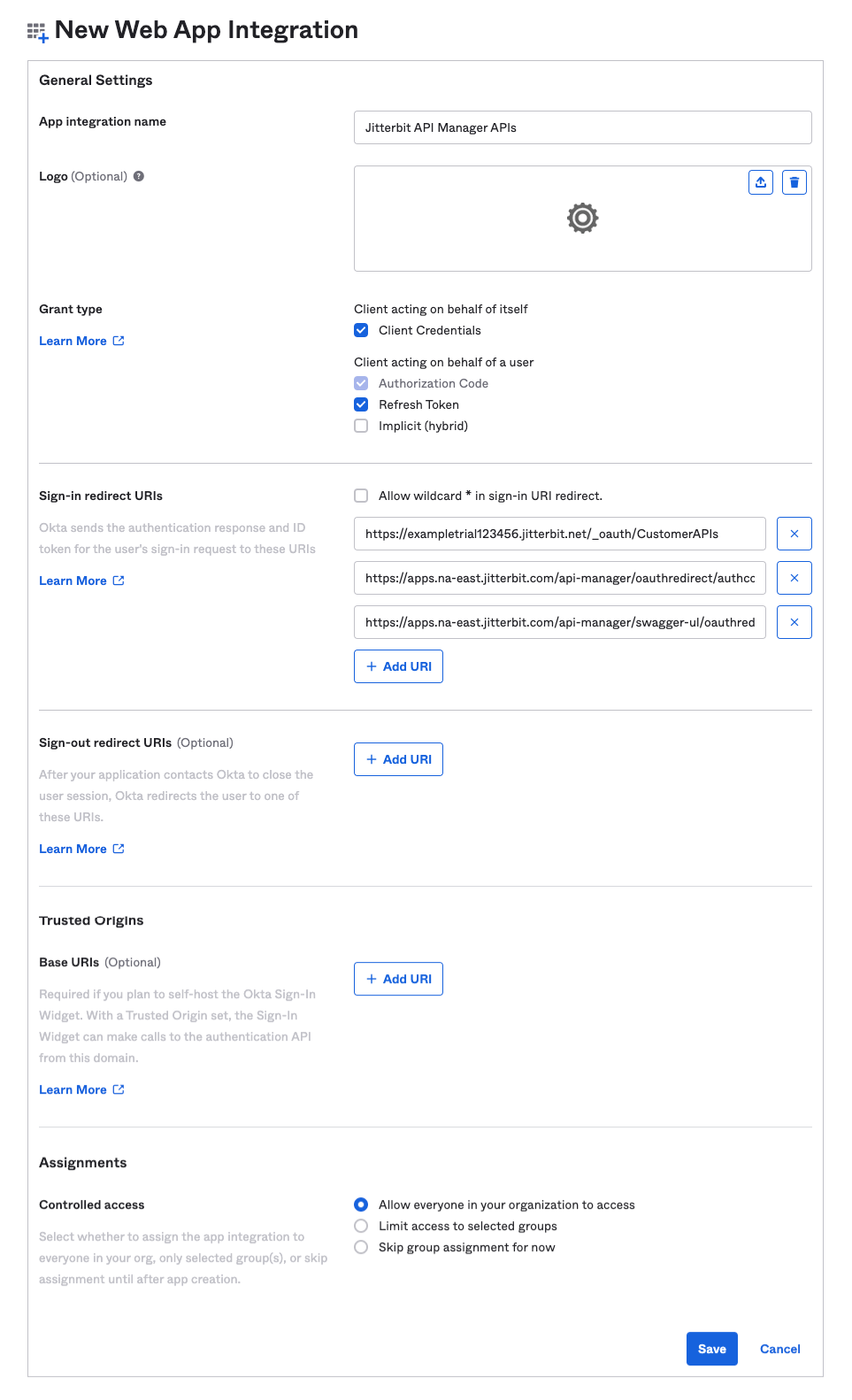

Na etapa General Settings da página New Web App Integration, configure as credenciais para o perfil de segurança:

-

Insira um Nome de integração do aplicativo (por exemplo, Jitterbit API Manager APIs).

-

Em Tipo de concessão:

- Se você estiver configurando OAuth de 2 pernas no perfil de segurança (usando a configuração Fluxo de OAuth de 2 pernas), selecione Credenciais do cliente em Cliente agindo em nome próprio.

- Selecione Atualizar Token em Cliente agindo em nome de um usuário.

-

Digite os três URIs de redirecionamento de login apropriados para sua organização e região do Harmony:

-

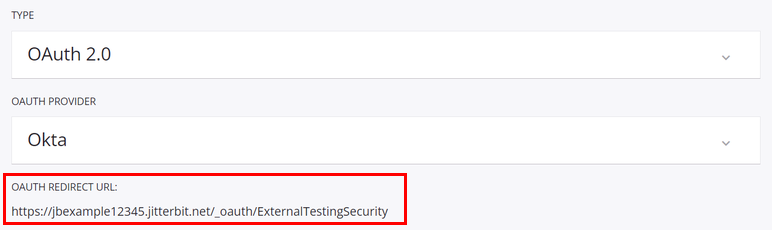

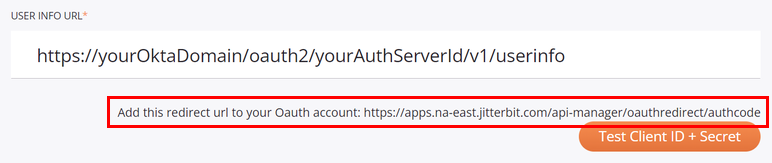

Insira os dois valores de URI copiados da tela de configuração do perfil de segurança (a imagem abaixo foi cortada para mostrar as áreas relevantes):

-

Digite o

swagger-uivalor de URI apropriado para sua região (consulte Encontrando minha região):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

-

Limpe os URIs de redirecionamento de saída.

-

Em Trusted Origins, limpe Base URIs.

-

Em Atribuições, atribua o grupo que deseja (se você definir Atribuições de grupo para seu aplicativo) ou deixe o padrão Todos. Para obter instruções sobre como atribuir a integração de aplicativos a usuários e grupos individuais, consulte Atribuir integrações de aplicativos na documentação do produto Okta.

-

-

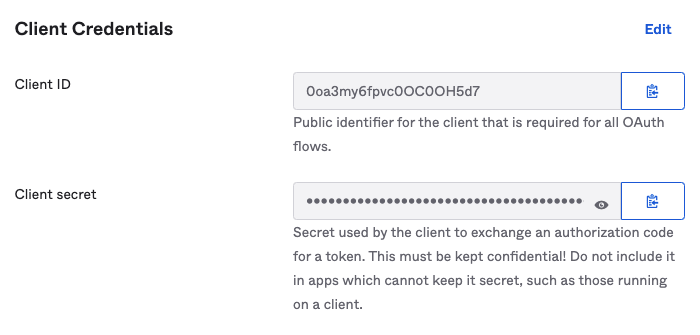

Depois de clicar em Salvar, ID do cliente e Segredo do cliente são exibidos na aba Geral em Credenciais do cliente. Guarde-os para uso posterior, pois serão necessários ao configurar o perfil de segurança:

2. Configurando um Perfil de Segurança no API Manager¶

Siga as instruções para Configurar um perfil de segurança em Configuração do perfil de segurança.

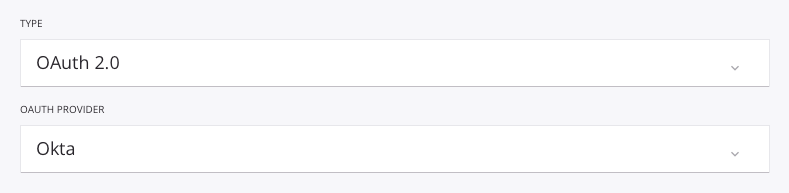

Durante a configuração, selecione OAuth 2.0 como Tipo de autenticação e Okta como OAuth Provider:

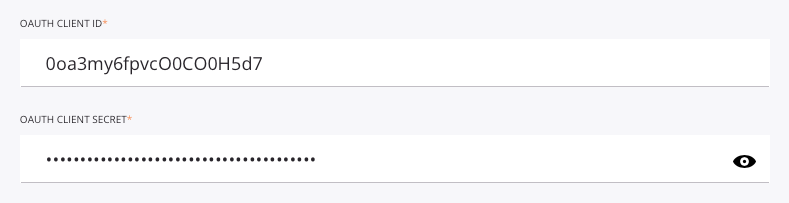

Insira os valores OAuth Client ID e OAuth Client Secret obtidos na seção anterior, Configurando o Okta como um provedor de identidade:

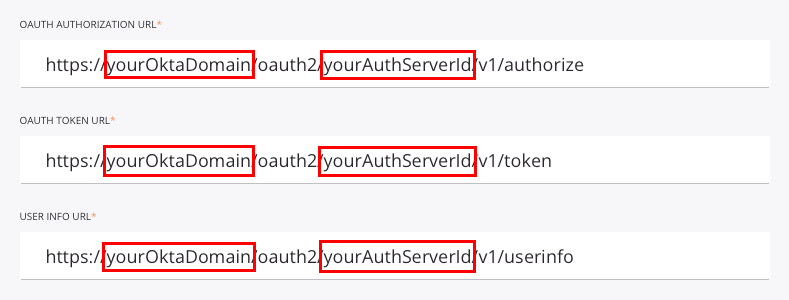

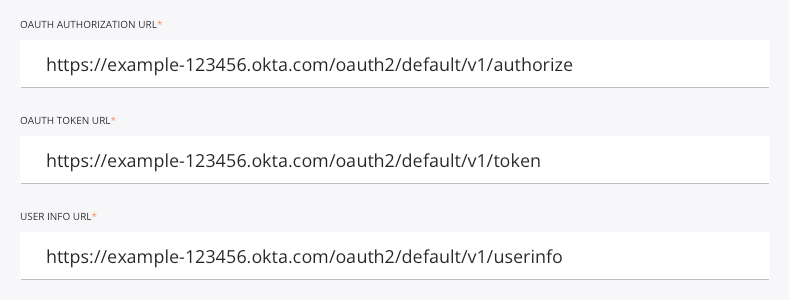

Edite o OAuth Authorization URL, o OAuth Token URL e o User Info URL para substituir o domínio de espaço reservado (yourOktaDomain) e o ID do servidor de autorização de espaço reservado (yourAuthServerId) com aqueles para sua instância do Okta:

yourOktaDomain: Substitua pelo domínio Okta, também chamado de URL Okta. Consulte Encontre seu domínio Okta.yourAuthServerId: Substitua pelo ID do servidor de autorização Okta. Consulte Criar um servidor de autorização.

Por exemplo, quando configurado, o campo de entrada deve ser semelhante ao mostrado aqui:

3. Atribuindo um Perfil de Segurança no API Manager¶

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API Customizada, Serviço OData ou proxy de API e selecione o perfil de segurança configurado com a autenticação Okta OAuth 2.0.

4. Acessando uma API com Autenticação Okta¶

Depois de salvar e publicar uma API Customizada, Serviço OData ou proxy de API, sua API é acessível por URL no aplicativo que chama a API usando o método de autenticação configurado.

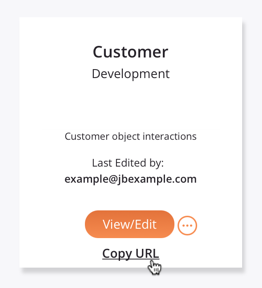

Para consumir a API, use o link para Copiar URL e use-o no aplicativo de chamada:

Se a API for compatível com GET, você também poderá colar a URL em um navegador da Web para consumir a API manualmente.

Quando o OAuth 2.0 de três pernas está sendo usado, o navegador redireciona para a interface de login nativa do Okta. Forneça suas credenciais para autenticar com Okta.

Se a autenticação for bem-sucedida, a payload esperada será exibida no navegador da web.