Perfil de Segurança da API OAuth 2.0 de Três Pernas do Salesforce¶

Introdução¶

Em um perfil de segurança, você pode configurar o Salesforce como um provedor de identidade OAuth 2.0 para fornecer aos consumidores de API acesso a uma API usando a autenticação do Salesforce.

Nota

Este perfil de segurança de API atualmente não oferece suporte a OAuth de duas pernas.

Esta página mostra como configurar e usar a autenticação do Salesforce com uma proxy de API Jitterbit Custom, OData ou Proxy seguindo estas etapas:

- Ativando o Salesforce como um provedor de identidade

Configure a instância do Salesforce como um provedor de identidade. - Criando um aplicativo conectado no Salesforce

Configure um aplicativo conectado no Salesforce e obtenha a chave do consumidor do Salesforce (ID do cliente) e o segredo do consumidor do Salesforce (segredo do cliente) que você precisará usar como entrada para configurar um perfil de segurança no API Manager. - Configurando um perfil de segurança no API Manager

Configure e teste o Salesforce como o provedor de identidade no API Manager. Você precisará usar o ID do cliente e o segredo do cliente obtidos na etapa anterior. - Atribuição de um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs Jitterbit Custom, OData ou Proxy. - Acessando uma API com Autenticação do Salesforce

Os consumidores de API podem usar a autenticação Salesforce para consumir APIs Jitterbit Custom, OData ou Proxy às quais o perfil de segurança está atribuído.

Para obter informações adicionais, consulte a documentação do Salesforce Ativar o Salesforce como um provedor de identidade e Autorizar aplicativos com OAuth.

1. Habilitando o Salesforce Como um Provedor de Identidade¶

Siga estas etapas para habilitar o Salesforce como um provedor de identidade na interface do usuário do Salesforce Classic:

-

Faça login na instância do Salesforce como administrador do Salesforce.

-

Na interface do usuário do Salesforce Classic, navegue até Configuração > Administrar > Controles de segurança > Provedor de identidade.

-

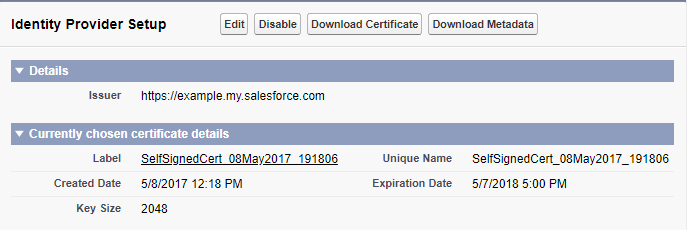

Na seção Configuração do provedor de identidade, verifique se você tem um nome de domínio configurado e se o Salesforce está habilitado como provedor de identidade:

-

Se você não tiver um domínio configurado, clique no link Configurar um nome de domínio e siga as etapas para configurar um domínio e implantar -lo aos usuários. Isso ativa automaticamente o Salesforce como um provedor de identidade.

-

Se você tiver um domínio configurado, mas desativado como provedor de identidade, clique no botão Habilitar provedor de identidade.

Dica

Depois de fazer alterações em Configuração do provedor de identidade, pode ser necessário atualizar a página.

-

2. Criação de um Aplicativo Conectado no Salesforce¶

Siga estas etapas para configurar um aplicativo conectado no Salesforce e obter a chave do consumidor Salesforce (ID do cliente) e o segredo do consumidor Salesforce (segredo do cliente):

-

Se você estiver continuando de Ativando o Salesforce como um provedor de identidade, na mesma tela, na seção Provedores de Serviço, clique no link para criar via Aplicativos Conectados. Caso contrário, navegue até Setup > Build > Create > Apps e clique em New na seção Connected Apps.

-

Em Basic Information, forneça um Connected App Name (por exemplo, Jitterbit API Manager APIs) e preencha os outros campos obrigatórios.

-

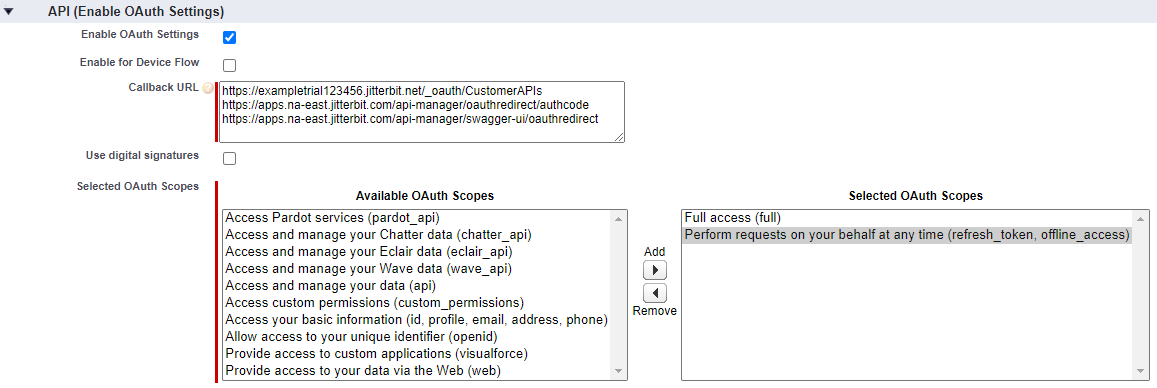

Em API (Ativar configurações OAuth), selecione Ativar configurações OAuth. Isso habilita os campos adicionais Callback URL e Selected OAuth Scopes:

-

Callback URL: Insira os URLs apropriados para sua organização Harmony e região:

-

Insira os dois valores de URL copiados da tela de configuração do perfil de segurança (a imagem abaixo foi cortada para mostrar as áreas relevantes):

-

Insira o valor de URL apropriado para sua região (consulte Encontrando minha região):

- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect - Escopos OAuth selecionados: Selecione esses escopos OAuth movendo-os para Escopos OAuth selecionados:

- NA:

- Acesso total (completo)

- Realize solicitações em seu nome a qualquer momento (refresh_token, offline_access)

-

-

-

Ao clicar em Salvar, Consumer Key (equivalente ao ID do cliente no API Manager) e Consumer Secret (equivalente ao segredo do cliente no API Manager) são exibidos em API (Habilitar Configurações OAuth). Guarde-os para uso posterior, pois serão necessários ao configurar o perfil de segurança.

3. configurar um Perfil de Segurança em API Manager¶

Siga as instruções para Configurar um perfil de segurança em Configuração do perfil de segurança.

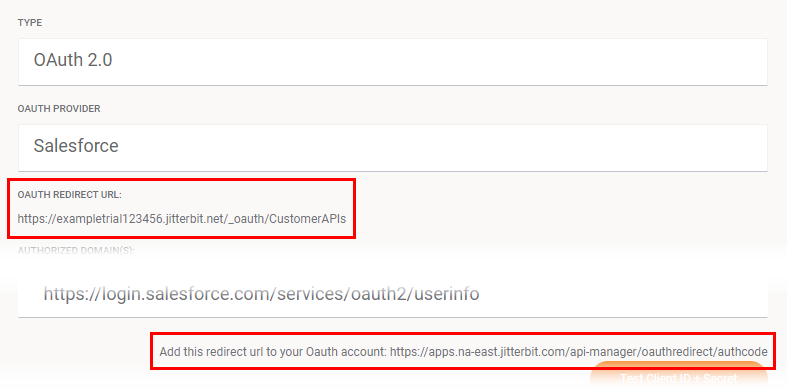

Durante a configuração, selecione OAuth 2.0 como Tipo de autenticação e Salesforce como OAuth Provider:

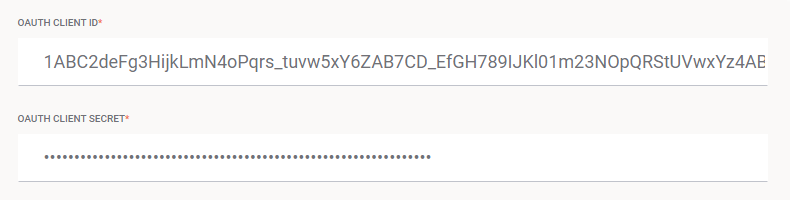

Insira os valores OAuth Client ID (Salesforce Consumer Key) e OAuth Client Secret (Salesforce Consumer Secret) obtidos na seção anterior, Creating a Connected App in Salesforce:

Clique em Test Client ID + Secret para verificar a conectividade com o provedor de identidade usando a configuração.

4. Atribuindo um Perfil de Segurança no API Manager¶

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API Customizada, Serviço OData ou proxy de API e selecione o perfil de segurança configurado com a autenticação Salesforce OAuth 2.0.

5. Acessando uma API com Autenticação do Salesforce¶

Depois de salvar e publicar uma API Customizada, Serviço OData ou proxy de API, sua API é acessível por URL no aplicativo que chama a API usando o método de autenticação configurado.

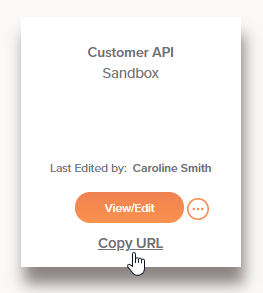

Para consumir a API, use o link para Copiar URL e use-o no aplicativo de chamada:

Se a API for compatível com GET, você também poderá colar a URL em um navegador da Web para consumir a API manualmente.

O navegador redireciona para a interface de login nativa do Salesforce. Forneça suas credenciais para autenticar com o Salesforce.

Se a autenticação for bem-sucedida, a payload esperada será exibida no navegador da web.