Configurar Harmony SSO SAML 2.0¶

Introdução¶

SAML 2.0 é um dos dois protocolos suportados para o logon único (SSO) do Harmony. (OAuth 2.0 é o outro compatível com Jitterbit protocolo.) Esta página descreve como configurar o SAML 2.0 no Management Console.

Configuração de SAML 2.0¶

Antes de seguir as instruções abaixo, consulte Configurar SSO no Management Console para requisitos e informações adicionais para configurar Harmony SSO.

Para configurar SAML 2.0 para Harmony SSO, na página Organizações, use o menu suspenso Ação da organização para selecionar Editar políticas da organização.

Na caixa de diálogo Edit Organization Policies, use o menu suspenso Enable SSO para selecionar SAML 2.0.

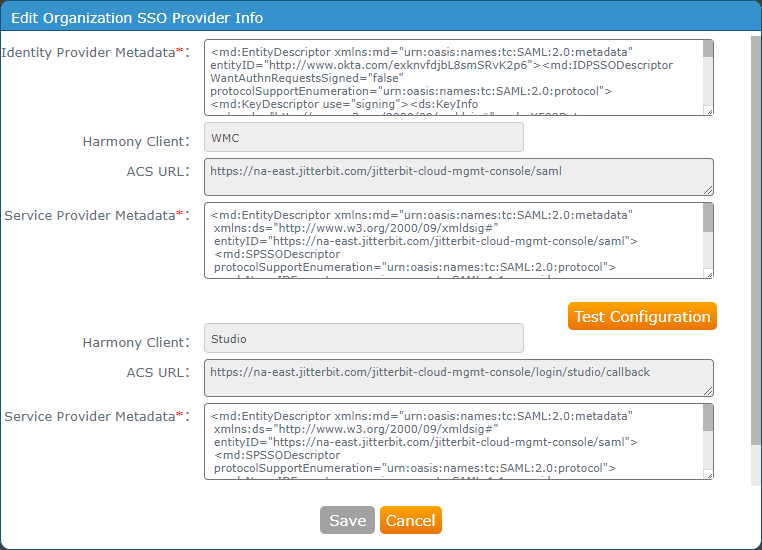

A caixa de diálogo Editar informações do provedor SSO da organização para SAML 2.0 fornece estes campos e ações configuráveis:

-

Metadados do Provedor de Identidade: Insira os metadados XML obtidos do provedor de identidade. Consulte as instruções para obter os metadados do provedor de identidade para Azure Active Directory, Okta ou Salesforce.

-

Cliente Harmony: Jitterbit suporta SSO para dois clientes Harmony : WMC e Studio. Esses dois clientes são fornecidos por padrão na configuração e não podem ser editados.

-

WMC: Este cliente Harmony é para o Portal Harmony e suas aplicações.

Nota

Embora a interface do usuário se refira a WMC (o antigo nome do Management Console), a configuração do cliente WMC Harmony se aplica a todos os produtos acessíveis através do Harmony Portal.

-

Studio: Este cliente Harmony é para Design Studio. Um aplicativo para este cliente deve ser criado, mesmo que você não pretenda usar o Design Studio.

Aviso

WMC e Studio devem ser configurados para SSO quando o SSO estiver ativado. Se um dos clientes estiver configurado incorretamente, você não poderá testar a configuração com êxito e salvar as configurações de SSO.

-

-

URL ACS: O URL associado ao cliente Harmony é fornecido por padrão na configuração e não pode ser editado.

-

Metadados do provedor de serviços: Insira os metadados XML do provedor de serviços. Consulte as instruções para construir os metadados do provedor de serviços para Azure Active Directory, Okta ou Salesforce.

-

Test Configuration: Depois de configurar o Client ID e o Client Secret para cada cliente Harmony, clique no botão Test Configuration. Ao clicar neste botão, uma nova aba do navegador é aberta, exibindo a interface de login nativa para o provedor de identidade. Insira ou verifique suas credenciais para o provedor de identidade e aceite quaisquer solicitações para permitir o acesso ao cliente Harmony.

-

Se o SSO estiver configurado corretamente, você será redirecionado para o Management Console com uma mensagem indicando sucesso.

-

Se o SSO não estiver configurado corretamente, você será redirecionado para o Management Console com uma mensagem de erro fornecendo mais informações sobre o erro específico.

Cuidado

Tenha cuidado com quantas vezes você testa a configuração em um determinado período de tempo. Tentativas de teste malsucedidas contínuas ou excessivas podem bloquear o acesso à sua conta do provedor de identidade.

-

-

Salvar: Este botão é desabilitado até que Configuração de teste seja executada com sucesso para ambos os clientes Harmony. Uma vez ativado, clique para salvar as configurações de SSO definidas. Depois de configurar e salvar uma configuração OAuth 2.0, as políticas SSO recém-configuradas entrarão em vigor no próximo login do usuário.

-

Cancelar: Clique para fechar sem salvar.