Azure AD SAML 2.0¶

Introdução¶

Importante

Azure Active Directory (Azure AD) agora é conhecido como Microsoft Entra ID.

O Harmony oferece suporte ao logon único (SSO) com o Microsoft Azure Active Directory (Azure AD) usando SAML 2.0. Esta página mostra como configurar e testar o Harmony SSO com o Azure AD seguindo estas etapas:

- Configurar um aplicativo SAML no Azure AD

Configure o Harmony como um aplicativo no portal do Microsoft Azure. Como parte deste processo, você também obterá os metadados do provedor de identidade e atribuirá usuários ao aplicativo. - Construir os metadados do provedor de serviços

Construa os metadados do provedor de serviços que você precisará usar como entrada para configurar o SSO no Harmony. - Configurar SSO no Harmony

Configure e teste o Azure AD como provedor de SSO no Portal Harmony. Você precisará usar os metadados do provedor de identidade e os metadados do provedor de serviços obtidos nas etapas anteriores. - Teste SSO no Azure AD

Por fim, teste no portal do Microsoft Azure para confirmar se o SSO está funcionando.

Depois que o SSO for configurado no Azure AD e no Harmony, os membros da sua organização Harmony poderão usar suas credenciais do Azure AD para fazer login no Harmony.

Para obter informações adicionais, consulte Protocolo SAML de logon único documentação.

Pré-requisitos¶

Para configurar o Azure AD como fornecedor de identidade, é necessária a edição Microsoft Azure AD Premium P2.

SAML e Retorno de Chamada URLs¶

Durante a configuração, os URLs SAML e callback mencionados nesta página devem ser substituídos pelos valores de URL apropriados para sua região (consulte Encontrando minha região).

URLs SAML¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/saml - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/saml

URLs de Retorno de Chamada¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback

1. Configurar um Aplicativo SAML no Azure AD¶

Siga estas etapas para configurar o Harmony como um aplicativo SAML no portal do Microsoft Azure. Como parte deste processo, você também obterá os metadados do provedor de identidade e atribuirá usuários ao aplicativo.

-

Faça login no portal do Microsoft Azure.

-

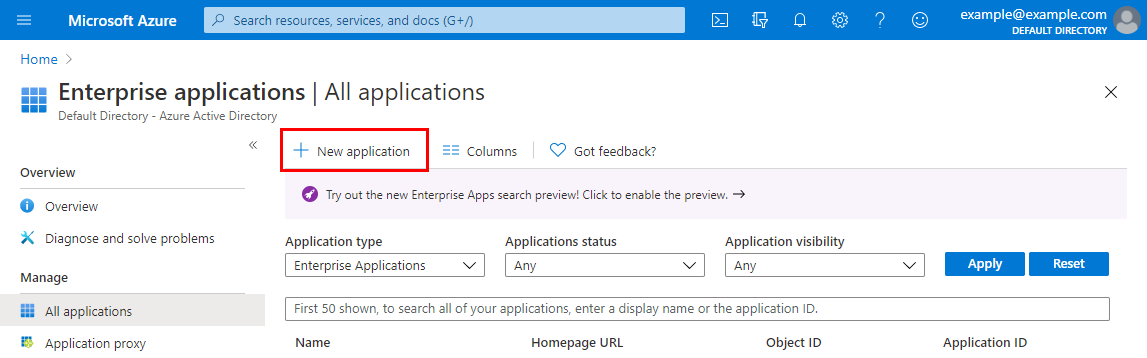

No portal do Microsoft Azure, acesse a folha Aplicativos empresariais e clique em Novo aplicativo:

-

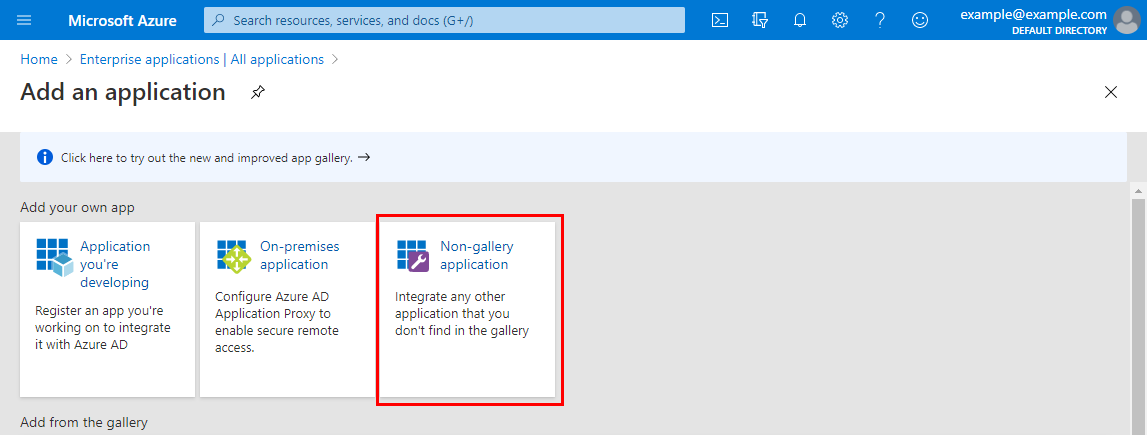

Na tela Adicionar um aplicativo em Adicionar seu próprio aplicativo, selecione Aplicativo que não é da galeria:

-

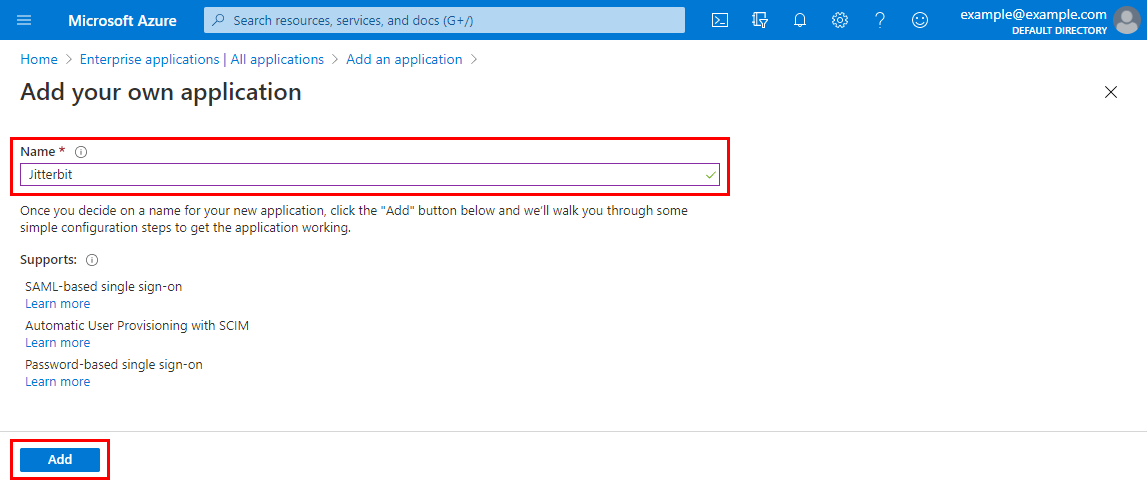

Na tela Adicione seu próprio aplicativo, insira um nome para o novo aplicativo, como Jitterbit. Em seguida, clique em Adicionar:

-

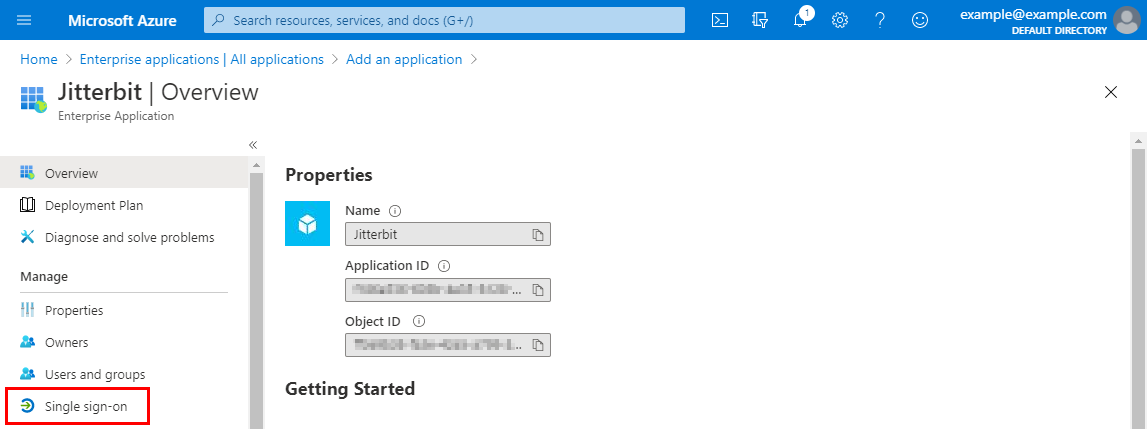

Na tela Visão geral do novo aplicativo, na categoria Gerenciar à esquerda, selecione Logon único:

-

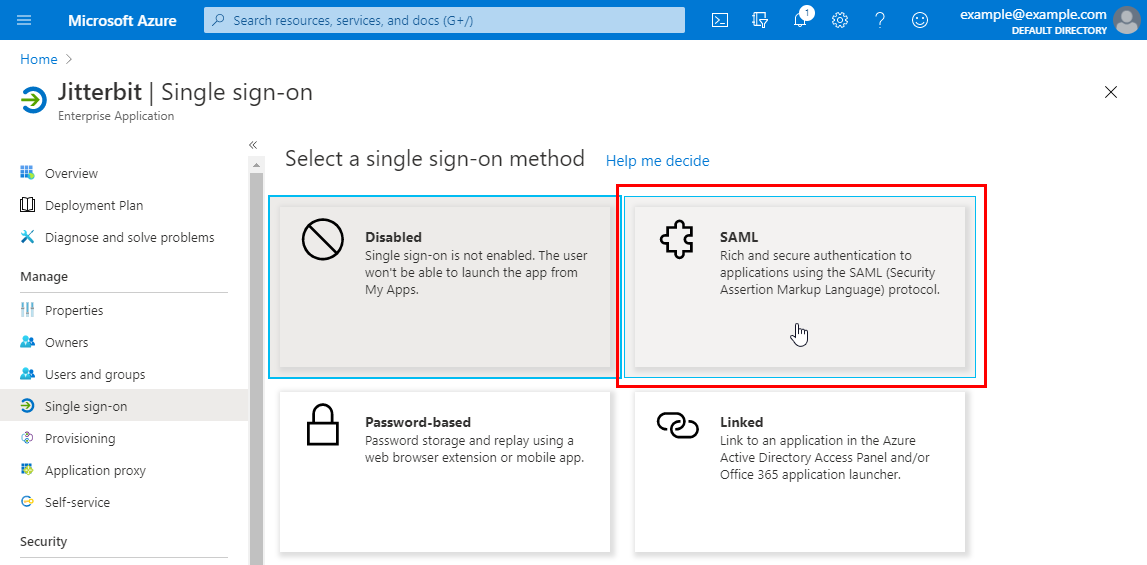

Na tela Logon único do novo aplicativo, em Selecione um método de logon único, selecione SAML:

-

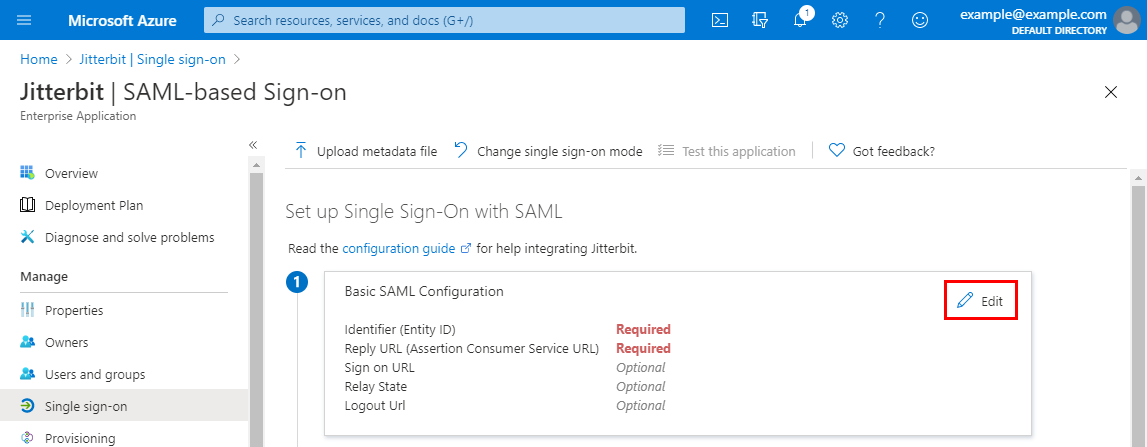

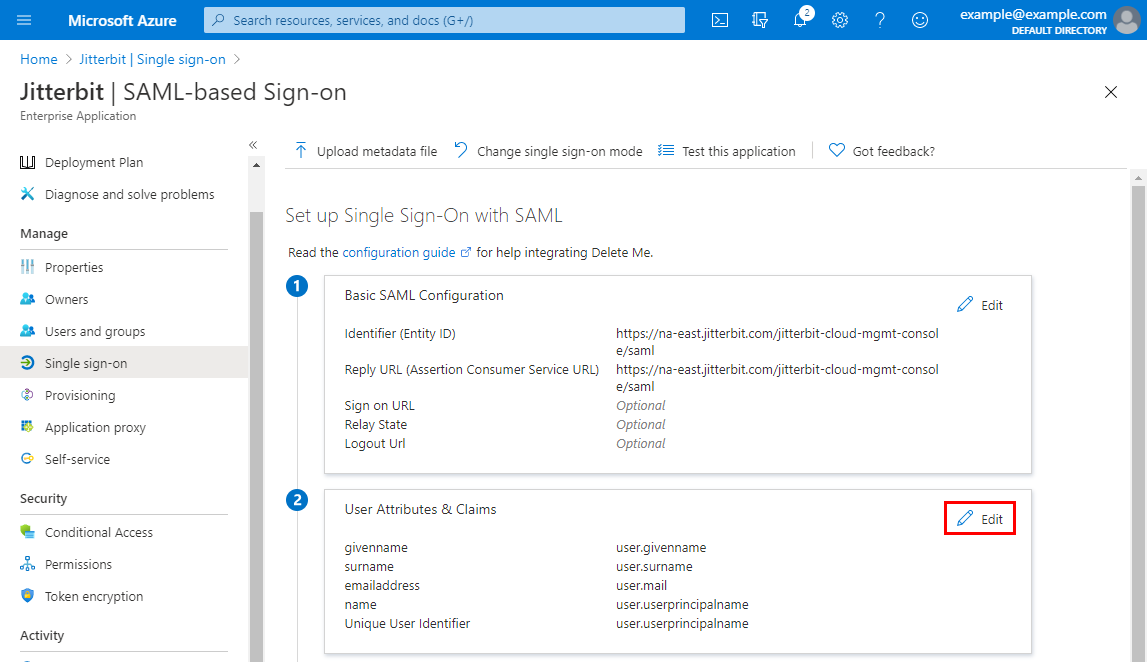

Na tela Login baseado em SAML, edite a primeira etapa, Configuração básica do SAML:

-

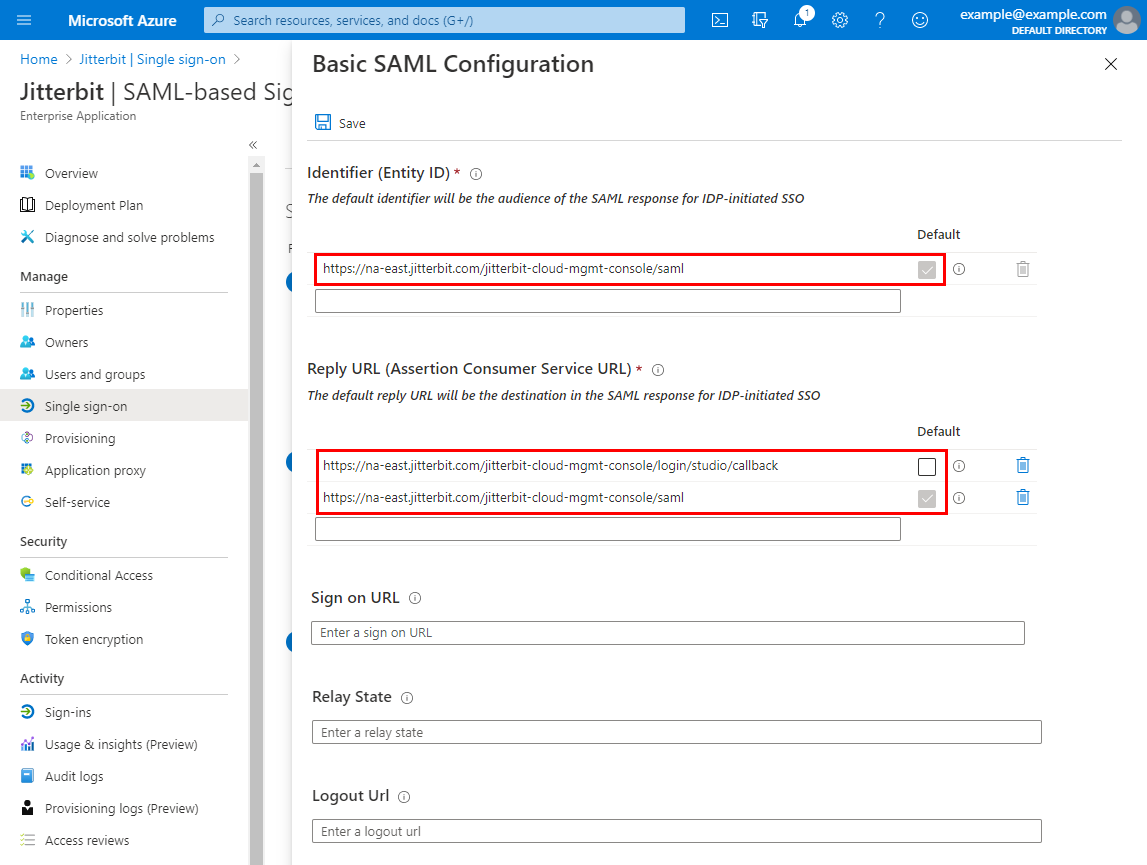

Na tela Configuração básica do SAML, insira o seguinte nestes campos de configuração e clique em Salvar e feche. Para obter mais informações sobre cada parâmetro, consulte a documentação do Microsoft Azure Configurar logon único baseado em SAML.

- Identificador (ID da entidade): Insira o URL SAML para a região Harmony (consulte URLs SAML). A caixa de seleção Padrão deve ser marcada.

- URL de resposta ( URL do Assertion Consumer Service): Em linhas separadas, insira os URLs de retorno de chamada e SAML para a região Harmony (consulte URLs de SAML e retorno de chamada). A caixa de seleção Padrão deve ser marcada para o URL SAML.

-

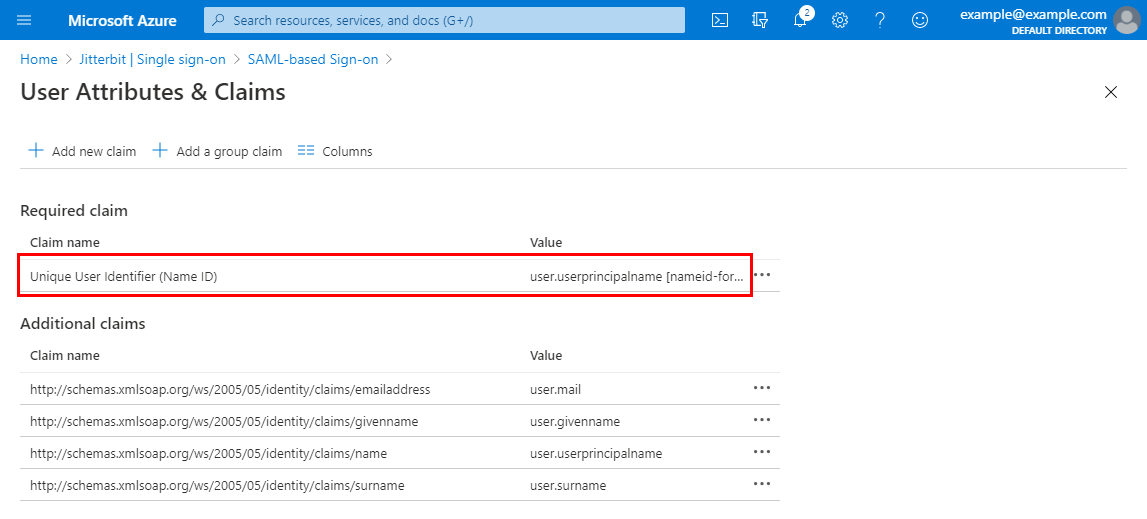

Na tela Logon baseado em SAML, edite a segunda etapa, Atributos e declarações do usuário:

-

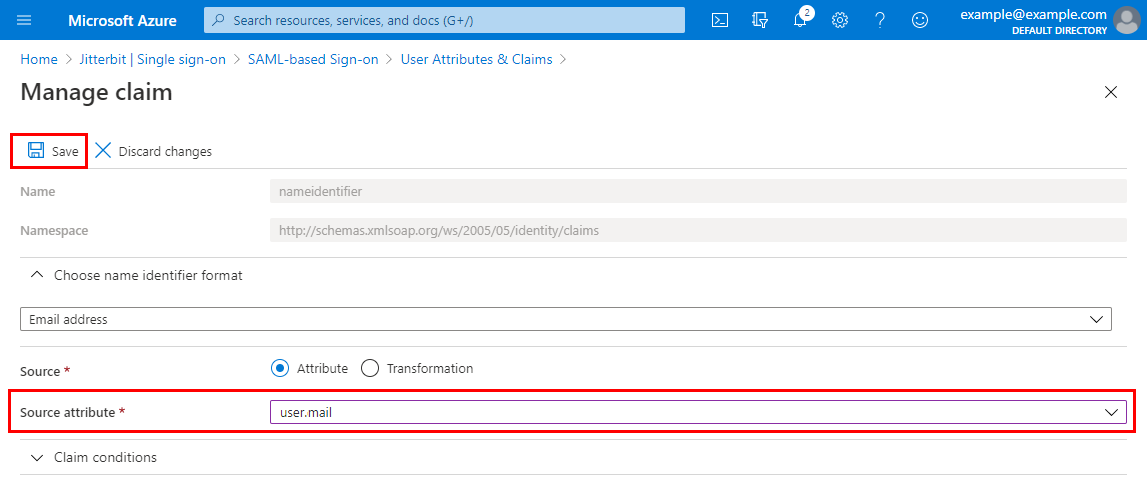

Por padrão, o Microsoft Azure usa user.userprincipalname como identificador, que é onemicrosoft.com. Isso precisa ser atualizado para user.mail. Para abrir a declaração para modificação, clique na linha com um Nome da declaração de Identificador exclusivo de usuário (ID do nome):

-

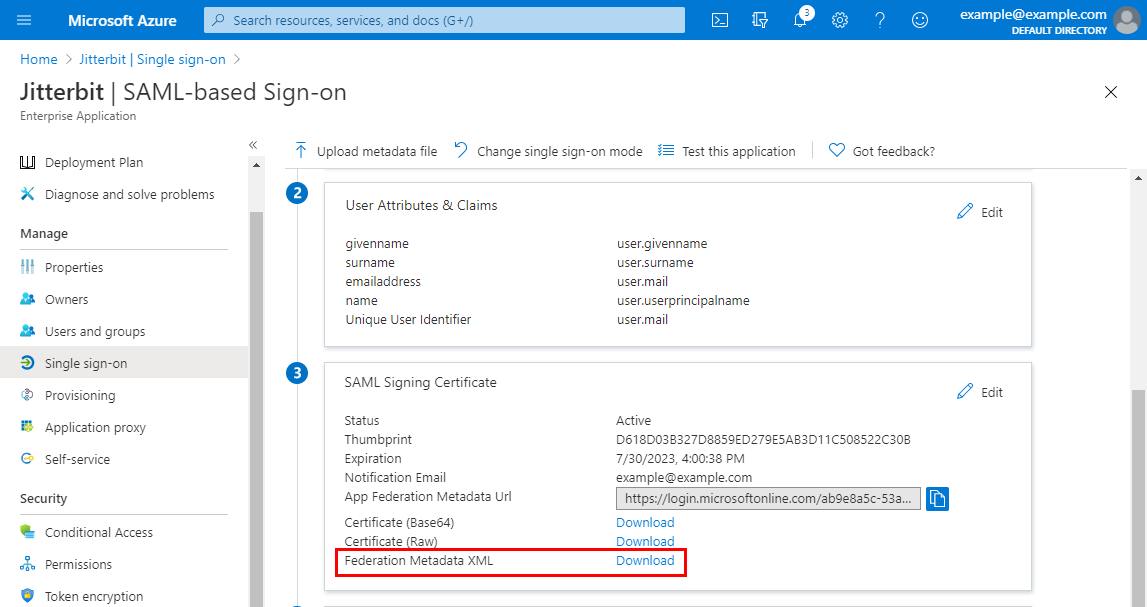

Na tela Gerenciar declaração, altere o campo Atributo de origem de user.userprincipalname para user.mail. Em seguida, clique em Salvar e feche.

-

No sinal baseado em SAML na tela, na terceira etapa, SAML Signing Certificate, baixe o Federation Metadata XML. (Você precisará desses metadados ao configurar o SSO no Harmony para o campo Metadados do Provedor de Identidade.)

Importante

Múltiplas definições de certificado (

<X509Data>elementos) nos metadados são suportados com agentes versão 10.84/11.22 e posteriores.

-

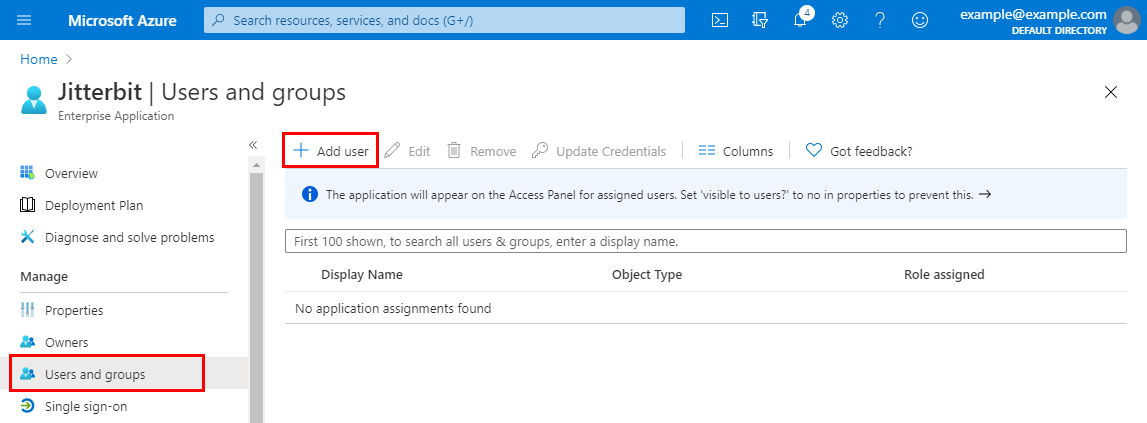

Na categoria Gerenciar à esquerda, selecione Usuários e grupos. Em seguida, clique em Adicionar usuário e adicione cada membro da organização Harmony que fará login no Harmony usando credenciais do Azure AD. Repita para cada usuário.

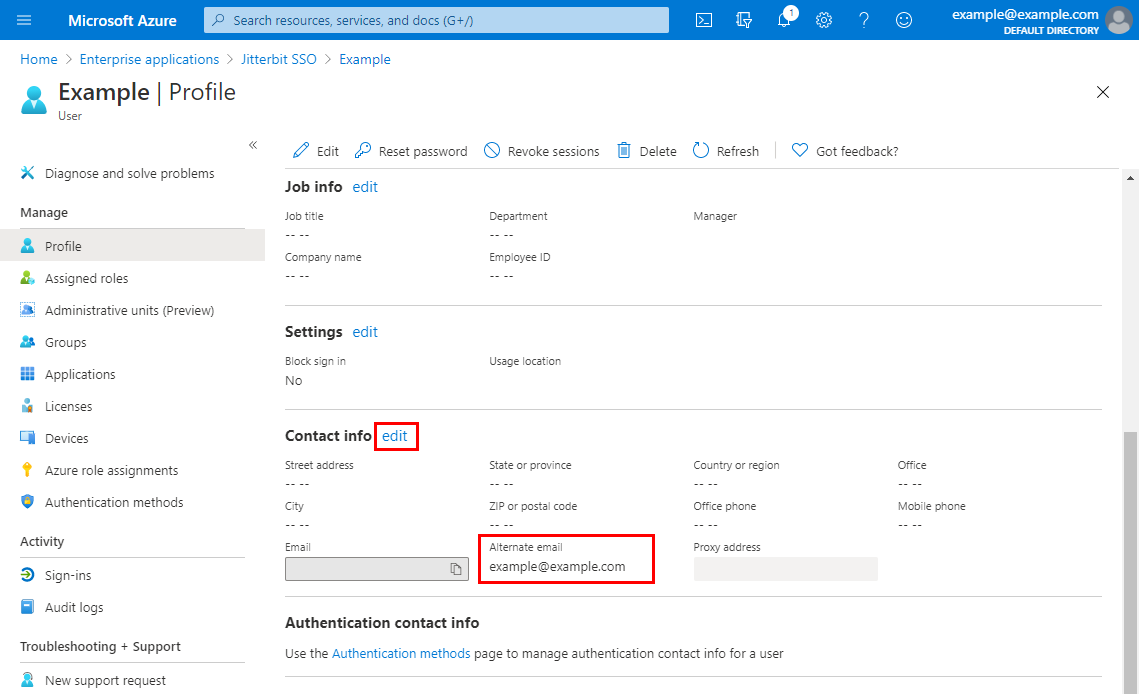

-

Após adicionar cada usuário, forneça um e-mail alternativo que corresponda ao nome de usuário Harmony.

Nota

Esses usuários também precisam ser membros da organização Harmony com SSO habilitado, conforme descrito em Adicionar novos membros em Registre-se e faça login usando o Harmony SSO.

2. Construa os Metadados do Provedor de Serviços¶

Use estas instruções para construir a entrada para o campo Metadados do Provedor de Serviços necessário para configurar o SSO no Harmony.

WMC¶

Esta seção mostra como construir os metadados XML para o Portal Harmony, a ser inserido para o cliente WMC.

Nota

Embora a interface do usuário se refira a WMC (o antigo nome do Management Console), a configuração do cliente Harmony do WMC se aplica a todos os produtos baseados na Web acessíveis através do Portal Harmony.

Use o exemplo fornecido abaixo, substituindo os valores por entityID e Location com o URL SAML para a região Harmony (consulte URLs SAML).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

Estúdio¶

Esta seção mostra como construir os metadados XML para Design Studio, a ser inserido para o cliente Studio.

Use o exemplo fornecido abaixo, substituindo o valor por entityID com o URL SAML e o valor para Location com o URL de retorno de chamada para a região Harmony (consulte SAML e URLs de retorno de chamada).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

3. Configure o SSO no Harmony¶

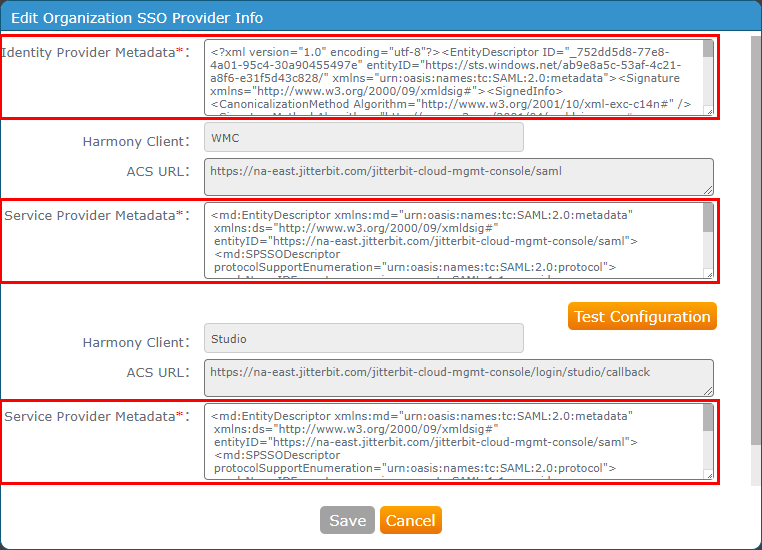

Siga as instruções para Configurar SSO no Management Console. Ao inserir informações na tela Editar informações do provedor de SSO da organização, use os valores obtidos acima:

- Metadados do provedor de identidade: Cole o conteúdo do XML de metadados da federação baixado durante a etapa 12 de Configurar um aplicativo SAML no Azure AD acima.

- Metadados do provedor de serviços: Cole o conteúdo dos metadados construídos em Construir os metadados do provedor de serviços acima para os clientes WMC e Studio Harmony.

Clique em Configuração de teste para cada cliente Harmony e depois clique em Salvar. Ambos os clientes precisam ser testados com êxito antes que o botão Salvar seja ativado.

4. Teste o SSO no Azure AD¶

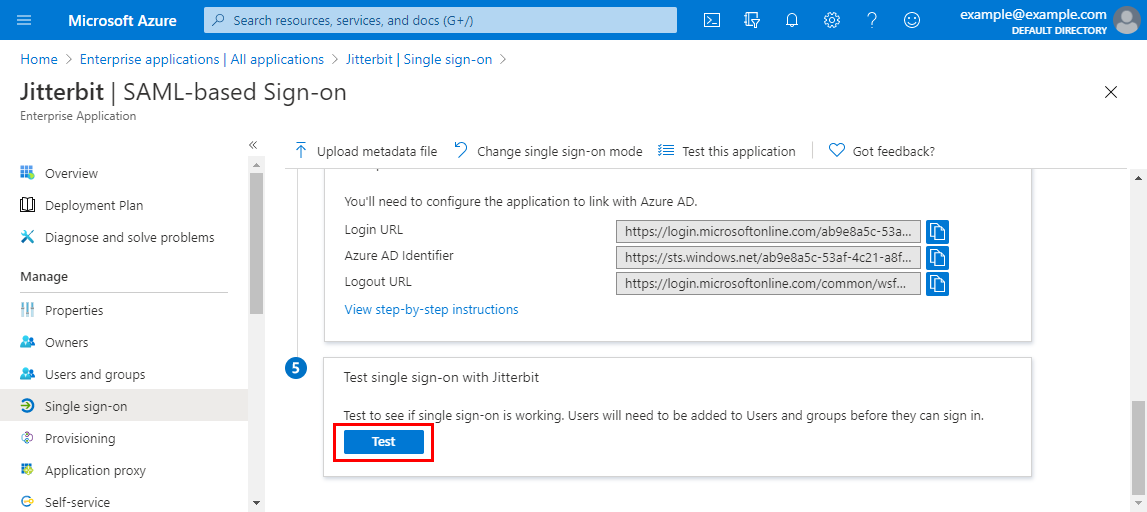

Teste no portal do Microsoft Azure para confirmar se o SSO está funcionando. Se o navegador ainda estiver aberto ao criar o aplicativo SAML, você poderá começar na etapa 4 abaixo.

-

Faça login no portal do Microsoft Azure.

-

Vá para a folha Aplicativos empresariais e clique no aplicativo SAML que você acabou de criar.

-

Na categoria Gerenciar à esquerda, selecione Logon único.

-

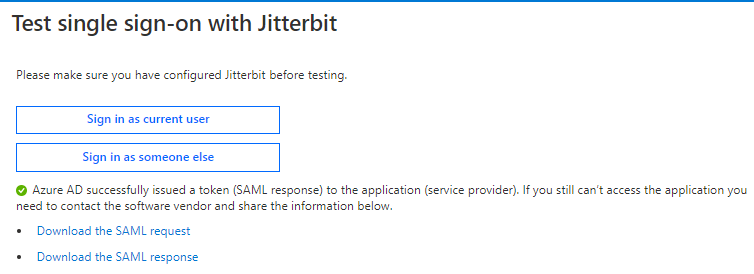

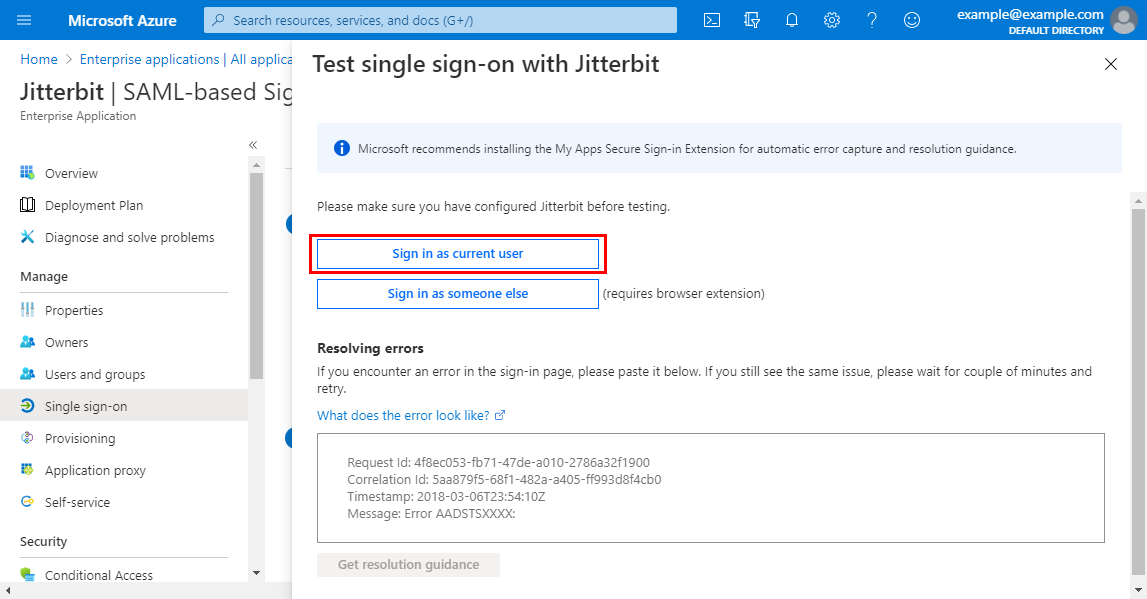

Na tela Logon baseado em SAML, na quinta etapa, Testar logon único com \<Aplicativo>, clique em Testar:

-

Na próxima tela, clique em Entrar como usuário atual:

-

Se o teste for bem-sucedido, a resposta indicará que o Azure AD emitiu com sucesso um token (resposta SAML ) para o aplicativo (provedor de serviços):