Okta SAML 2.0¶

Introdução¶

Harmony oferece suporte a logon único (SSO) com Okta usando SAML 2.0. Esta página mostra como configurar e testar Harmony SSO com Okta seguindo estas etapas:

- Configurar um aplicativo SAML no Okta

Configure o Harmony como um aplicativo no Okta. Como parte desse processo, você também obterá os metadados do provedor de identidade e atribuirá usuários ao aplicativo. - Baixe os metadados do provedor de identidade

Obtenha os metadados do provedor de identidade que você precisará usar como entrada para configurar o SSO no Harmony. - Atribuir usuários

Atribua usuários no Okta ao aplicativo Harmony SAML. - Construir metadados do provedor de serviços

Construa os metadados do provedor de serviços que você precisará usar como entrada para configurar o SSO no Harmony. - Configurar SSO no Harmony

Configure e teste o Okta como o provedor SSO no Harmony Portal. Você precisará usar os metadados do provedor de identidade e os metadados do provedor de serviços obtidos nas etapas anteriores.

Após a configuração do SSO no Okta e no Harmony, os membros de sua organização do Harmony poderão usar suas credenciais do Okta para fazer login no Harmony.

Para obter informações adicionais, consulte a documentação do Okta em Criar uma integração de logon único (SSO).

SAML e Retorno de Chamada URLs¶

Durante a configuração, os URLs SAML e callback mencionados nesta página devem ser substituídos pelos valores de URL apropriados para sua região (consulte Encontrando minha região).

URLs SAML¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/saml - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/saml

URLs de Retorno de Chamada¶

- NA:

https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - EMEA:

https://emea-west.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback - APAC:

https://apac-southeast.jitterbit.com/jitterbit-cloud-mgmt-console/login/studio/callback

1. Configure um Aplicativo SAML no Okta¶

Siga estas etapas para configurar o Harmony como um aplicativo SAML:

-

Efetue login em sua organização Okta como um usuário com privilégios administrativos.

Cuidado

Para configurar Harmony SSO, seu nome de usuário Okta deve corresponder ao seu endereço e-mail Harmony. Isso também se aplica aos membros da sua organização Harmony, a menos que eles estejam configurados para ignorar o SSO e, em vez disso, usar suas credenciais do Harmony (consulte Configurando o SSO no Management Console).

-

No menu principal, vá para Aplicativos > Aplicativos e clique em Criar integração de aplicativo.

-

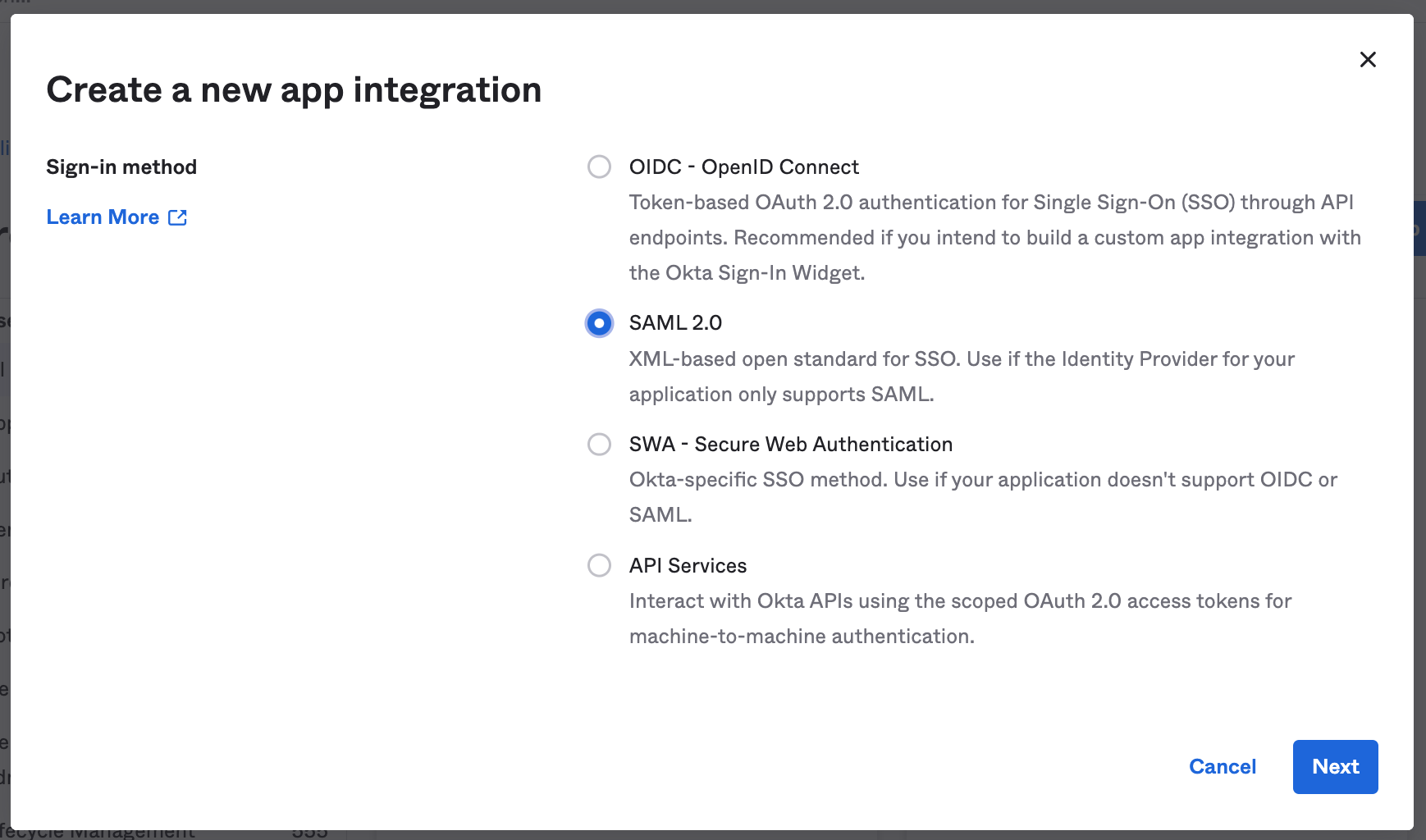

Na janela Criar uma nova integração de aplicativo, selecione SAML 2.0 e clique em Avançar.

-

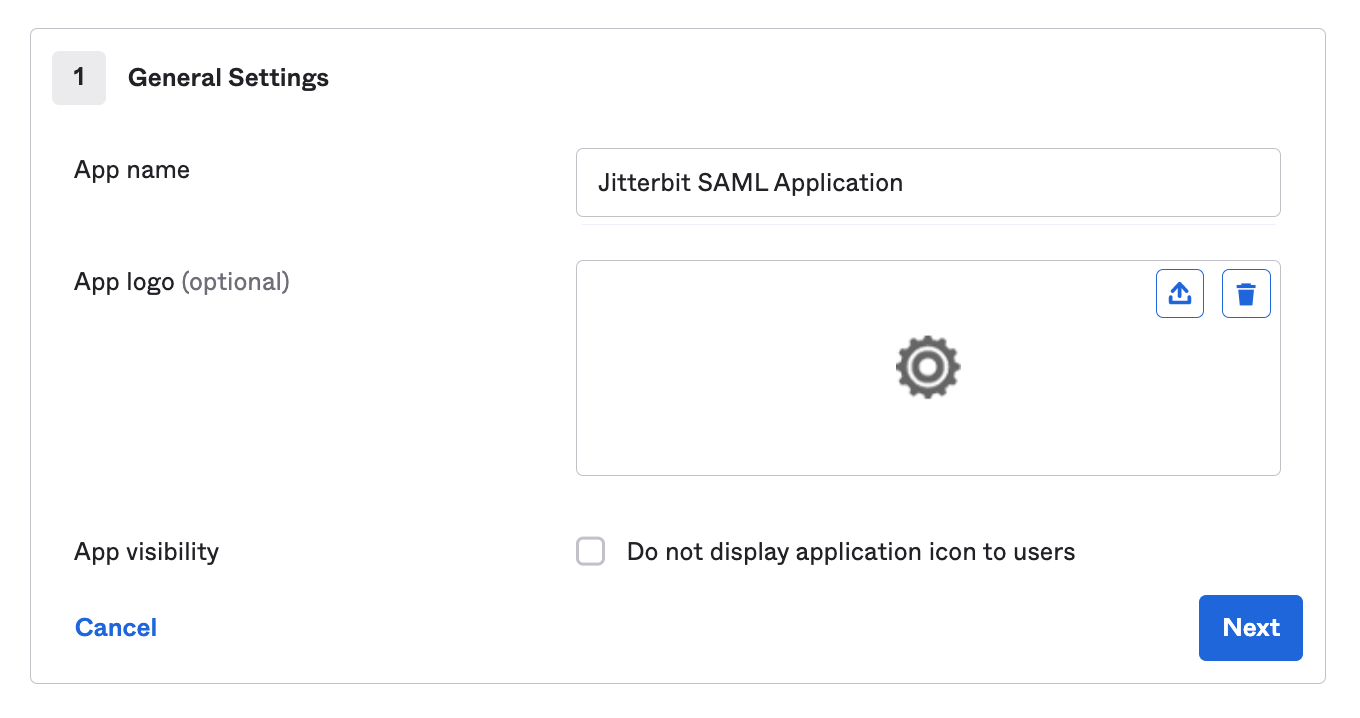

Na página Create SAML Integration, várias etapas orientam você na configuração do novo aplicativo. Na primeira etapa, Configurações gerais, insira um Nome do aplicativo para o Jitterbit, como Jitterbit SAML Application e clique em Avançar:

-

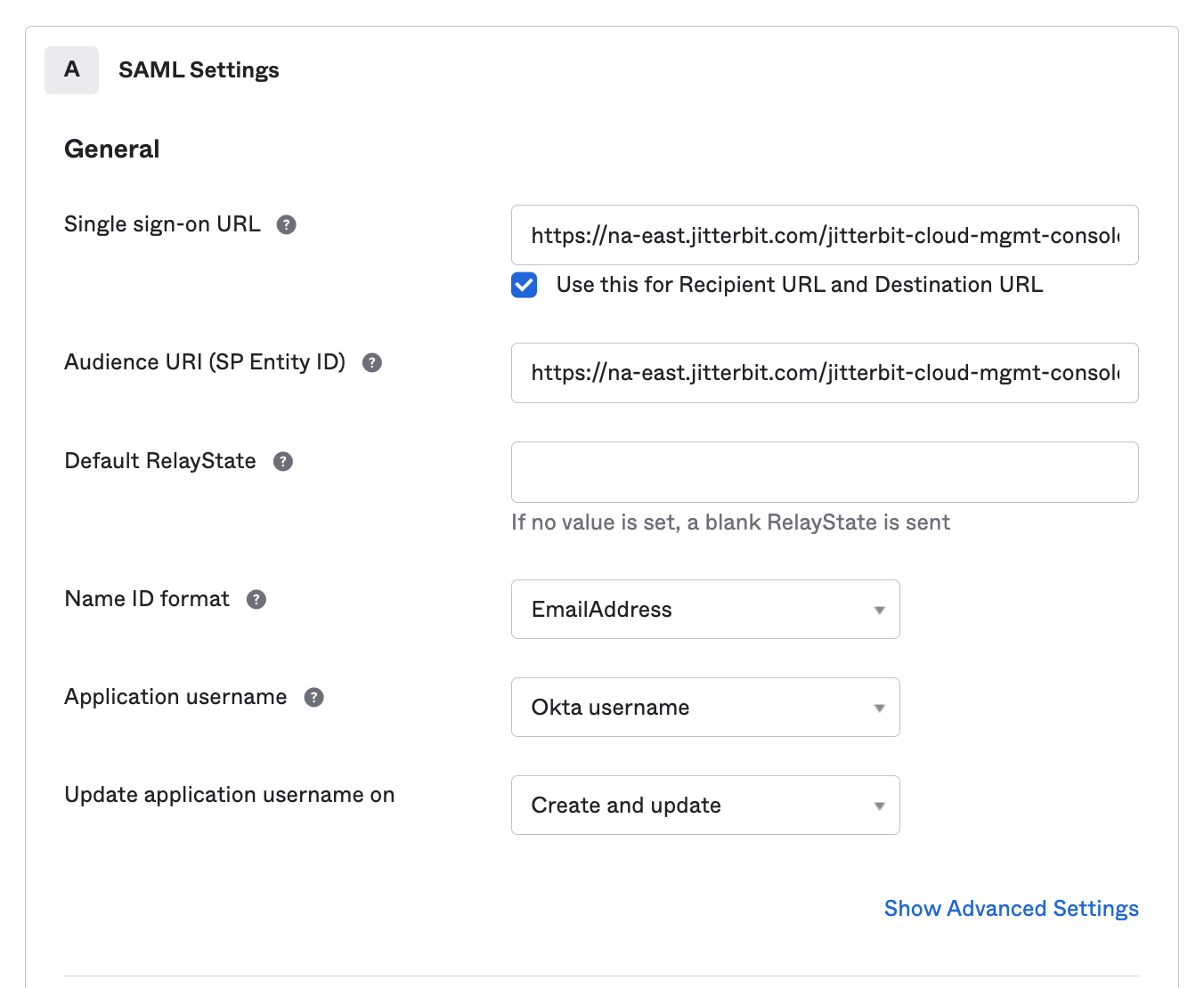

Na próxima etapa, Configurar SAML, forneça as seguintes informações na parte A, Configurações SAML. Não altere nenhuma outra configuração padrão. Quando terminar, você pode pular a parte B e clicar em Avançar para continuar:

-

Single sign on URL: Insira o URL SAML para a região do Harmony (consulte URLs SAML).

-

Audience URI (SP Entity ID): Insira o URL SAML apropriado para a região do Harmony (consulte URLs SAML).

-

Formato de ID do nome: Clique no menu suspenso e escolha a opção EmailAddress.

-

Mostrar configurações avançadas: Clique para mostrar os campos adicionais. Em Outros URLs SSO solicitáveis, clique em Adicionar outro. Em seguida, insira a URL de retorno de chamada para a região do Harmony (consulte URLs de retorno de chamada).

-

-

Conclua a última etapa, Feedback, e clique em Finish para concluir a criação do aplicativo.

2. Baixe os Metadados do Provedor de Identidade¶

Estas etapas mostram como obter os metadados do provedor de identidade do Okta. Você precisará desses metadados ao configurar o SSO no Harmony para o campo Metadados do provedor de identidade.

-

Vá para a aba Sign On do aplicativo Harmony recém-criado. Se continuar em Configurar um aplicativo SAML no Okta, você já estará aqui.

-

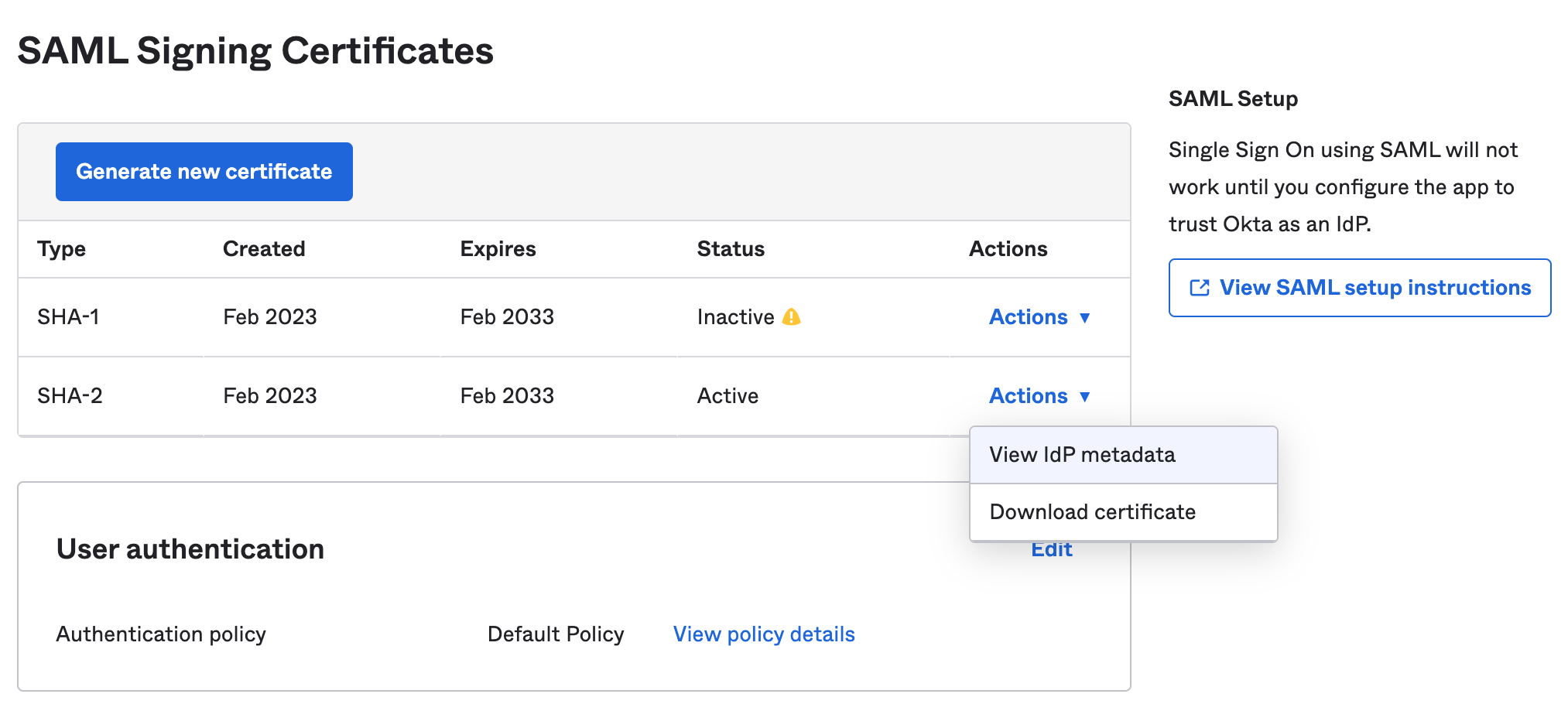

Na coluna Ações, selecione Ações > Visualizar metadados IdP para baixar o arquivo de metadados necessário para o Jitterbit:

-

O conteúdo do arquivo de metadados é semelhante ao exemplo a seguir. Você precisará usar seus próprios metadados de provedor de identidade como entrada ao configurar o SSO no Harmony.

Amostra de metadados do provedor de identidade

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exknvfdjbL8smSRvK2p6"><md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIDqjCCApKgAwIBAgIGAWFj+QgOMA0GCSqGSIb3DQEBCwUAMIGVMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFjAUBgNVBAMMDWppdHRlcmJpdGJsdWUxHDAaBgkqhkiG9w0B CQEWDWluZm9Ab2t0YS5jb20wHhcNMTgwMjA1MDMxNzQwWhcNMjgwMjA1MDMxODQwWjCBlTELMAkG A1UEBhMCVVMxEzARBgNVBAgMCkNhbGlmb3JuaWExFjAUBgNVBAcMDVNhbiBGcmFuY2lzY28xDTAL BgNVBAoMBE9rdGExFDASBgNVBAsMC1NTT1Byb3ZpZGVyMRYwFAYDVQQDDA1qaXR0ZXJiaXRibHVl MRwwGgYJKoZIhvcNAQkBFg1pbmZvQG9rdGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwRuDKQWs/uWFEulxYk1/V436/zhy/XxAL3swKUdfFlevC4XZcQtTdpspgwdt0TIgTpz1 dZGx5ystxz1slZ5e9jk20iHAsRuzKKeL657DDFHlG8Qg7HCg8B55TKKhTUsYQLikqeWx8R7F+rHh dG6eEJut4/CHOMlb/G4Ynrq8tpwlqVtaqLZrL2GPfEKUJVOvqxHeqVqmB7Pduh3E9/7rgEN6yXiL 6hISTRLIb13TGGyqpLPMRsgJnkMifQMI12OK0PQnFqRc2ES0JUnWhpv/WN4VYuvN3SgaIgE5VY86 C0J8IB6ljXx6uJj6EeC60KTmDUPtC1Au345jzBwY9yKLoQIDAQABMA0GCSqGSIb3DQEBCwUAA4IB AQAD7Ba6pwUUmxCtiqKE4E4JwMMCUrlHghL80Vru3SHWU3GdMEM9kVizVUcM57QzyIlwx8KdCXbB yfxo8Eh88mAYDRifLmeospLQvC5OhfF/5XKmsTa5JnF+bSB41iCZUsB88byLI1nARFZGznboQXK9 pT3egaEHsWffiIYR+Y2lcAW66OH6FEZ0lTy628q1LsuS/UruA3so+qFgPqTc0yiZEv65MZQWd1cg qRlLK1bcoR4d5Qfo0nWFDBXWqX4LX4c5xe7zh4wtbiG1i9Oh8qWJp8KUmgfSkQf79mUhib9YvzBE RdXU7eUS0/E3G21yLa9wQtHkEY3cIDs58AEIpuR0</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/></md:IDPSSODescriptor></md:EntityDescriptor>

3. Atribuir Usuários¶

Siga estas etapas para atribuir usuários ao aplicativo Jitterbit SAML no Okta.

Nota

Esses usuários também precisam ser membros da organização Harmony com SSO ativado, conforme descrito em Adicionar novos membros em Registrar e fazer login usando Harmony SSO.

-

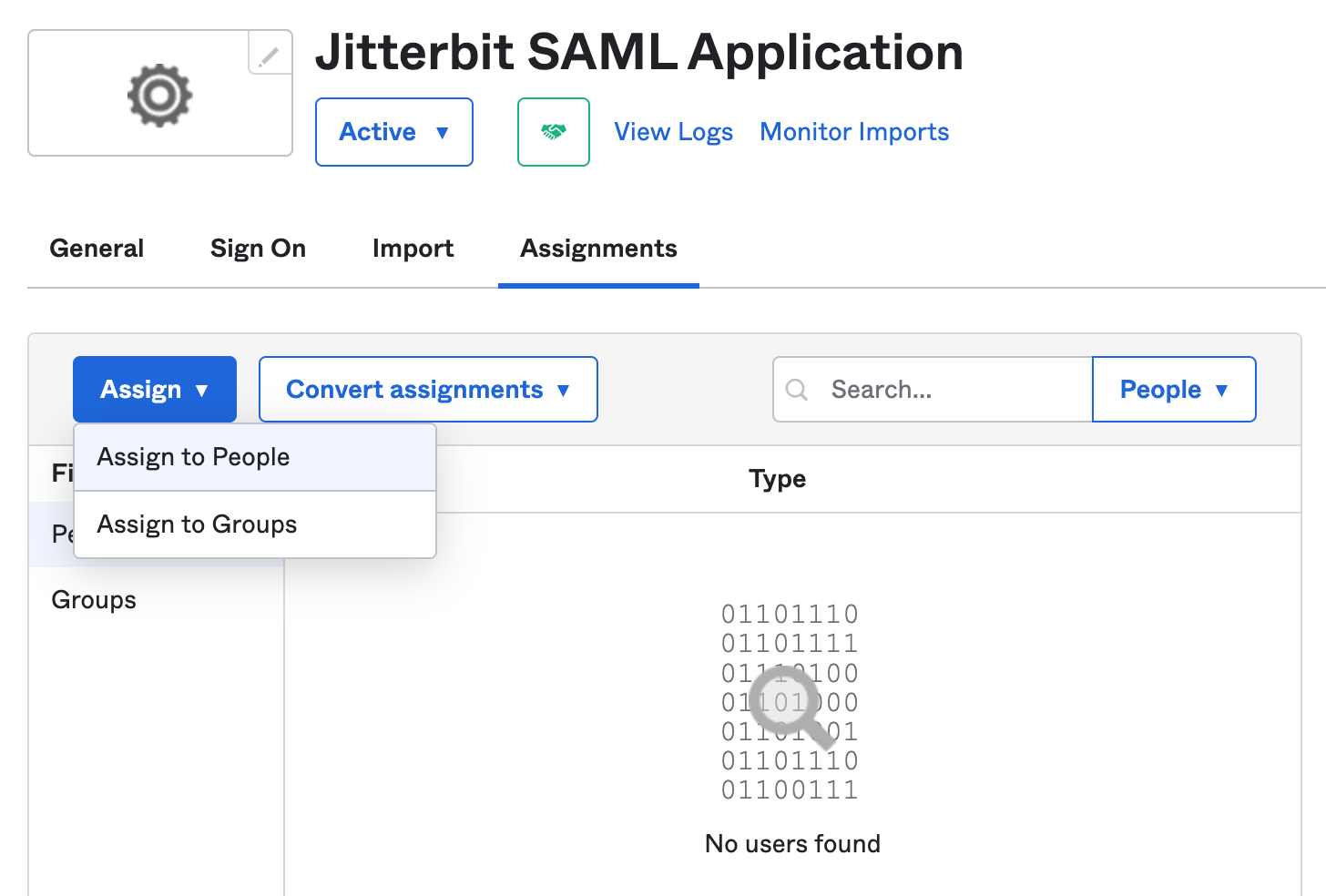

Vá para a aba Assignments do aplicativo Harmony recém-criado.

-

Clique no menu suspenso Atribuir e selecione Atribuir a pessoas. Em seguida, atribua cada membro da organização Harmony que fará login no Harmony usando suas credenciais Okta. Repita para cada usuário.

-

Quando terminar, clique em Concluído.

4. Construir Metadados do Provedor de Serviços¶

Use estas instruções para construir a entrada para o campo Service Provider Metadata necessário para configurar o SSO no Harmony.

WMC¶

Esta seção mostra como construir os metadados XML para o Harmony Portal, a ser inserido para o cliente WMC.

Nota

Embora a interface do usuário se refira a WMC (o antigo nome do Management Console), a configuração do cliente WMC Harmony se aplica a todos os produtos baseados na Web acessíveis por meio do Harmony Portal.

Use o exemplo fornecido abaixo, substituindo os valores por entityID e Location com o URL SAML para a região Harmony (consulte URLs SAML).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

Estúdio¶

Esta seção mostra como construir os metadados XML para Design Studio, a ser inserido para o cliente Studio.

Use a amostra fornecida abaixo, substituindo o valor por entityID com a URL SAML e o valor para Location com o URL de retorno de chamada para a região do Harmony (consulte SAML e URLs de retorno de chamada).

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#"

entityID="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml">

<md:SPSSODescriptor

protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService index="1" isDefault="true"

Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://na-east.jitterbit.com/jitterbit-cloud-mgmt-console/saml"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

5. Configure o SSO no Harmony¶

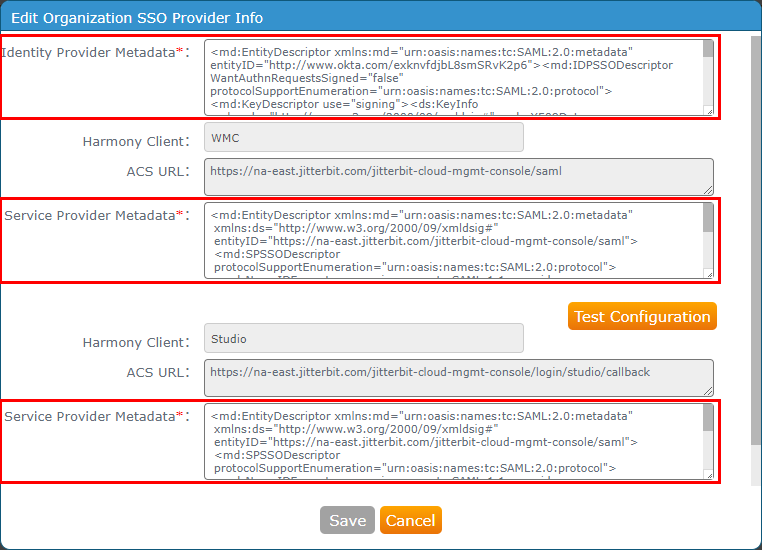

Siga as instruções para Configurar SSO no Management Console. Ao inserir informações na tela Editar informações do provedor SSO da organização, use os valores obtidos acima:

- Metadados do provedor de identidade: Cole o conteúdo dos metadados baixados durante Baixar metadados do provedor de identidade acima.

- Metadados do provedor de serviços: Cole o conteúdo dos metadados construídos em Construir os metadados do provedor de serviços acima para os clientes WMC e Studio Harmony.

Clique em Test Configuration para cada cliente Harmony e, em seguida, clique em Save. Ambos os clientes precisam ser testados com sucesso antes que o botão Salvar seja ativado.

Solução de Problemas¶

Se você receber um erro de "Nenhum certificado de assinatura válido encontrado", certifique-se de que os metadados do provedor de identidade tenham um KeyDescriptor tag e sub-tag com use="signing" especificado, semelhante ao exemplo mostrado na etapa 3 de Baixar os metadados do provedor de identidade acima.