Configurar¶

Introdução¶

Para ativar e configurar o SSO, você deve fazer o seguinte:

-

(Opcional) Adicione usuários à Ignorar lista SSO.

Essas etapas são explicadas nas seções a seguir.

1. Habilite o SSO¶

Para ativar o SSO, siga estas etapas:

-

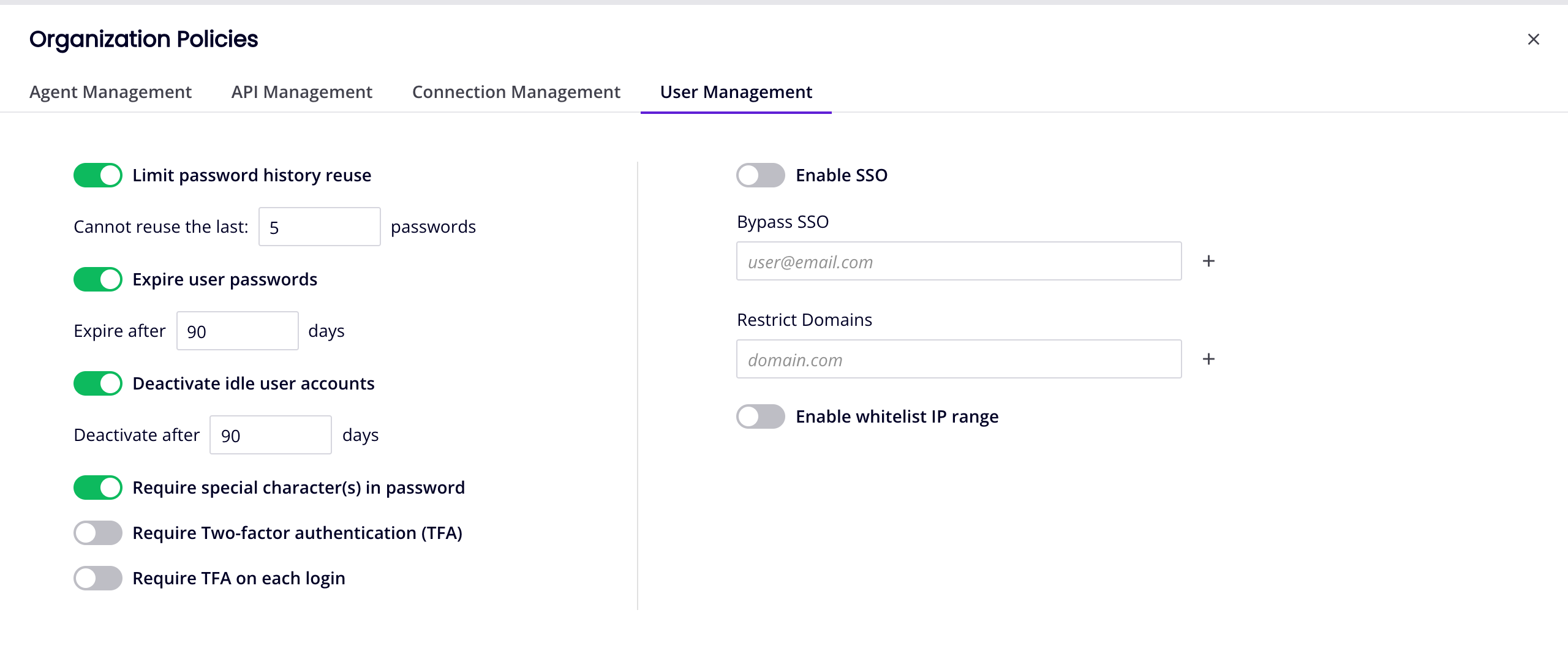

No Management Console Organizations página, selecione uma organização e, em seguida, selecione a aba Gerenciamento de usuários:

-

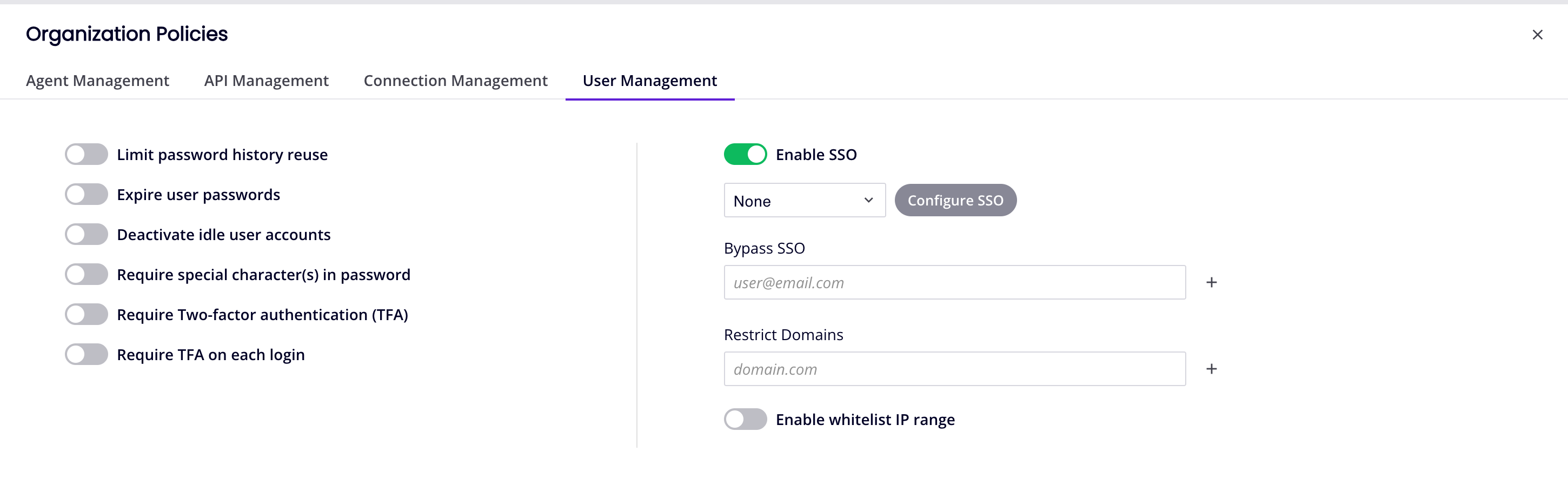

Clique na opção Ativar SSO para ativar o SSO para todos os membros da organização (exceto aqueles listados em Ignorar SSO).

Quando Ativar SSO está ativo, o protocolo SSO e o botão Configurar SSO ficam visíveis:

2. Protocolo SSO¶

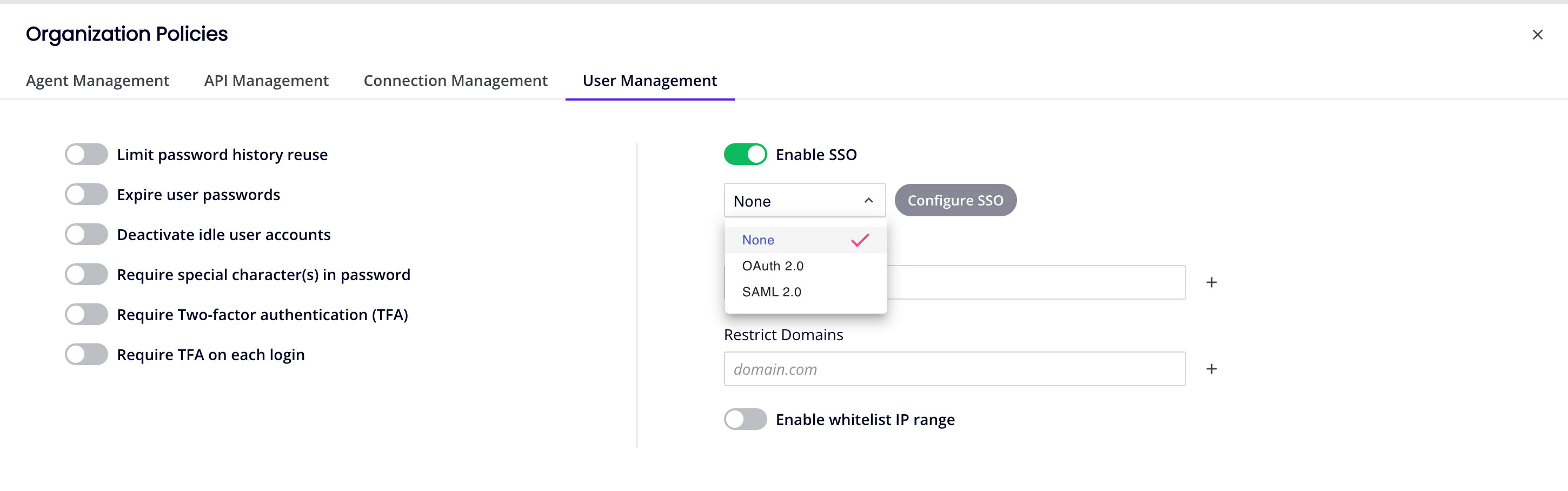

Para definir o protocolo SSO, clique no menu na opção Ativar SSO e selecione uma destas opções:

-

Nenhum: (Padrão) Os usuários fazem login com suas credenciais do Harmony. Quando Nenhum é selecionado, não há mais nada para configurar.

-

OAuth 2.0: Os usuários fazem login com o protocolo OAuth 2.0 do provedor de identidade.

-

SAML 2.0: Os usuários fazem login com o protocolo SAML 2.0 do provedor de identidade.

Quando OAuth 2.0 ou SAML 2.0 estiver selecionado, clique em Configurar SSO para abrir uma gaveta de configuração do protocolo.

3. Configurar SSO¶

Para habilitar o SSO no Harmony, você deve configurar dois aplicativos cliente Jitterbit:

-

WMC: Este cliente fornece autenticação SSO por meio do Harmony Portal para todos os aplicativos da web Harmony. (WMC é o antigo nome do Management Console.)

-

Studio: Este cliente fornece autenticação SSO para o Design Studio. (Não é obrigatório para clientes BMC.)

Importante

Você deve configurar ambos os aplicativos clientes, mesmo que não pretenda usar todos eles. (Para BMC, apenas WMC é necessário.)

Para o OAuth 2.0, a configuração envolve o seguinte:

-

No seu provedor de identidade, obtenha o ID do cliente e o segredo do cliente para ambos os aplicativos clientes Jitterbit.

-

Na página Organizações do Management Console, copie e cole esses valores nos campos relevantes conforme descrito abaixo.

Para SAML 2.0, a configuração envolve o seguinte:

-

No seu provedor de identidade, baixe arquivos de metadados para ambos os aplicativos clientes Jitterbit.

-

Na página Organizações do Management Console, copie e cole o conteúdo desses arquivos nos campos relevantes conforme descrito abaixo.

OAuth 2.0¶

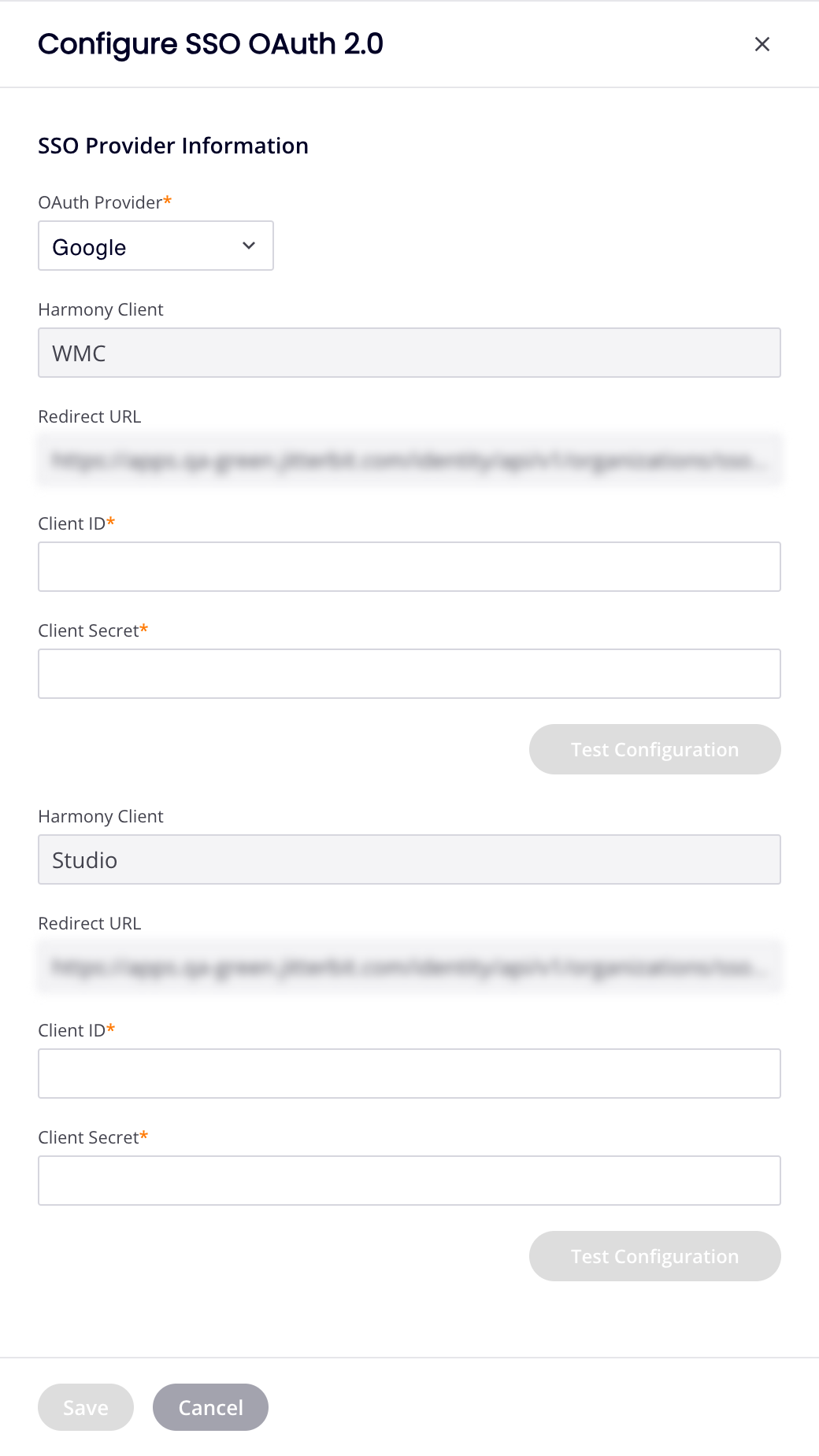

Para configurar um provedor de identidade OAuth 2.0, siga estas etapas:

-

Configure seu identity provider para obter o ID do cliente e o segredo do cliente para os aplicativos cliente WMC e Studio Jitterbit.

-

Na gaveta Configurar SSO OAuth 2.0, abra o menu Provedor OAuth e selecione Google, Salesforce, Autodesk ou BMC (somente para clientes BMC). O conteúdo do painel depende da sua seleção:

Para Google, Salesforce ou Autodesk:

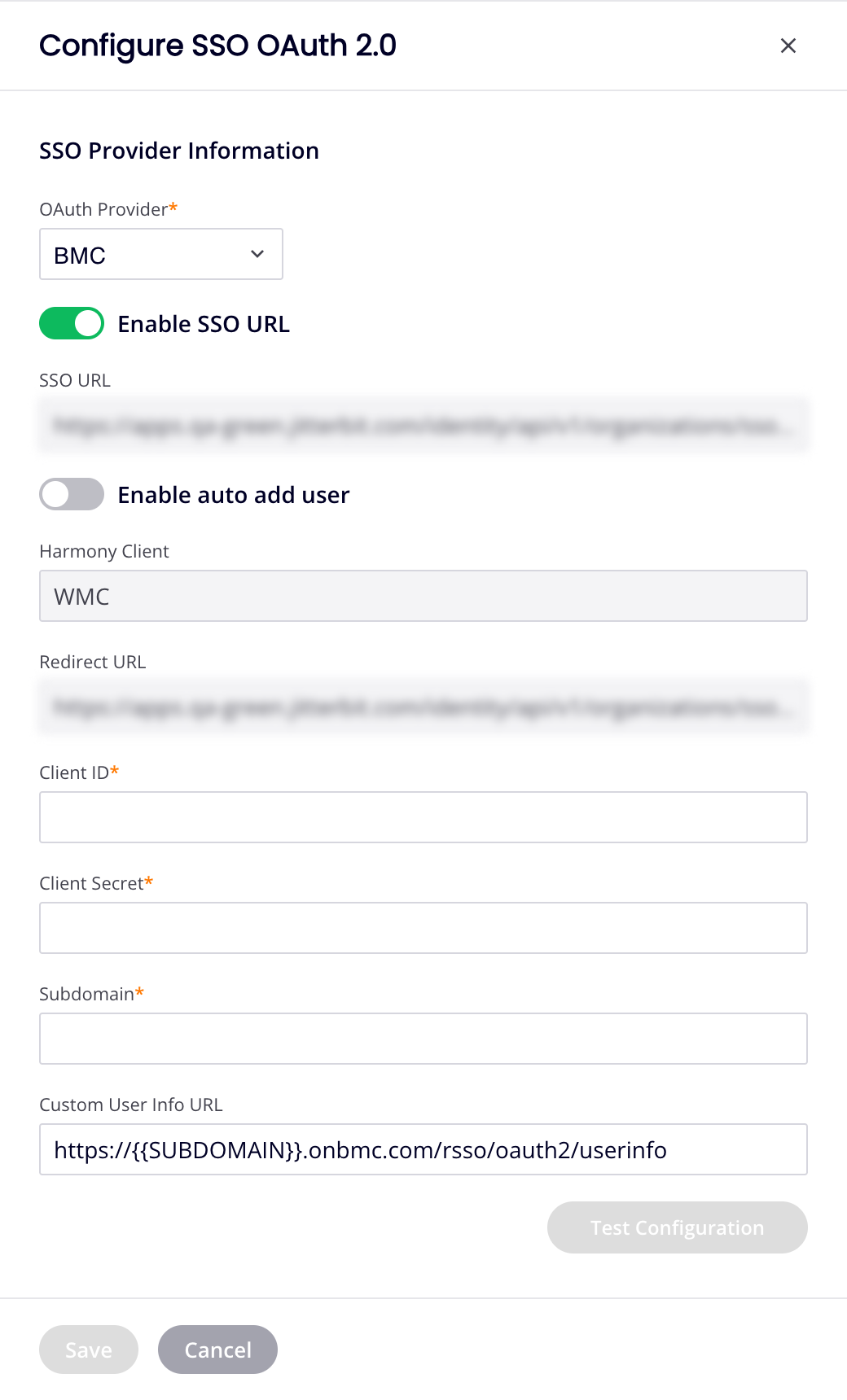

Para BMC:

-

Se OAuth Provider for Google, Salesforce ou Autodesk, haverá seções separadas para WMC e Studio. Defina os seguintes valores para ambos aplicativos cliente Jitterbit:

-

ID do cliente: Insira o ID do cliente do seu provedor de identidade.

-

Segredo do cliente: Insira o segredo do cliente do seu provedor de identidade.

(Para clientes BMC) Se OAuth Provider for BMC, há uma seção apenas para WMC. Defina os seguintes valores:

-

Ativar URL de SSO: Quando selecionado, os campos URL de SSO e Adicionar usuário automaticamente são exibidos:

-

URL SSO: Exibe uma URL específica da organização que é usada para identificar a organização no BMC Helix iPaaS. Este link é usado na BMC Helix Platform como um ficha para o BMC Helix iPaaS ou como um link clicável.

-

Adicionar usuário automaticamente: Selecione para adicionar automaticamente usuários à organização se eles não forem membros existentes na organização. Quando selecionado, o campo Função Padrão é exibido:

- Função padrão: Use o menu para selecionar a função padrão role para usuários que são adicionados automaticamente à organização (obrigatório quando Adicionar usuário automaticamente é selecionado).

-

ID do cliente: Insira o ID do cliente BMC.

-

Segredo do cliente: Insira o segredo do cliente BMC.

-

Subdomínio: Insira o subdomínio do cliente BMC para identificar o locatário.

-

URL de informações do usuário personalizado: Insira o URL a ser usado para verificar o endereço email do cliente BMC. O URL fornecido deve ser uma solicitação GET e também deve usar o mesmo token recebido do endpoint do token OAuth.

-

-

-

Para todos os prestadores, os seguintes campos não podem ser editados e têm carácter meramente informativo:

-

Cliente Harmony: O nome do cliente.

-

URL de redirecionamento: O URL associado ao cliente é fornecido por padrão para cada um.

-

-

Quando configurado, clique no botão Test Configuration de cada seção para abrir o portal de login do provedor de identidade em uma nova aba. Faça login com suas credenciais e siga as instruções.

Cuidado

Testes de configuração repetidos podem bloquear seu acesso à conta do seu provedor de identidade.

Se o SSO estiver configurado corretamente, você será redirecionado para o Management Console com uma mensagem indicando sucesso. Caso contrário, você será redirecionado para o Management Console com uma mensagem de erro fornecendo mais informações sobre o erro específico.

-

Quando os testes são bem-sucedidos, o botão Salvar é ativado. Clique nele para salvar a configuração e fechar a gaveta.

As alterações nas configurações de SSO entrarão em vigor no próximo login do usuário.

Dica

Para desativar o SSO após ele ter sido ativado, altere a seleção para Nenhum no menu suspenso Ativar SSO. Neste caso, os usuários que já possuem credenciais Harmony poderão novamente utilizá-las para esta organização. Os usuários sem credenciais do Harmony (ou seja, aqueles cuja única organização era a organização SSO) não poderão acessar a organização.

SAML¶

Para configurar um provedor de identidade SAML 2.0, siga estas etapas:

-

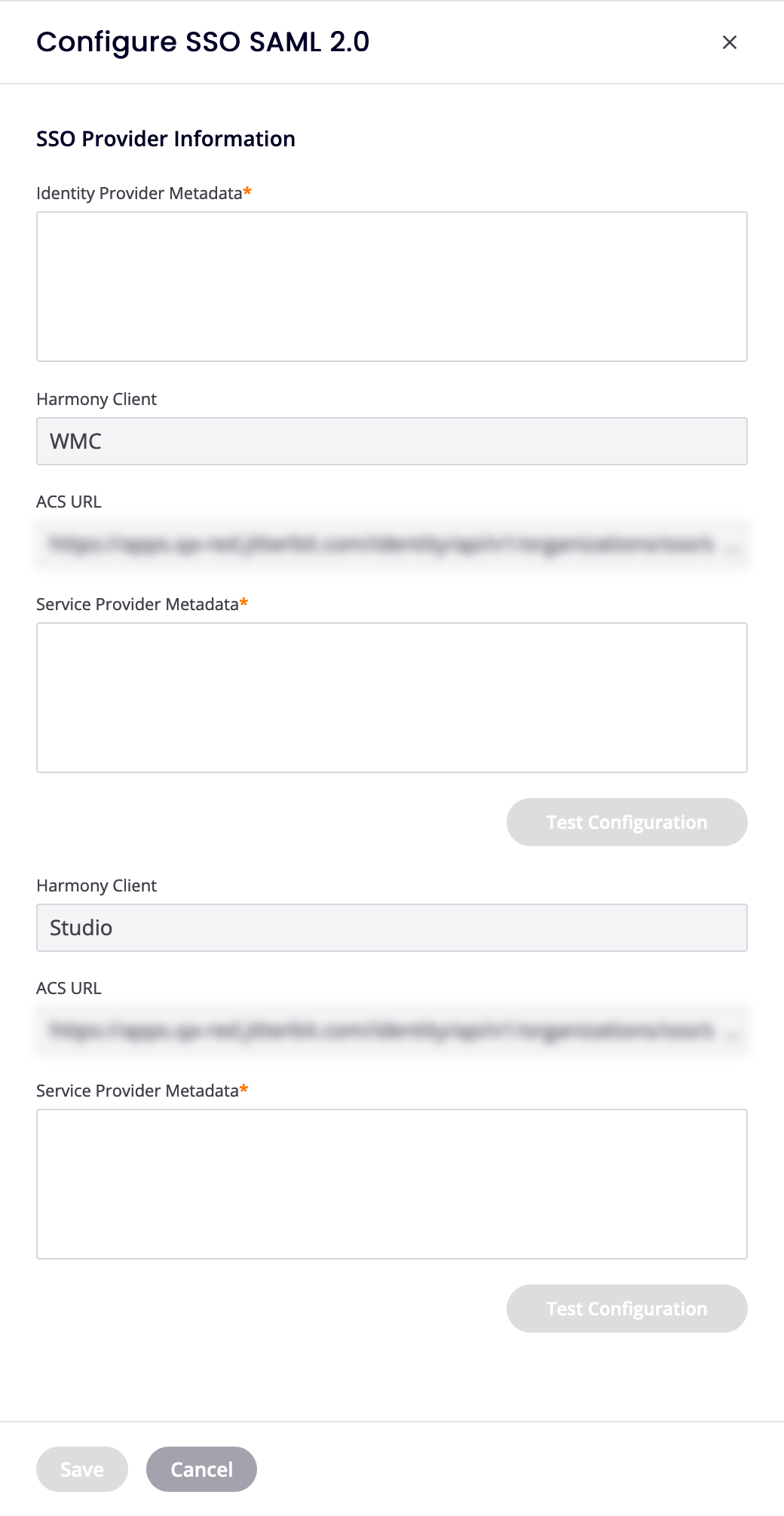

Na gaveta Configurar SSO SAML 2.0, defina os seguintes campos:

- Metadados do Provedor de Identidade: Insira os metadados XML obtidos do Azure, Okta ou Salesforce provedor de identidade.

Defina o seguinte para ambos aplicativos cliente Jitterbit:

- Metadados do provedor de serviços: Insira os metadados XML do provedor de serviços.

Os seguintes campos não podem ser editados e são apenas informativos:

-

Cliente Harmony: O cliente.

-

URL ACS: O URL associado ao cliente Harmony.

-

Quando configurado, clique no botão Test Configuration de cada seção para abrir o portal de login do provedor de identidade em uma nova aba. Faça login com suas credenciais e siga as instruções.

Cuidado

Testes de configuração repetidos podem bloquear seu acesso à conta do seu provedor de identidade.

Se o SSO estiver configurado corretamente, você será redirecionado para o Management Console com uma mensagem indicando sucesso. Caso contrário, você será redirecionado para o Management Console com uma mensagem de erro fornecendo mais informações sobre o erro específico.

-

Quando os testes são bem-sucedidos, o botão Salvar é ativado. Clique nele para salvar a configuração e fechar a gaveta.

4. Ignorar SSO¶

Para permitir que um usuário faça login em uma organização habilitada para SSO usando suas credenciais do Harmony, adicione-o à lista Ignorar SSO (e convide-o para a organização se ainda não for membro). Você deve adicionar pelo menos um administrador da organização Harmony para fins de recuperação de desastres.

Para permitir que um usuário ignore o SSO, insira seu endereço email no campo e clique em Adicionar. Para remover um usuário, clique em Excluir.

Cuidado

Não adicione usuários pertencentes a outra organização Harmony habilitada para SSO, pois eles não poderão ingressar na organização selecionada.