Perfil de Segurança da API OAuth 2.0 de Duas Pernas do Okta

Introdução

Dentro de um perfil de segurança, você pode configurar o Okta como um provedor de identidade OAuth 2.0 para fornecer aos consumidores de API acesso a uma API usando a autenticação Okta.

Esta página mostra como configurar e usar a autenticação de duas etapas do Okta com uma API Jitterbit Custom, OData ou proxy de API seguindo estas etapas:

- Configurar Okta como um provedor de identidade

Configure a instância do Okta como um provedor de identidade e obtenha o público e o escopo do Okta para usar como entrada para configurar um perfil de segurança no API Manager. - Configurar um perfil de segurança no API Manager

Configure o Okta como o provedor de identidade no API Manager. - Atribuir um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs Jitterbit Custom, OData ou Proxy. - Acesse uma API com autenticação Okta

Os consumidores de API podem então usar a autenticação Okta para consumir APIs Jitterbit Custom, OData ou Proxy às quais o perfil de segurança está atribuído.

Para obter informações adicionais, consulte a documentação do Okta Visão geral do OAuth 2.0 e do OpenID Connect.

Para configuração do perfil de segurança OAuth de 3 pernas do Okta, consulte Perfil de segurança da API OAuth 2.0 de 3 pernas do Okta.

1. Configure o Okta Como um Provedor de Identidade

-

Faça login no Console do desenvolvedor Okta como um usuário com privilégios administrativos.

-

No Developer Console do Okta, navegue até Aplicativos > Aplicativos e clique no botão Criar integração de aplicativos.

-

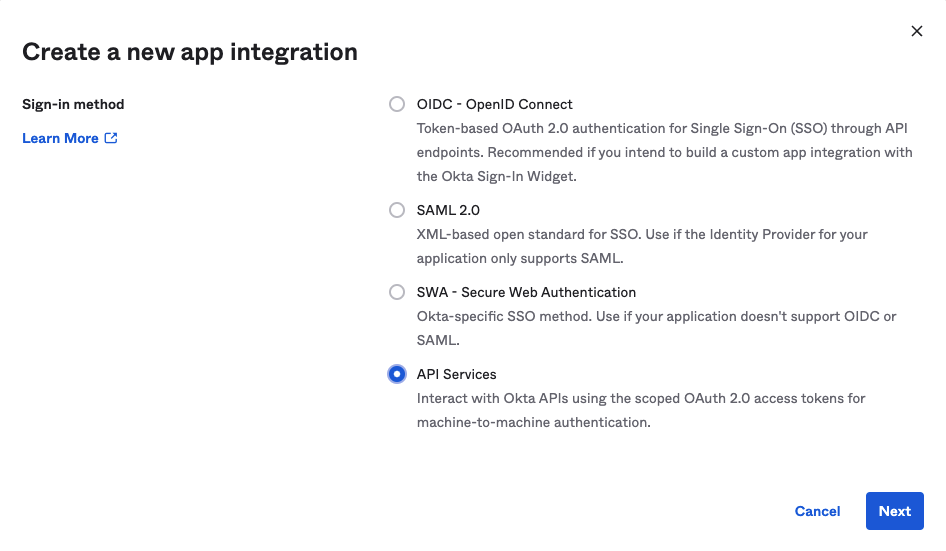

Na seção Método de login da página Criar uma nova integração de aplicativo, selecione Serviços de API e clique em Avançar.

-

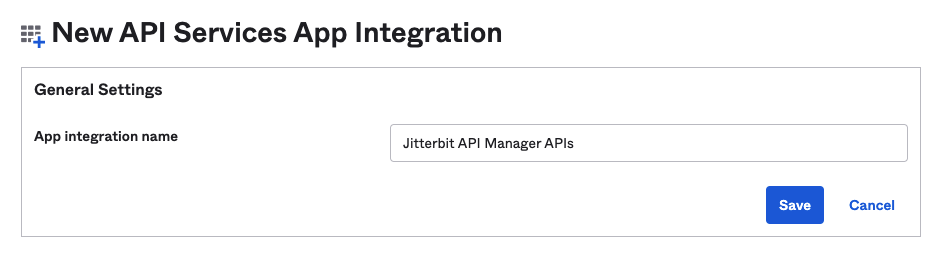

Na seção Configurações gerais da página Nova integração de aplicativo Web, insira um Nome de integração de aplicativo e clique em Salvar:

-

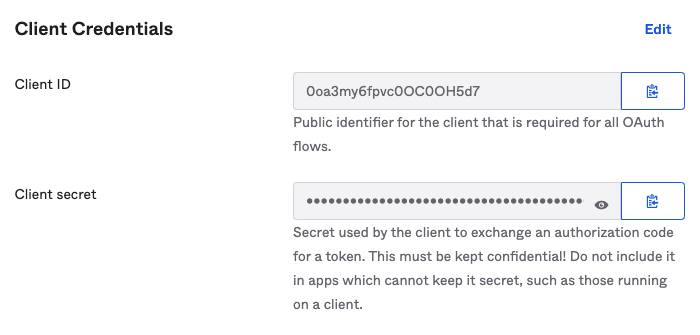

Depois de clicar em Salvar, ID do cliente e Segredo do cliente serão exibidos na aba Geral em Credenciais do cliente. Guarde-os para uso posterior, pois eles serão necessários ao gerar um token OAuth na etapa 4.

-

Siga estas etapas adicionais para criar um escopo personalizado:

-

Navegue até API > Servidores de Autorização e selecione o servidor apropriado.

-

Na aba Escopos do Authorization Server, clique em Adicionar Escopo.

-

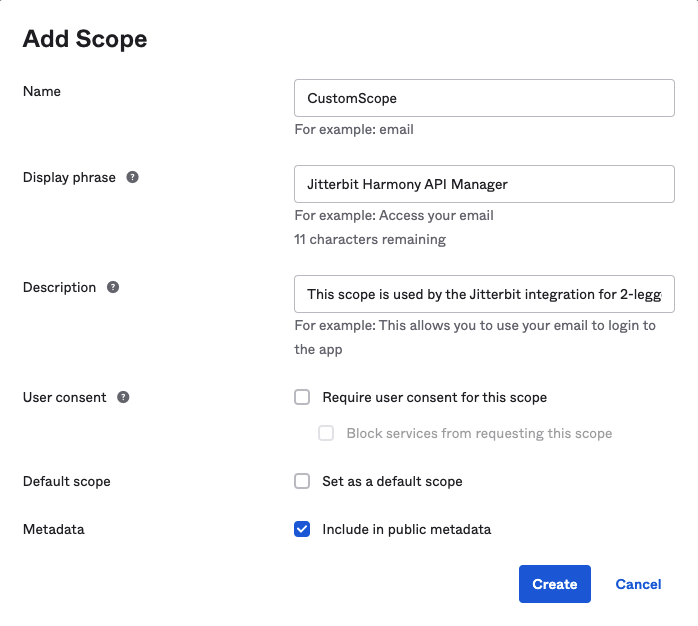

Na caixa de diálogo Adicionar escopo, insira um Nome (como CustomScope) e preencha os campos opcionais conforme desejado. Guarde o Nome inserido para uso posterior, pois ele será necessário ao configurar o perfil de segurança. Em Metadados, selecione Incluir em metadados públicos. Clique em Criar:

-

2. Configurar uma API OAuth Flow 2.0 de Duas Pernas Perfil de Segurança

Siga as instruções para configurar um fluxo OAuth de duas etapas do Okta em Configuração do perfil de segurança.

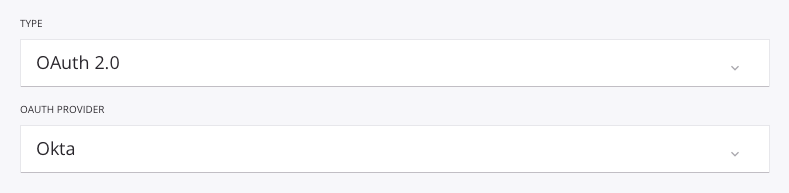

Durante a configuração, selecione OAuth 2.0 como o Tipo de autenticação e Okta como o OAuth Provider:

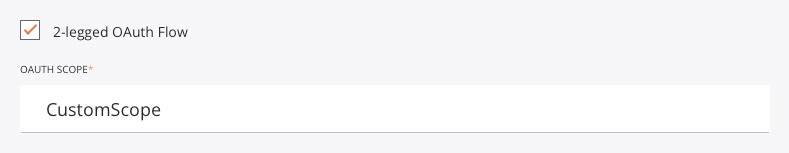

Insira o nome do escopo no campo OAuth Scope. O nome do escopo foi especificado pelo usuário ao configurar o escopo no Okta, conforme mostrado na seção anterior, Configurar o Okta como um provedor de identidade.

O campo Domínios Autorizados deve estar vazio:

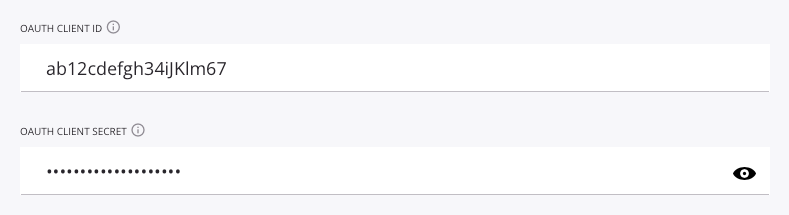

Insira o ID do cliente OAuth e o Segredo do cliente OAuth para fins de teste (opcional):

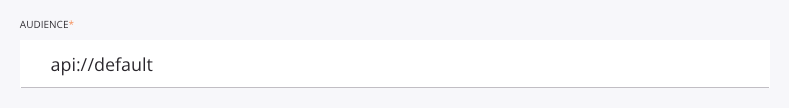

Entre no público. O Okta Audience pode ser encontrado em Segurança > API na aba Configurações do servidor de autorização.

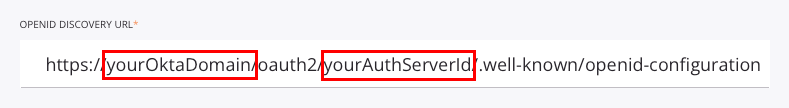

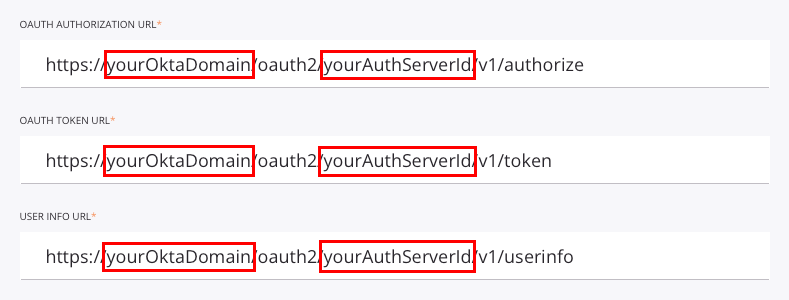

Edite o OpenID Discovery URL, o OAuth Authorization URL, o OAuth Token URL e o User Info URL para substituir o domínio do espaço reservado (yourOktaDomain) e o ID do servidor de autorização do espaço reservado (yourAuthServerId) com aqueles para sua instância do Okta:

yourOktaDomain: Substitua pelo domínio Okta, também chamado de URL Okta. Consulte Encontre seu domínio Okta.yourAuthServerId: Substitua pelo ID do servidor de autorização Okta. Consulte Criar um servidor de autorização.

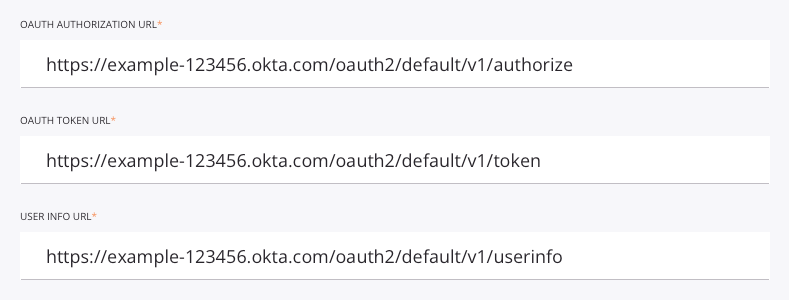

Por exemplo, quando configurado, a entrada do campo deverá ser semelhante à mostrada aqui:

Depois que os campos acima forem preenchidos, clique em Testar para validar o token de autenticação.

3. Atribuir um Perfil de Segurança no API Manager

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API Customizada, Serviço OData ou proxy de API e selecione o perfil de segurança configurado com autenticação Okta OAuth 2.0.

4. Acesse uma API com Autenticação Okta

Depois de salvar e publicar uma API Customizada, Serviço OData ou proxy de API, sua API pode ser acessada por URL no aplicativo que chama a API usando o método de autenticação configurado.

Usar o OAuth 2.0 bidirecional é um processo de duas etapas:

-

Gere um token OAuth passando o ID do cliente Okta e o segredo do cliente obtidos acima na etapa 1 em uma solicitação de token de acesso de credenciais do cliente RFC6749 para o novo link URL do token OAuth de 2 pernas exibido em Perfis de segurança ou obtendo o token OAuth diretamente do Okta.

-

Envie o token OAuth no cabeçalho da API usando o tipo de token "bearer" definido em RFC6750.

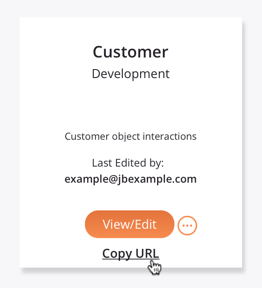

Para consumir a API, utilize o link para Copiar URL e utilize-o dentro da aplicação de chamada:

Se a API suportar GET, você também poderá colar o URL em um navegador da web para consumir a API manualmente.

Quando o Fluxo OAuth de 2 etapas está sendo usado, o Gateway de API busca o token de acesso e a autenticação ocorre automaticamente.

Se a autenticação for bem-sucedida, a payload esperada será exibida no navegador da web.